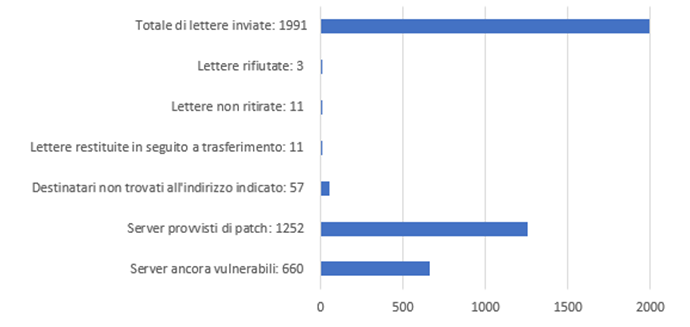

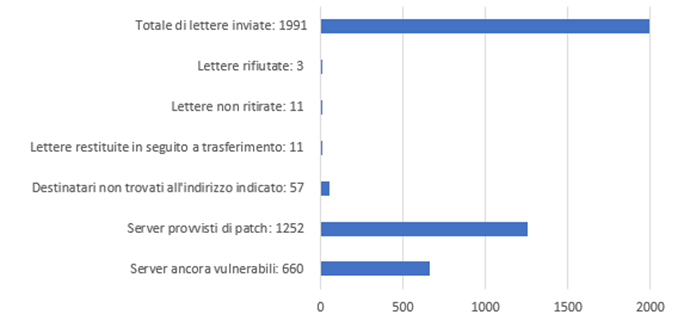

02.02.2023 - Nel novembre 2022 il Centro nazionale per la cibersicurezza (NCSC) aveva già comunicato che oltre 2800 server Microsoft Exchange in Svizzera avrebbero potuto subire ciberattacchi a causa della vulnerabilità critica chiamata «ProxyNotShell». Un mese dopo circa 2000 gestori sono stati invitati dall’NCSC, tramite lettera raccomandata, a eliminare la falla di sicurezza. Questo invito non è però ancora stato raccolto da tutti. Infatti, più di 600 server in Svizzera sono ancora una via di accesso per i cibercriminali.

Server Microsoft Exchange ancora vulnerabili in Svizzera («ProxyNotShell») nonostante gli avvisi dell’NCSC

Nel settembre 2022 Microsoft ha informato dell’esistenza di una vulnerabilità critica chiamata «ProxyNotShell» nei suoi server Exchange e nel novembre 2022 ha messo a disposizione con un certo ritardo un aggiornamento di sicurezza. La falla viene sfruttata attivamente già da tempo dai cibercriminali («0day exploit»). Per questo motivo, è essenziale risolvere tempestivamente il problema. Sebbene la patch di Microsoft sia disponibile da diversi mesi, attualmente 660 server in Svizzera sono ancora vulnerabili.

Installare l’aggiornamento quanto prima

Questa cifra è preoccupante se si considera che negli ultimi due mesi l’NCSC ha avvertito periodicamente i gestori di questa vulnerabilità, invitandoli personalmente tramite lettera raccomandata a colmare la lacuna. Ognuno di questi 660 server rischia ogni giorno di essere vittima di un ciberattacco. Pertanto, l’NCSC raccomanda di applicare la patch ai server vulnerabili il prima possibile.

Indicare il contatto corretto della persona responsabile della sicurezza

L’NCSC raccomanda inoltre di pubblicare il contatto della persona responsabile della sicurezza («security.txt») per tutti i siti web e le applicazioni su Internet e di verificare sempre la correttezza dell’indirizzo nel database Whois dei domini. Solo in questo modo l’NCSC potrà contattare tempestivamente la persona competente in caso di pericolo. Altrimenti, l’unica possibilità per l’NCSC è l’invio di lettere raccomandate. Delle circa 2000 lettere inviate, 83 non hanno potuto essere consegnate a causa di indirizzi errati.

Raccomandazioni

L’NCSC raccomanda ai gestori dei server Microsoft Exchange di assicurarsi che tutte le patch siano state installate. Le patch più importanti devono essere installate il più rapidamente possibile, vale a dire al di fuori della manutenzione ordinaria programmata:

Microsoft Exchange Server Remote Code Execution Vulnerability («ProxyNotShell»):

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

- Assicuratevi di aver installato un aggiornamento cumulativo (CU) corrente con tutti i corrispondenti aggiornamenti di sicurezza (Nov22SU);

- controllate i vostri server Exchange utilizzando l’HealthChecker messo a disposizione da Microsoft:

https://microsoft.github.io/CSS-Exchange/Diagnostics/HealthChecker/ - eseguite una scansione dei server Exchange con una protezione antivirus aggiornata;

- verificate la vostra strategia per le patch e assicuratevi che gli aggiornamenti di sicurezza critici siano installati anche al di fuori della manutenzione ordinaria programmata.

Ultima modifica 02.02.2023