24.05.2022 - Der Meldeeingang beim NCSC war in der letzten Woche erhöht. Hauptgrund sind vor allem die angeblichen Droh-Mails der Polizei. Ein Nutzer von Microsoft-Outlook wurde zudem per E-Mail, angeblich von Microsoft, vor ungewöhnlichen Login-Aktivitäten aus Moskau «gewarnt». Nähere Untersuchungen des NCSC zeigten, dass es sich um einen Phishing-Versuch handelt. Dank dem eingesetzten «Sender Policy Framework» wurde diese Nachricht als Phishing-Mail enttarnt und automatisch in den Spam-Ordner verschoben.

Meldung zu ungewöhnlichem Login-Versuch aus Moskau

Wenn Microsoft einen Anmeldeversuch auf ein E-Mail-Konto von einem neuen Ort oder Gerät feststellt, wird der Benutzerin oder dem Benutzer aus Sicherheitsgründen eine Benachrichtigung per E-Mail zugestellt. Diese Art von Benachrichtigungen wird von Angreifern gefälscht und für Phishing-Mails ausgenutzt.

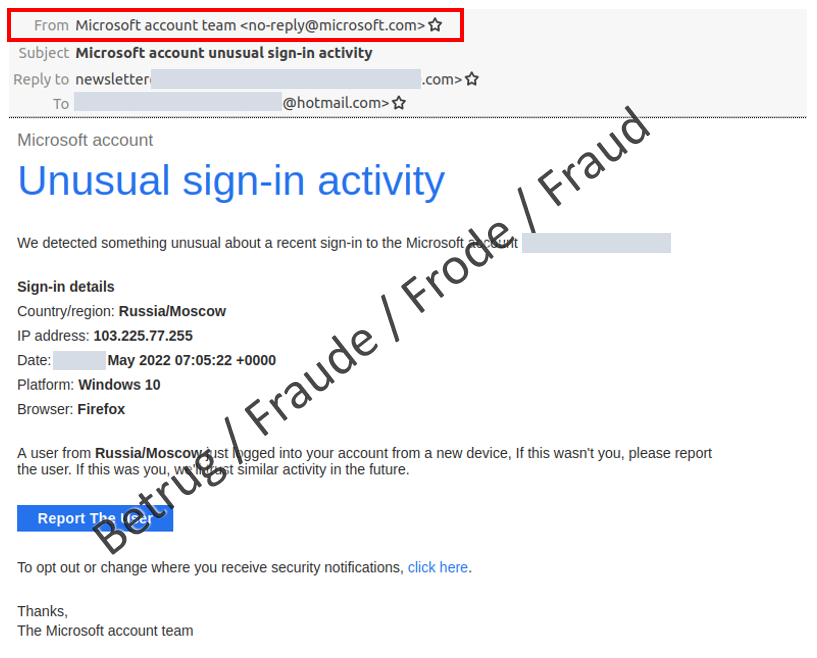

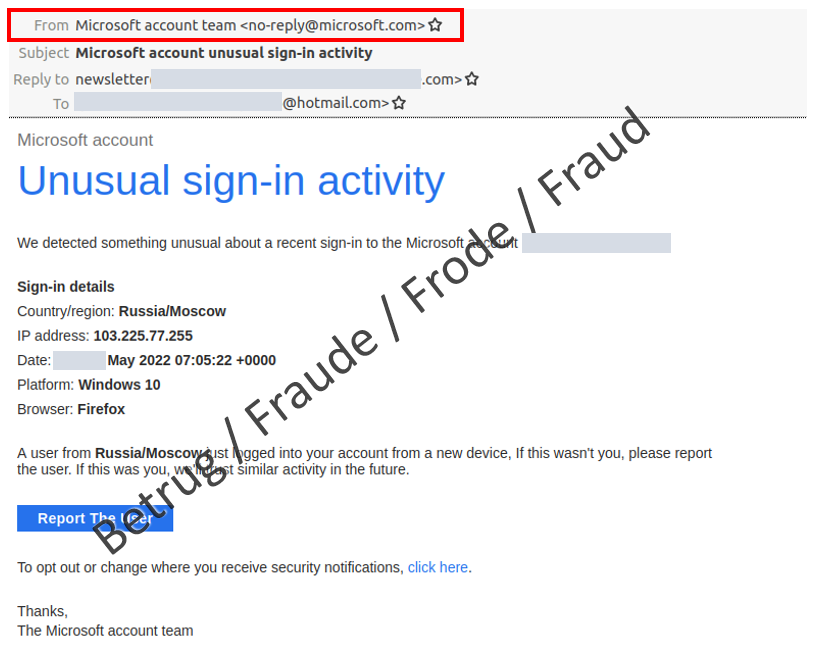

Dem NCSC wurde letzte Woche eine solche betrügerische E-Mail mit dem Titel «Microsoft account unusual sign-in activity» (Microsoft-Konto ungewöhnliche Anmelde-Aktivität) mit dem Absender «no-reply@microsoft.com» gemeldet. Beim Öffnen dieser Nachricht fällt der Blick jedoch sofort auf die Zeile «Country/region: Russia/Moscow», nicht zuletzt wegen des aktuellen Ukraine-Konflikts. Der Melder fand es seltsam, dass das E-Mail-Programm Outlook diese E-Mail bereits in den Spam-Ordner verschoben hatte. Denn gemäss dem angezeigten Absender stammte die E-Mail von Microsoft selbst.

Nach Überprüfung der E-Mail zeigte sich, dass diese nicht von Microsoft stammte und in einen Phishing-Versuch münden würde. Die Links in der E-Mail «Report The User» und der Link zum Ändern der Sicherheitsbenachrichtigung führten jedoch nicht wie üblich direkt auf die Phishing-Webseite, sondern öffneten eine Antwort-E-Mail. Die Antwort-E-Mail war aber nicht an Microsoft adressiert, sondern an extra dafür eröffnete Google-E-Mail-Adressen. Was die Angreifer beim Erhalt einer Antwort machen würden, entzieht sich der Kenntnis des NCSC. Entweder senden die Angreifer den Link zu einer gefälschten Microsoft-Anmeldeseite oder die Angreifer versuchen mit einer weiteren E-Mail, an die Login-Daten zu kommen.

Die in der E-Mail angegebene IP-Adresse führt zu einem indischen Telekom-Anbieter nach Kalkutta – und nicht nach Moskau. Mit Netzwerktechnik betrauten Personen fällt zudem auf, dass die angegeben IP-Adresse die Broadcast-Adresse des Netzes ist und nicht für Logins verwendet werden kann.

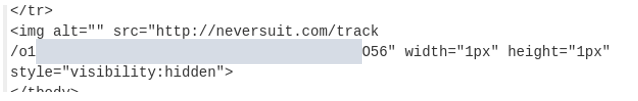

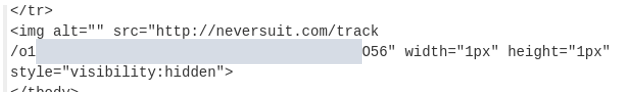

Bei der Untersuchung des Source Codes der E-Mail wird ersichtlich, dass beim (unvorsichtigen) öffnen ein Tracking-Pixel geladen wird.

Dies erlaubt es den Sendern zu erkennen, ob die Nachricht vom Empfänger geöffnet wurde und wird häufig beim Versand von Spam benutzt, um E-Mail-Adressen zu verifizieren.

Ob Moskau in Russland als Absenderort durch die Angreifer bewusst gewählt wurde, ist unklar. Bezüge zu aktuellen Themen werden durch die Phisher aber oft ausgenutzt, um die Glaubwürdigkeit der Geschichte zu erhöhen. Auch der Ukraine Krieg wird von Betrügern ausgenutzt, um die E-Mail-Empfängerinnen und -Empfänger zu verunsichern.

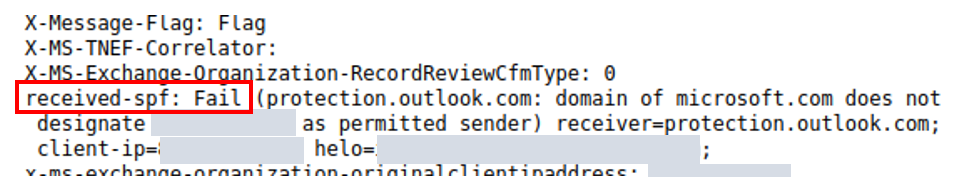

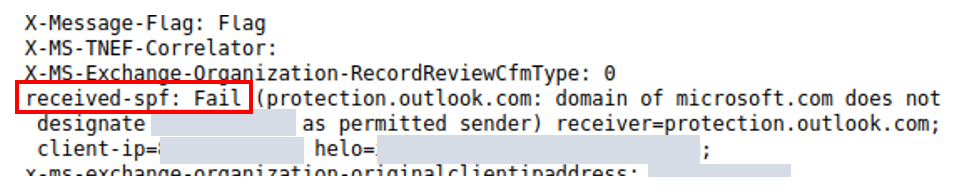

Die E-Mail hat klar Nutzende von Microsoft Outlook365 im Visier. Das Spam-Erkennungsprogramm von Outlook hat die E-Mail jedoch als Phishing-Versuch erkannt und sie direkt in den Spam-Ordner verschoben. Dies trotz der gefälschten Absenderadresse. Dank der einfachen Technik namens «Sender Policy Framework SPF» wird eine E-Mail, sobald der Absender nicht vom angegebenen Ort kommt, als gefälscht eingestuft.

- E-Mails, die direkt im Spam-Ordner gelandet sind, sollten mit viel Vorsicht behandelt werden. Auf keinen Fall sollten Sie auf Links klicken oder diesen Antworten;

- Aktivieren Sie in Ihrem E-Mail-Client die Funktion, «beim Öffnen von E-Mails keine Daten nachladen»;

- E-Mail-Absender können, wie bei Absendern auf herkömmlichen Briefen, beliebig gefälscht werden – vertrauen Sie diesen nicht;

- Melden Sie dem NCSC derartige E-Mails am besten immer als Original, also mit dem E-Mail Header.

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 24.05.2022