24.05.2022 - Le NCSC a reçu un nombre plus élevé d'annonces la semaine dernière. Les signalements portaient en majeure partie sur des courriels de menace frauduleux envoyés au nom de la police. Un utilisateur de la messagerie Outlook a en outre reçu, prétendument de la part de Microsoft, un courriel d'alerte l'informant d'une connexion inhabituelle à son compte depuis Moscou. Des analyses plus poussées conduites par le NCSC ont montré qu'il s'agissait en fait d'une tentative d'hameçonnage. Grâce au «Sender Policy Framework», la fraude a été repérée et le message automatiquement envoyé dans le dossier de courriels indésirables.

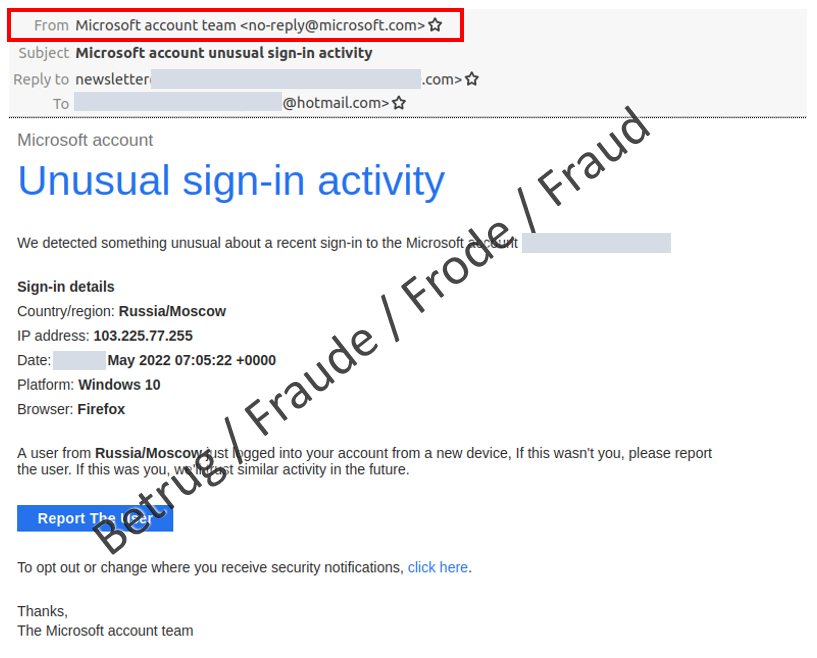

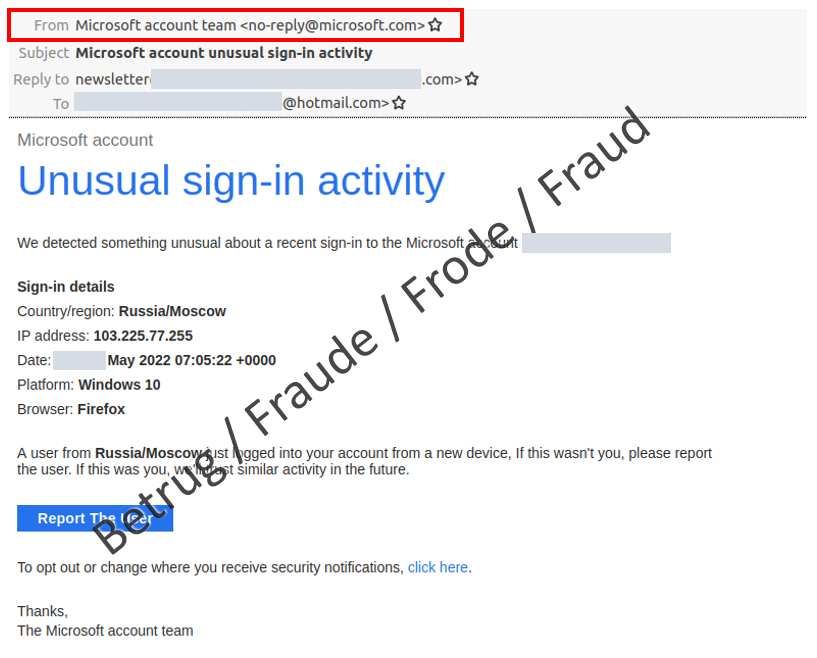

Message relatif à une connexion inhabituelle par un utilisateur à Moscou

Lorsque Microsoft détecte une tentative de connexion à un compte de messagerie électronique à partir d'un nouvel emplacement ou d'un nouvel appareil, un courriel est envoyé par mesure de sécurité à l'utilisateur. Des cybercriminels falsifient ce type de messages pour les utiliser en tant que courriels d'hameçonnage.

Le NCSC a reçu la semaine dernière une annonce concernant un courriel frauduleux de ce type, intitulé «Microsoft account unusual sign-in activity» (activité de connexion inhabituelle sur votre compte Microsoft) et dont l'expéditeur était «no-reply@microsoft.com». En ouvrant ce message, le regard est immédiatement attiré par la ligne «Country/region: Russia/Moscow», notamment en raison du conflit actuel en Ukraine. L'auteur du signalement a trouvé étrange que le programme de messagerie Outlook ait directement relégué ce message dans le dossier des courriels indésirables, alors même que Microsoft était indiqué comme étant l'expéditeur.

Après vérification, il s'est avéré que le courriel ne provenait pas de Microsoft et qu'il s'agissait d'une tentative d'hameçonnage. Le lien intitulé «Report The User» et celui de réglage des alertes de sécurité ne menaient toutefois pas directement au site Web d'hameçonnage, comme c'est en général le cas pour ce type de fraude. À la place s'ouvrait une fenêtre de messagerie permettant de répondre au courriel. La réponse n'était toutefois pas adressée à Microsoft, mais à des adresses électroniques Google créées spécialement à cet effet. Le NCSC ne sait pas ce que les pirates comptaient faire à la réception de la réponse. Il est possible que les escrocs envoient ensuite un lien vers une fausse page de connexion Microsoft ou tentent d'obtenir les données de connexion de leur cible au moyen d'un autre courriel.

L'adresse IP indiquée dans le courriel mène à un opérateur de télécommunications indien à Calcutta, et non à Moscou. Les personnes chargées de la technique des réseaux ont en outre constaté que l'adresse IP indiquée est une adresse de diffusion (ou adresse de broadcast) et ne peut pas être utilisée pour effectuer ce type de connexion.

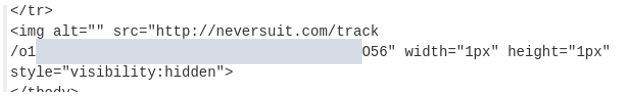

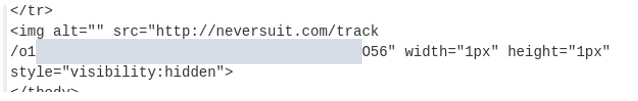

L'examen du code source a révélé qu'un pixel espion est chargé à l'ouverture (imprudente) du courriel.

Ce pixel permet aux expéditeurs de savoir si leur message a été ouvert par le destinataire. Il est souvent utilisé lors de l'envoi de spams.

On ne sait pas si les escrocs ont délibérément choisi de mentionner la Russie, et plus particulièrement Moscou, dans leur courriel. Les malfaiteurs font souvent référence à des sujets d'actualité afin d'augmenter la crédibilité de leur histoire. Ils exploitent également la guerre en Ukraine dans le but de susciter un sentiment d'insécurité chez leurs cibles.

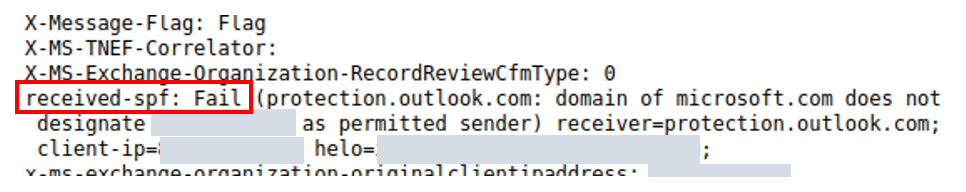

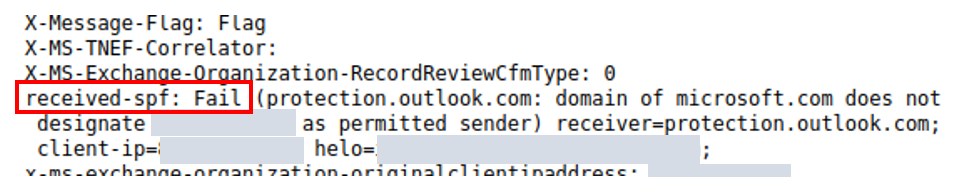

Dans ce cas précis, le courriel vise clairement les utilisateurs de Microsoft Outlook 365. Le filtre anti-spam d'Outlook a toutefois identifié le courriel comme étant une tentative d'hameçonnage et l'a directement déplacé dans le dossier des courriels indésirables, sans se laisser abuser par l'adresse d'expéditeur falsifiée. Le protocole simple nommé «Sender Policy Framework» (SPF) permet de traiter automatiquement comme spam un courriel dont l'expéditeur ne provient pas du serveur hôte déclaré.

- Traitez les courriels qui atterrissent directement dans le dossier des courriels indésirables avec beaucoup de précautions. Vous ne devez dans aucun cas cliquer sur les liens ou répondre au courriel en question.

- Activez dans votre client de messagerie la fonction «Ne pas télécharger les données à l'ouverture des courriels».

- Comme pour les lettres traditionnelles, le nom de l'expéditeur peut être falsifié dans les courriels: restez sur vos gardes.

- Signalez toujours ce genre de courriels au NCSC en joignant si possible le message original, c'est-à-dire avec l'en-tête.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 24.05.2022