20.01.2022 - On constate une recrudescence de la diffusion par courriel de maliciels au moyen de documents Office envoyés. Une fois un ordinateur infecté, les pirates peuvent accéder en toute discrétion à l'ensemble du réseau. Aidez à lutter contre ce type de cyberattaques en signalant au NCSC les courriels suspects sur son site Web antiphishing.ch.

Dans le cyberespace aussi, la période de calme qui marque le changement d'année est terminée: depuis le 10 janvier 2022, le NCSC enregistre de nouveau une augmentation massive d'annonces de la part de personnes en Suisse ayant reçu par courriel des documents Microsoft Office infectés. Les pirates font parfois usage d'anciennes communications électroniques reçues par la victime, l'objectif étant de gagner sa confiance et de l'inciter à commettre une imprudence. Il s'agit d'un mode opératoire que l'on nomme «ingénierie sociale». Si la manœuvre réussit, la victime ouvre la pièce jointe contenue dans le courriel, ce qui permet à un logiciel malveillant (ou maliciel) de se déployer à son insu sur son ordinateur. Les utilisateurs privés ne sont pas les seuls à être visés par les cybercriminels: les attaques contre les entreprises en particulier se révèlent être lucratives. En effet, une fois le réseau d'une entreprise infiltré, l'accès à celui-ci peut être vendu à bon prix sur le darknet. Des pirates en bandes organisées achètent ces accès. Ils les utilisent par exemple pour chiffrer les données des entreprises au moyen d'un cheval de Troie (appelé rançongiciel), le plus souvent dans le but de réclamer aux victimes une rançon élevée contre leurs données.

Voici comment les pirates déploient des maliciels sur les réseaux

Pour propager des maliciels et s'infiltrer dans les réseaux des entreprises, de nombreux escrocs ont recours à l'utilisation de pièces jointes de courriels au format Word ou Excel. En effet, ces types de documents étant très courants dans le monde professionnel, le destinataire n'est pas surpris de les recevoir et est donc moins susceptible de se méfier. Ce que beaucoup de personnes ignorent, c'est que les documents Office peuvent être une source importante de danger. À l'aide de ce qu'on appelle une macro, c'est-à-dire des lignes de code de programmation spécifiques facilement intégrables à un document, il est possible de propager par courriel des maliciels et de les installer à l'insu de la victime en lui faisant exécuter le code. Ainsi, si la cible de l'attaque accepte l'activation de la macro, son ordinateur sera infecté sans même que celle-ci s'en rende compte. Les escrocs reçoivent ainsi en toute discrétion l'accès à son ordinateur et, par extension, au réseau de l'entreprise, leur laissant toute latitude pour par exemple s'infiltrer dans d'autres ordinateurs, voire dans l'ensemble du réseau.

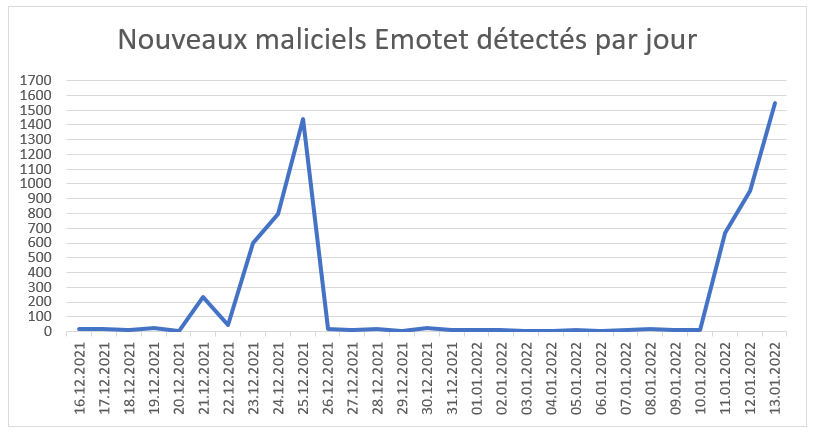

Les documents Office peuvent donc être la porte d'entrée d'un grand nombre de familles de logiciels malveillants dangereux, dont les maliciels Qakbot (aussi connus sous le nom de Qbot), Dridex, TrickBot et Emotet. Le graphique suivant montre le nombre de logiciels malveillants (malware samples) ayant pu être classés par le NCSC dans les maliciels de type Emotet depuis la mi-décembre. Les deux grandes vagues d'envois de pourriels, dont une a eu lieu juste avant Noël 2021 et l'autre au cours de la deuxième semaine de cette année, et qui ont permis de diffuser à grande échelle des maliciels Emotet, sont clairement visibles.

Conseils pour se protéger des maliciels

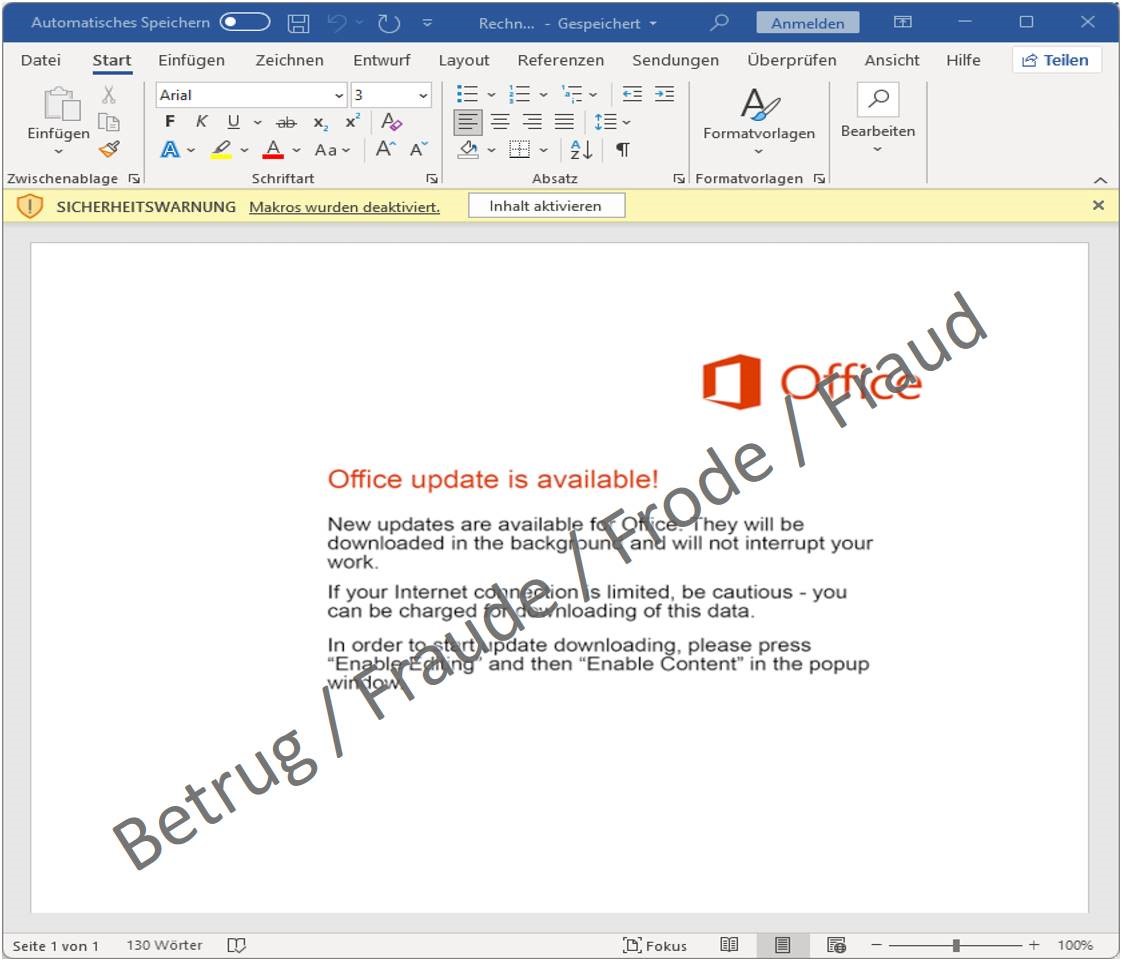

L'activation d'une macro contenue dans un document Office nécessite en règle générale l'approbation de l'utilisateur. Dans l'exemple suivant, les pirates prétextent une mise à jour Office pour convaincre la cible d'activer le contenu. En réalité, c'est le maliciel Emotet qui est téléchargé depuis Internet et qui infecte l'ordinateur de la victime.

La meilleure protection contre de telles attaques consiste donc à refuser l'activation de toutes les macros sans exception, même lorsqu'on est explicitement et fermement invité à le faire. En cas de doute et avant toute action, il faut toujours soit informer le service informatique, soit procéder à une nouvelle vérification auprès de l'expéditeur du courriel. Le Centre national pour la cybersécurité (NCSC) recommande aux entreprises de bloquer l'exécution des macros par les collaborateurs, et de ne l'autoriser que dans des cas isolés et justifiés.

Signalez les courriels suspects

Signalez au NCSC les courriels suspects (potentielles tentatives d'hameçonnage ou d'introduction de maliciels) sur le site antiphishing.ch.

En cas de doute ou si vous désirez un retour de la part du NCSC, utilisez le formulaire d'annonce.

Votre annonce contribue entre autres à mieux évaluer la situation dans le cyberespace et permet au NCSC, si nécessaire, de prendre les mesures de défense qui s'imposent.

Autres articles:

Dernière modification 20.01.2022