18.08.2021 - Ces derniers mois, le NCSC a observé plusieurs cyberattaques réussies contre des entreprises suisses. Lors de ces attaques, les cybercriminels ont chiffré les réseaux de ces entreprises au moyen d'un cheval de Troie (appelé «rançongiciel») et ont touché la rançon qu'ils exigeaient.

Au cours des dernières années, le NCSC a émis à plusieurs reprises des avertissements pressants concernant les cyberattaques au rançongiciel. Bien que ces attaques soient généralement complexes, la plupart d'entre elles peuvent être relativement facilement évitées. Le plus souvent, la porte d'entrée pour ces attaques au rançongiciel sont des systèmes non corrigés et des accès à distance comme le VPN (Virtual Private Network) et le RDP (Remote Desktop Protocol) qui ne sont pas sécurisés par une authentification à deux facteurs (2FA). Malheureusement, les avertissements des logiciels de sécurité installés, tels qu'un antivirus, sont aussi régulièrement ignorés sur les systèmes critiques comme le contrôleur de domaine Windows.

Le NCSC a déjà signalé ces problèmes en février 2020.

Malgré les efforts des autorités et des associations économiques pour sensibiliser depuis des années les entreprises suisses aux dangers des rançongiciels, les mesures et meilleures pratiques recommandées ne sont pas pleinement mises en œuvre. Cette négligence engendre un niveau d'exposition élevé aux risques et explique pourquoi les sociétés suisses sont malheureusement régulièrement la cible de telles cyberattaques. Il n'est hélas pas rare que les rançons atteignent six ou sept chiffres. De tels montants permettent aux cybercriminels de financer les infrastructures nécessaires à leurs attaques ainsi que les acteurs impliqués (dans le domaine du blanchiment d'argent notamment), et de préparer des attaques contre d'autres entreprises.

Mesures recommandées

Le NCSC insiste de nouveau sur les mesures recommandées par les autorités et prie les entreprises en Suisse de les mettre urgemment et rigoureusement en œuvre:

- Gestion des correctifs et des cycles de vie:

Tous les systèmes doivent être systématiquement et régulièrement mis à jour en matière de sécurité. Les logiciels ou les systèmes qui ne sont plus actualisés par le fabricant (fin de vie) doivent être désactivés ou transférés dans une zone du réseau séparée et isolée.

- Sécurisation des accès à distance:

Les accès à distance, comme le VPN, le RDP ou autres, ainsi que tous les autres accès aux ressources internes (par ex. messagerie électronique, Sharepoint, etc.) doivent obligatoirement être sécurisés avec un second facteur (authentification à deux facteurs).

- Blocage des pièces jointes à risque dans les courriels:

Bloquez la réception de pièces jointes dangereuses sur votre messagerie, y compris les documents Office avec macros. Vous trouverez une recommandation sur les pièces jointes à bloquer ici:

https://www.ncsc.admin.ch/govcert#1737483390

- Sauvegardes hors ligne:

Créez régulièrement des copies de secours de vos données. Utilisez pour cela le principe des générations (quotidien, hebdomadaire, mensuel - au moins deux générations). Assurez-vous à chaque fois que le canal sur lequel vous effectuez les copies de secours soit physiquement séparé de l'ordinateur et du réseau, et protégé après l'opération de sauvegarde.

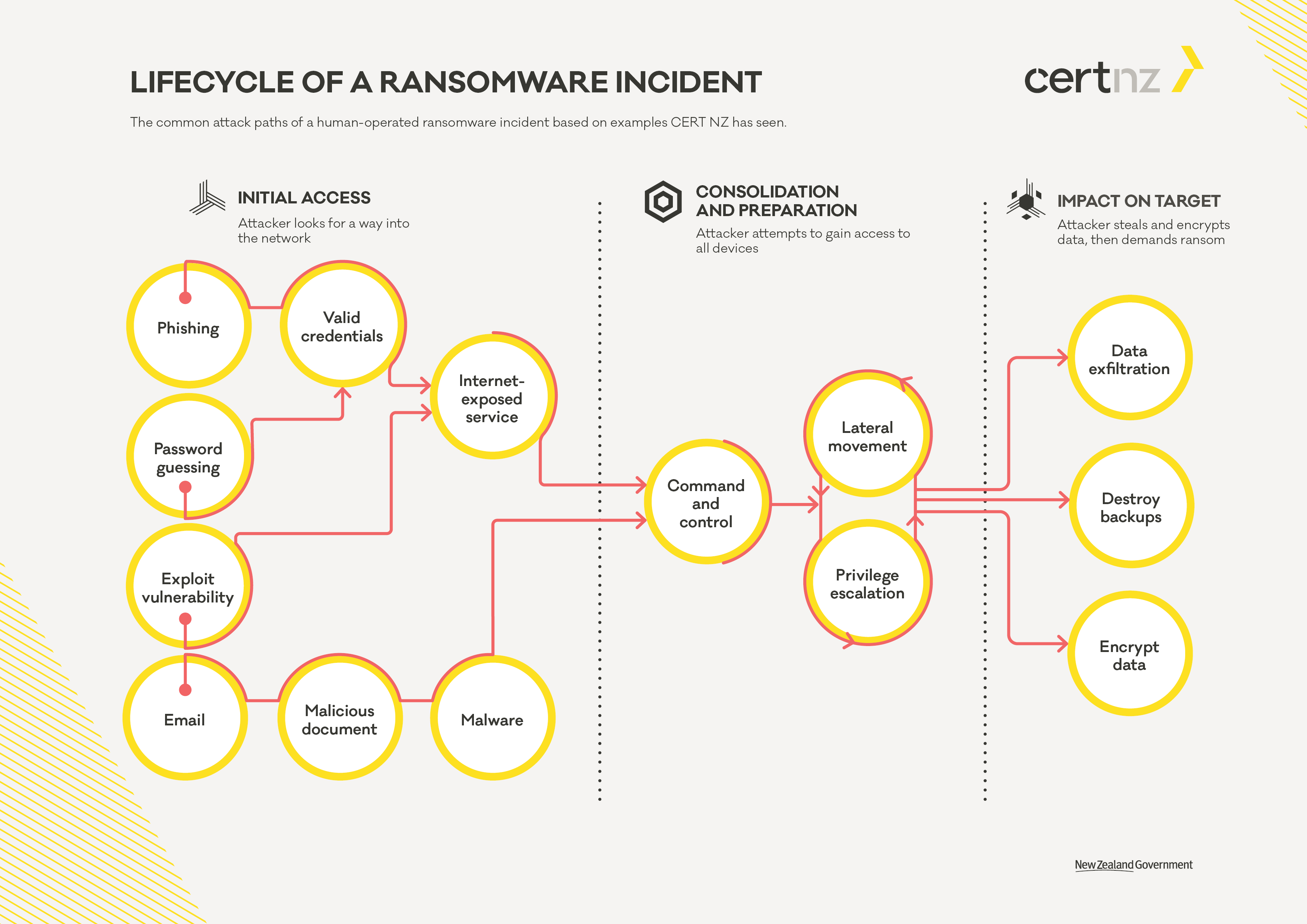

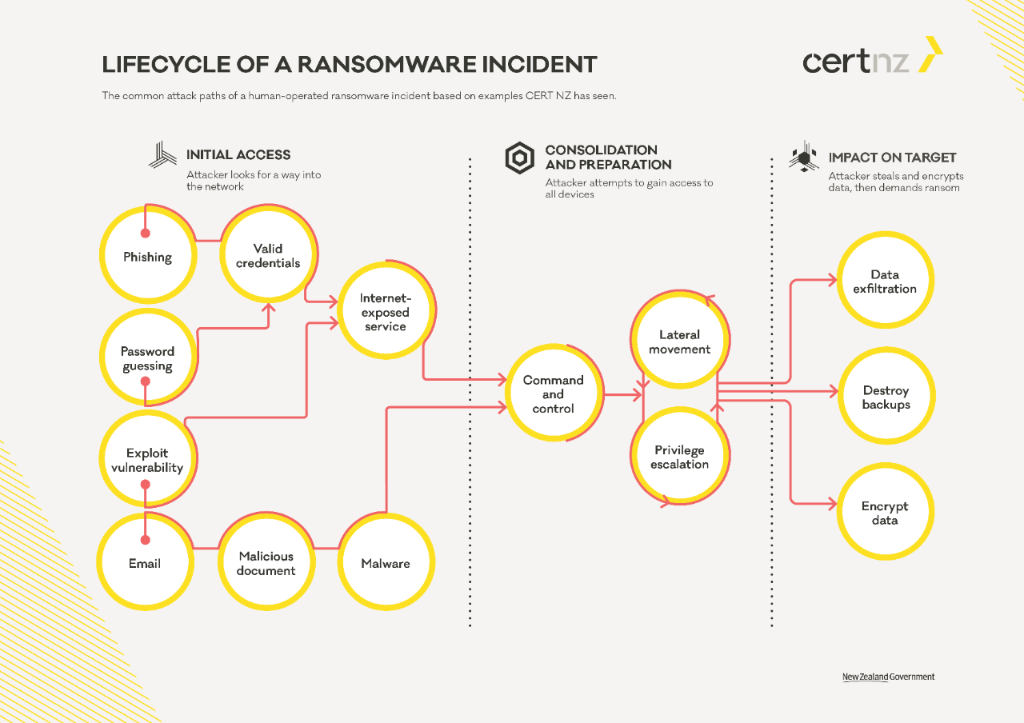

Dans le rapport suivant, le CERT néo-zélandais a illustré le déroulement d'une attaque au rançongiciel de manière compréhensible:

How ransomware happens and how to stop it:

https://www.cert.govt.nz/it-specialists/guides/how-ransomware-happens-and-how-to-stop-it/

Informations complémentaires sur les rançongiciels et les attaques actuelles:

Actuels:

Dernière modification 18.08.2021