19.07.2022 - In der vergangenen Woche war der Meldeeingang beim NCSC anhaltend tief. Auffallend waren mehrere Meldungen zu sogenannten CEO-Betrugsfällen. Die Angreifer haben ihr Vorgehen so angepasst, dass nur selten falsche E-Mail-Adressen verwendet werden, um weniger aufzufallen. Vermutlich wurde der Zeitpunkt für diese Welle aufgrund der aktuellen Sommerferien gewählt. Viele Aufgaben werden angesichts der Ferienabwesenheiten von Stellvertreterinnen und Stellvertreter ausgeführt. Dies wissen die Angreifer auszunutzen.

Meist fahren die Cyberkriminellen ihre Aktivitäten zur Ferienzeit zurück, da ihre Angriffsversuche zu dieser Zeit häufig auf Ferienabwesenheits-Meldungen treffen und nicht beachtet werden. Allerdings gibt es auch Angriffsarten, welche genau in dieser Zeit aussichtsreicher durchgeführt werden können. Bei den Betrugsversuchen wie beispielsweise CEO-Fraud und Rechnungsmanipulationsbetrug ist es möglich, dass die Ferienstellvertretungen leichter getäuscht werden können und Betrugsversuche somit eher erfolgreich sind.

Beim CEO-Fraud (Rechnungsstellung an den Kassier scheinbar im Namen des CEO oder Vereinspräsidenten) und BEC (Business E-Mail Compromise: die Angreifer hacken sich in ein E-Mail-Postfach und ändern in den bestehenden E-Mails die Zahlungsdaten) geht es darum, eine gefälschte Rechnung in den Zahlungsprozess eines Unternehmens einzuschleusen.

In der vergangenen Woche sind dem NCSC gleich mehrere solcher Betrugsversuche gemeldet worden. Wie gingen die Betrüger dabei vor?

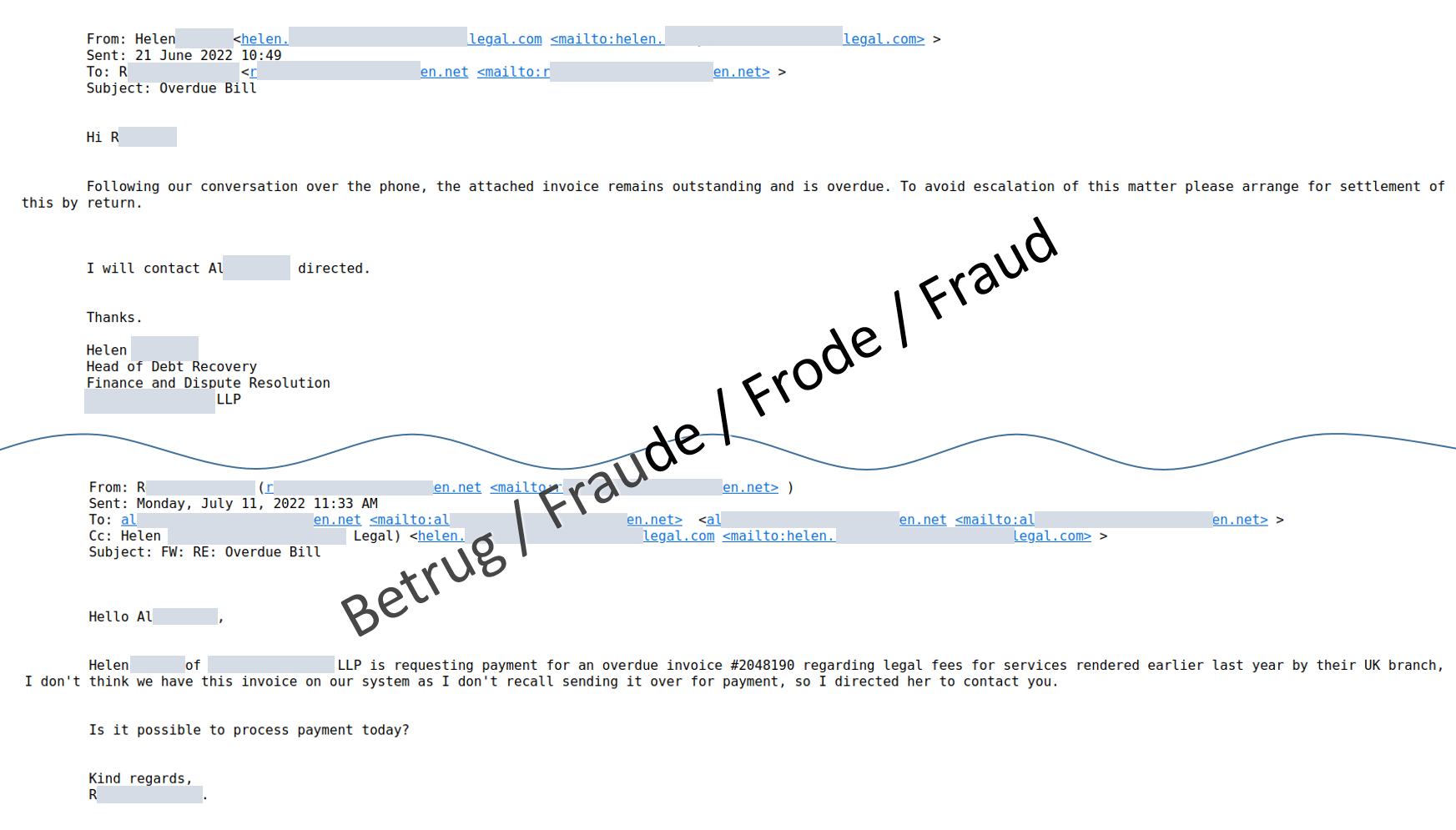

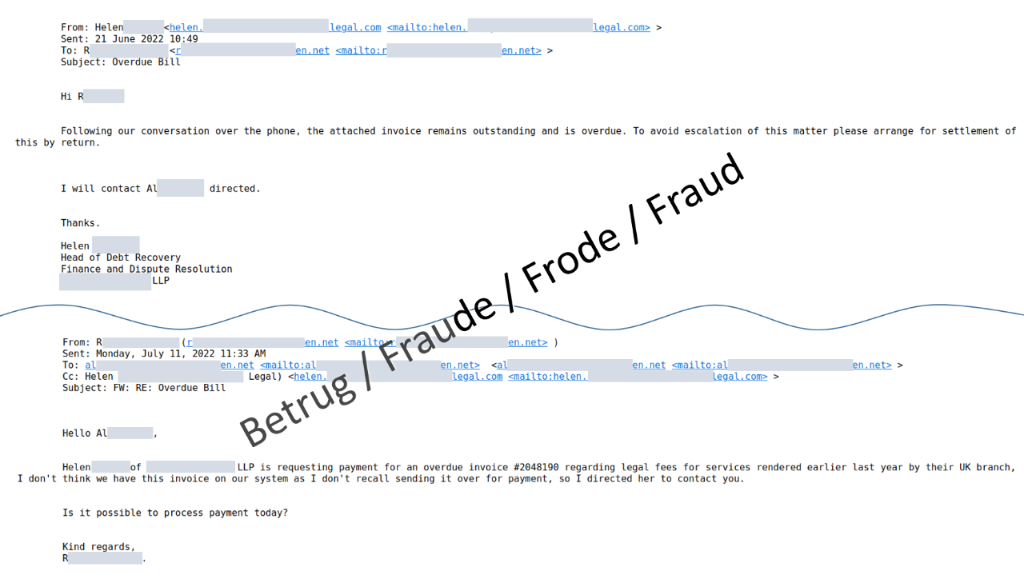

Die Betrüger reservierten eine Domäne mit einem ähnlichen Namen (in unserem Beispiel den Namen einer Anwaltskanzlei, die wir «Legal» nennen) und erstellen dafür eine entsprechende E-Mail-Adresse (MX-record – in unserem Beispiel «name@lega»).

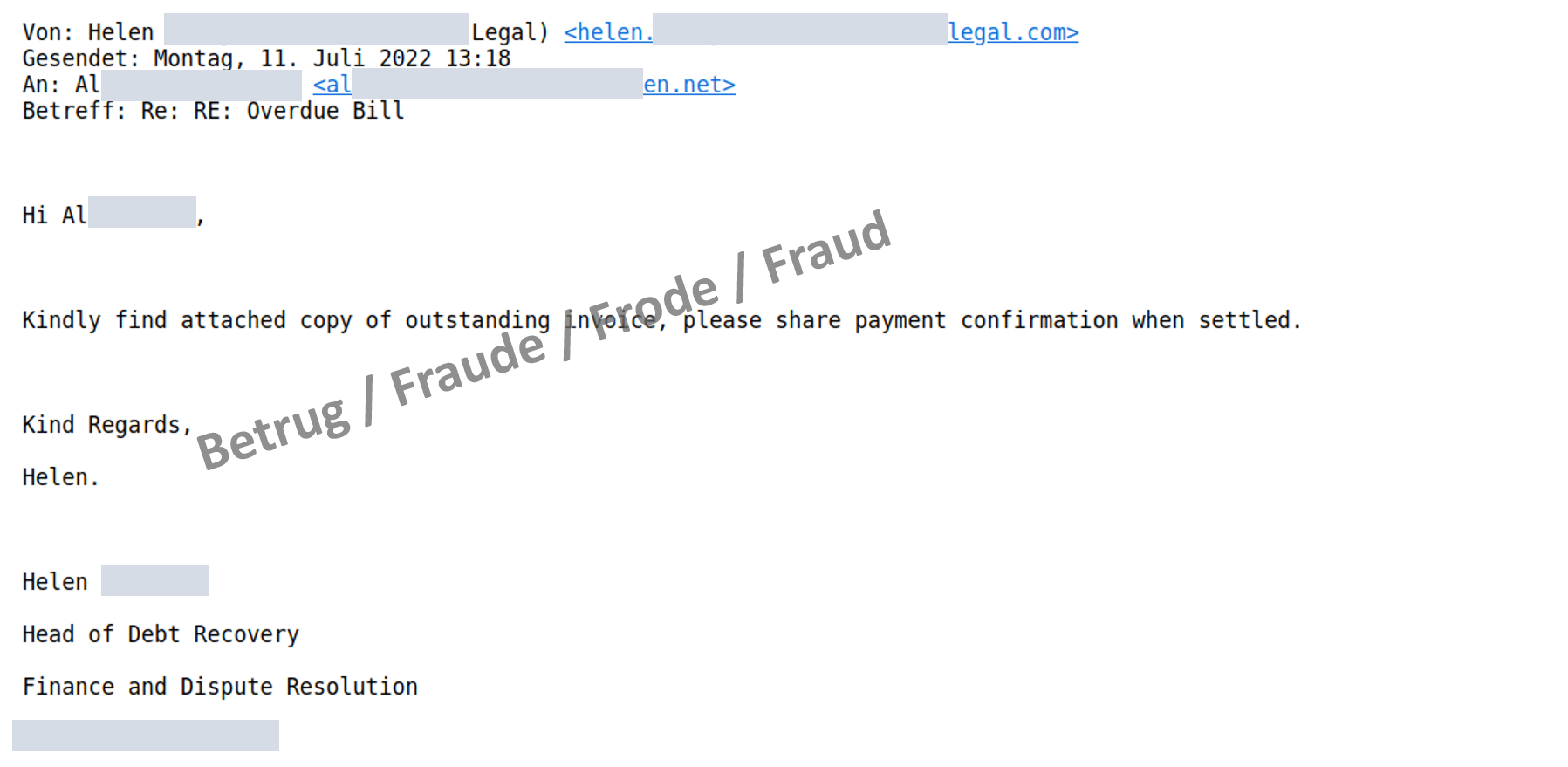

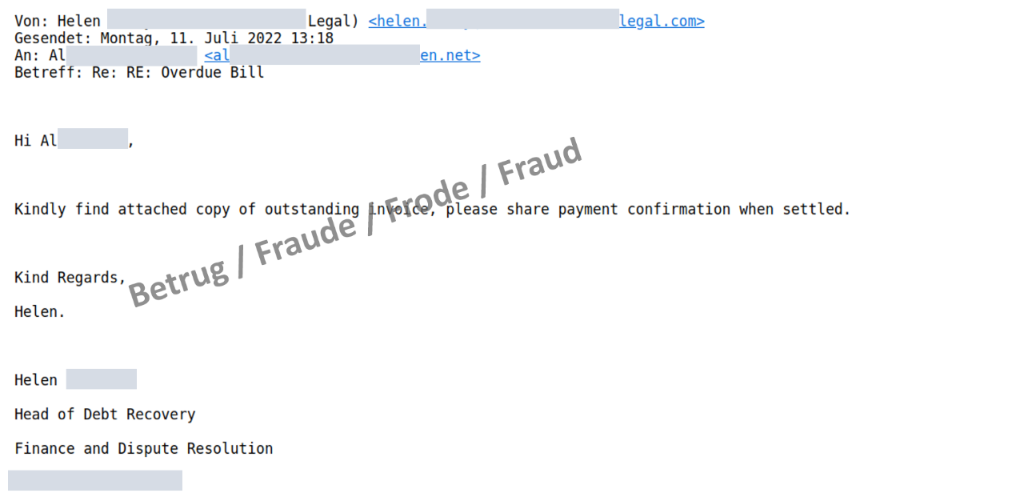

In einem zweiten Schritt wird eine fiktive Kommunikation zwischen einem Angestellten des gefälschten Anwaltsbüros (zumeist nehmen die Betrüger dazu den Namen einer realen Person, welche dort arbeitet – in unserem Beispiel «Helen») und dem CEO der angegriffenen Firma erstellt (in unserem Beispiel «r*@*en.net»).

Alle in dieser Fake-Kommunikation verwendeten E-Mail-Adressen sind korrekt – da diese in Wirklichkeit nie stattgefunden hat, sondern sehr gut gefälscht wurden. In der gefälschten Kommunikation erkundigt sich «Helen» beim CEO wegen einer angeblich noch nicht bezahlten Rechnung. In der ebenfalls gefälschten Antwort des CEO – welche nun auch an die Buchhaltung der Firma gehen kann – anerkennt der CEO offenbar die Rechnung und weist die Buchhaltung an, möglichst rasch die Zahlung zu prüfen und allenfalls zu bezahlen.

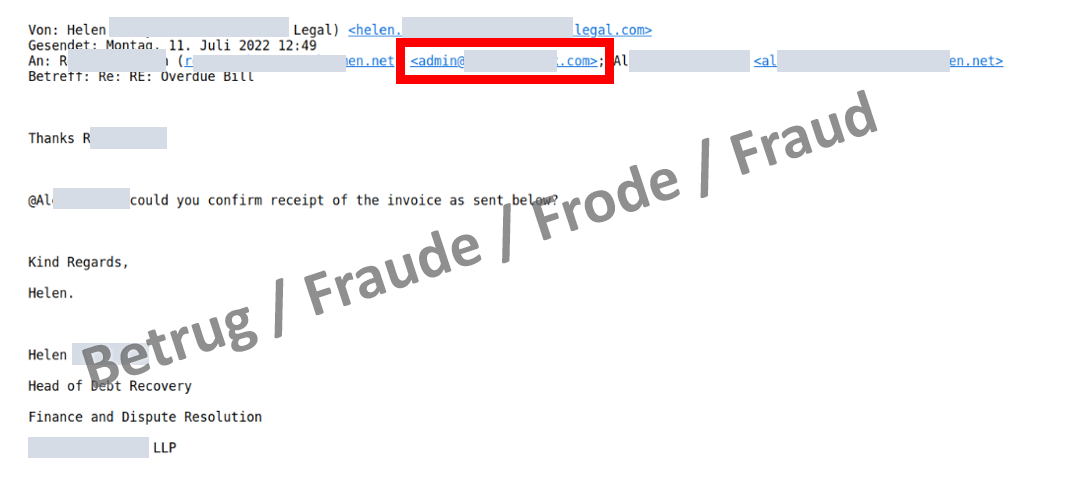

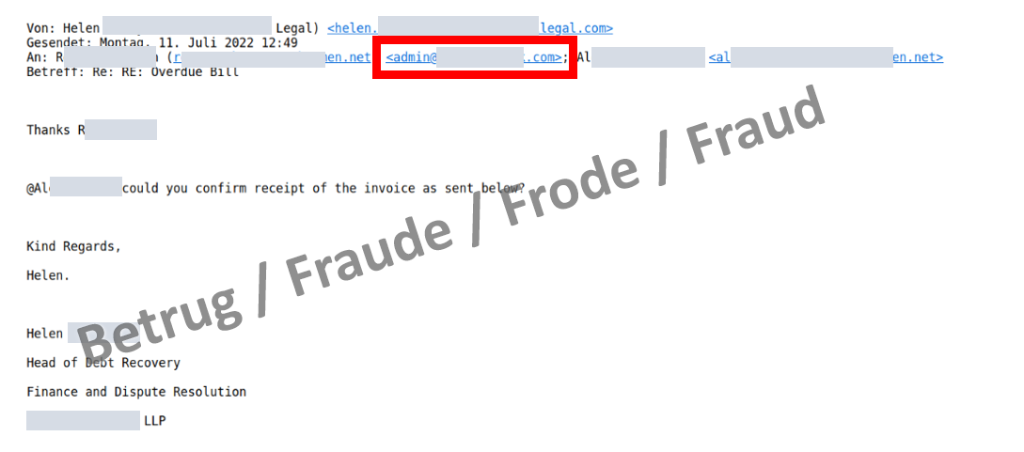

Kurz darauf meldet sich «Helen» per E-Mail nochmals beim Direktor, bedankt sich für die Unterstützung und bittet die Buchhaltung um die rasche Abwicklung des Geschäfts. In dieser E-Mail ist aber nun die E-Mail-Adresse des CEO geändert, so dass eine Antwort an alle nicht zum CEO sondern zu den Betrügern gehen würde. Dieses Vorgehen ist neu und auf diese Weise fallen die falschen E-Mail-Adressen weniger auf.

Die Kommunikation läuft von nun an direkt zwischen der betrügerischen «Helen» und der Buchhaltung und die Betrüger haben freie Hand.

Das Einschleusen einer fremden Rechnung (injection) ist gelungen, die Buchhaltung wickelt die Zahlung wie gewohnt ab.

In unserem Fall wurde anschliessend die Zahlungsbestätigung an die Betrüger gesendet und der CEO mit dessen richtiger E-Mail-Adresse ins CC genommen. Der Betrug ist dabei aufgeflogen und die Zahlung konnte glücklicherweise noch gestoppt werden.

- Sensibilisieren Sie alle Mitarbeitenden bezüglich CEO-Fraud! Insbesondere die Mitarbeitenden in den Finanzabteilungen und in Schlüsselpositionen sind über diese möglichen Angriffsweisen zu informieren. Bei Vereinen sind alle Mitglieder mit Präsidenten- oder Kassierfunktion zu schulen;

- Geben Sie keine internen Informationen preis und seien Sie bei Zahlungsaufforderungen vorsichtig: Kommen Sie keinen ungewöhnlichen Zahlungsaufforderungen nach;

- Sämtliche Prozesse, welche den Zahlungsverkehr betreffen, sollten firmen-oder behördenintern klar geregelt sein und von den Mitarbeitenden in allen Fällen eingehalten werden. (z. B. Vier-Augen-Prinzip, Unterschrift Kollektiv zu zweien).

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 19.07.2022