01.02.2022 - Trotz dem Rückgang von Meldungen zu Fake Extortion-E-Mails war der Meldeeingang beim NCSC letzte Woche auf hohem Niveau stabil. Beschäftigt hat das NCSC insbesondere die aktuell ausgenutzte Zero Day-Lücke auf den Netzwerkspeichergeräten (NAS) der Firma QNAP. Aber auch eine Phishing-E-Mail mit einem speziellen Anhang erregte Aufmerksamkeit.

Netzwerkspeichergeräte (NAS) der Firma QNAP aktuell gefährdet

Mehrere Meldungen zu verschlüsselten NAS-Geräten (Network Attached Storage) der Firma QNAP zeigen, dass die neueste Sicherheitslücke auf diesen Geräten aktiv ausgenutzt wird. Die Sicherheitslücke ist eine sogenannte Zero Day-Lücke. Das bedeutet, dass für diese Lücke beim Bekanntwerden noch kein aktuelles Software-Update zur Verfügung steht und die Geräte unmittelbar bedroht sind. Inzwischen konnte der Hersteller ein Notfall-Update bereitstellen.

Da Angreifer mithilfe von Suchrobotern das Internet ständig nach Sicherheitslücken scannen, ist es für sie somit ein Leichtes, ein verwundbares Gerät zu identifizieren und anzugreifen. Zumeist passiert nicht nur das Scannen, sondern auch der Angriff selbst vollautomatisch durch sogenannte Bots.

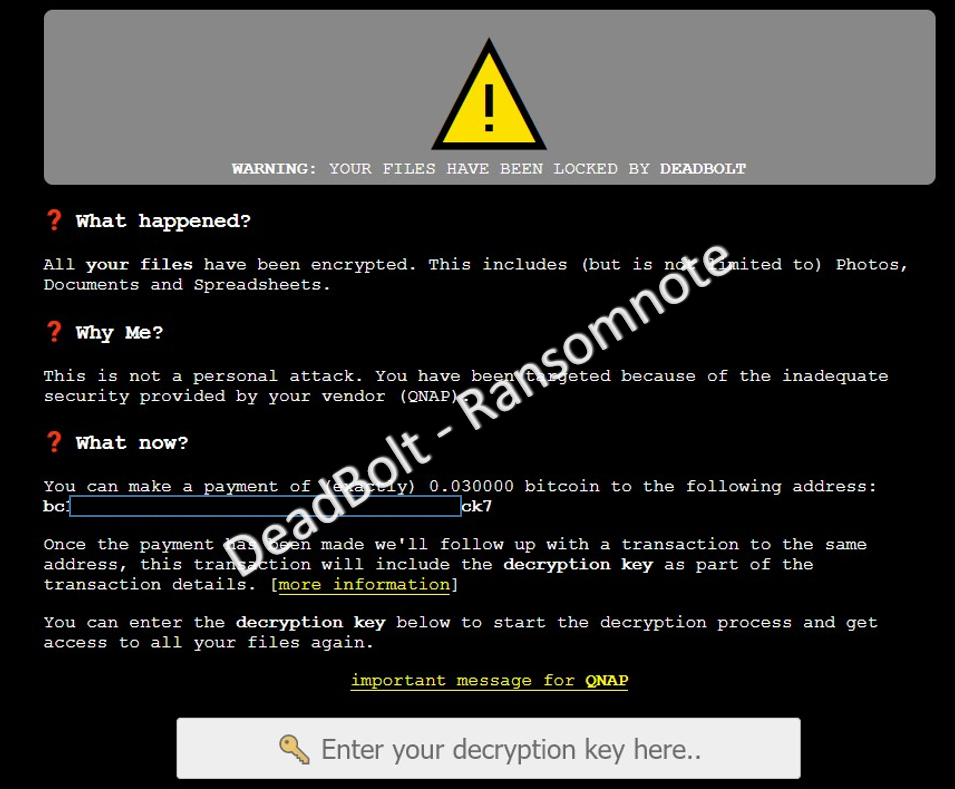

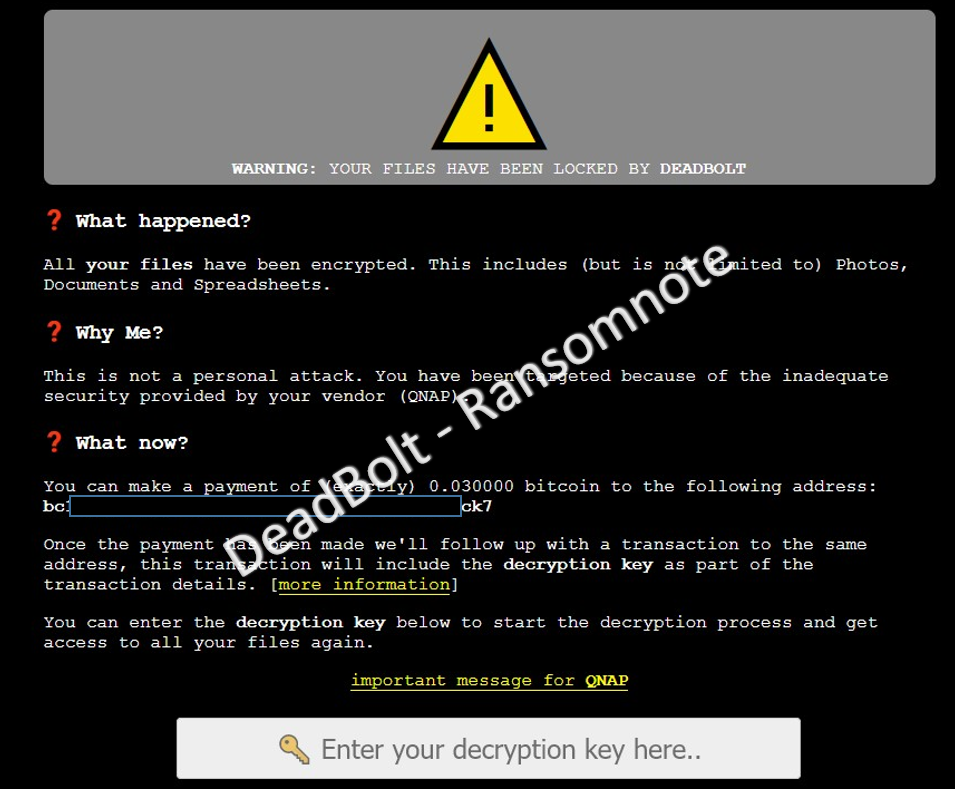

Während im 4. Quartal 2021 vor allem die Schadsoftware «Qlocker» die Geräte der Firma QNAP verschlüsselte, ist es nun häufig die Ransomware «DeadBolt».

Der Hersteller weist seine Kunden auf der Homepage auf die neue Sicherheitslücke hin und informiert darüber, wie die Geräte abgesichert werden können.

Die allgemein empfohlenen Schutzmassnahmen, helfen nicht nur gegen diese aktuelle Sicherheitslücke, sondern gelten für alle öffentlich aus dem Internet zugänglichen Geräte. Solche Geräte sind immer exponiert und können jederzeit von einem Angriff betroffen sein.

Wer also zukünftig nicht von solchen Angriffen überrascht werden will, sollte folgende Vorsichtsmassnahmen treffen:

- Installieren Sie alle aktuell verfügbaren Software-Updates möglichst sofort nach deren erscheinen;

- Machen Sie Ihre Geräte nicht vom Internet her zugänglich. Wo dies unumgänglich ist, sollten Sie zusätzliche Massnahmen treffen, beispielsweise mit der Verwendung eines Virtuellen Privaten Netzwerkes (VPN);

- Verringern Sie die Angriffsfläche aus dem Internet und schliessen Sie alle nicht unbedingt notwendigen Netzwerk-Ports. Insbesondere Zugänge für die Administration von Geräten sollten nicht ungeschützt aus dem Internet erreichbar sein;

- Deaktivieren Sie automatische Netzwerk-Port-Weiterleitungen auf dem Router und auf dem NAS, insbesondere den Service «UPnP», welcher eine unkontrollierte Ansteuerung von Geräten ermöglicht;

- Prüfen Sie Ihre Einstellungen regelmässig, in dem Sie einen geeigneten Netzwerk-Scan auf der Ihnen zugewiesenen Internetprotokoll-Adresse (IP) durchführen (Online Port Scanner, NMAP);

- Setzten Sie sofort alle vom Hersteller gesetzten Passwörter zurück und definieren Sie ein neues Passwort. Wählen Sie immer ein starkes und langes Passwort und verwenden Sie wo immer möglich eine Zwei-Faktor-Authentisierung.

Phishing-E-Mail mit interessantem Anhang

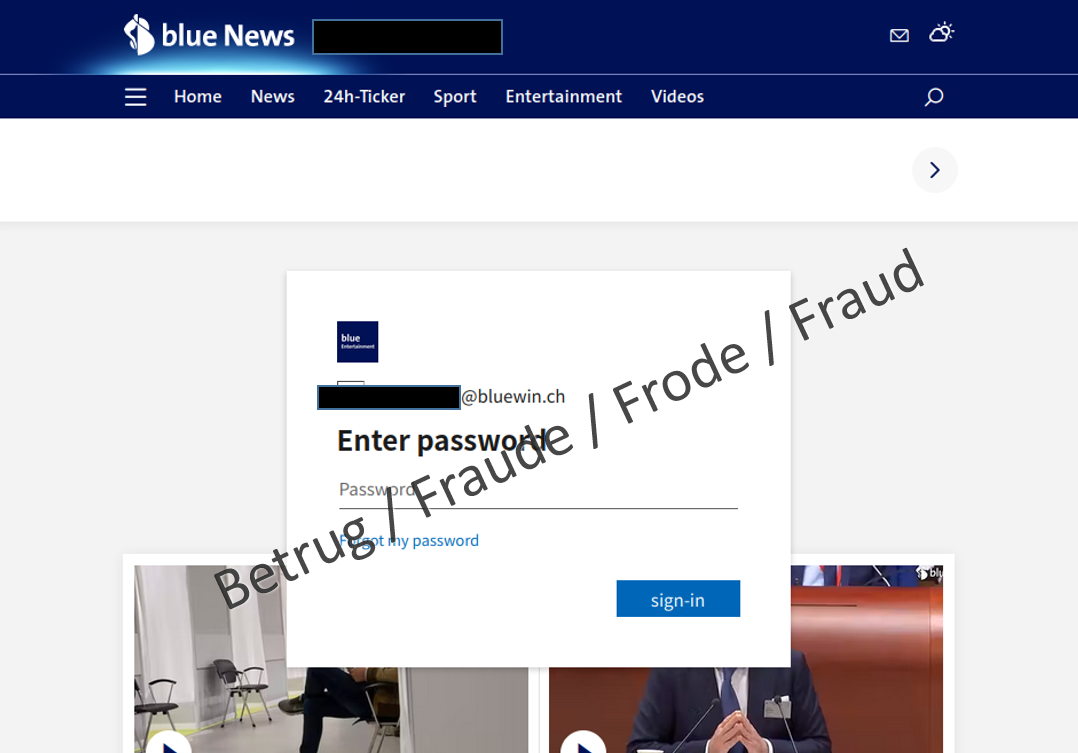

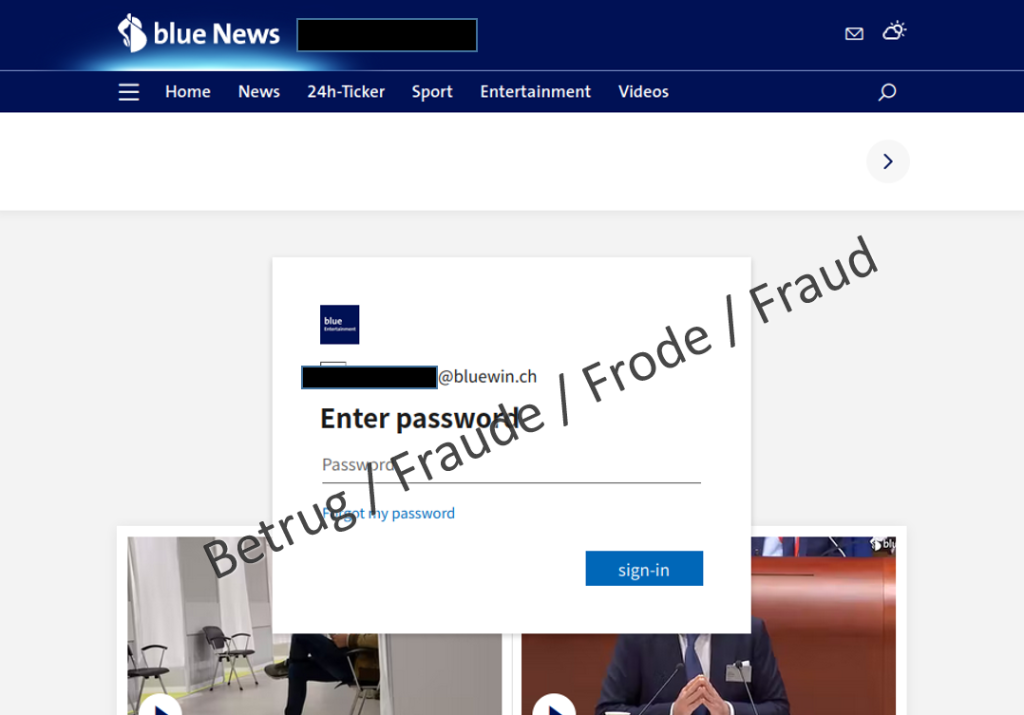

Bereits letzte Woche erhielt das NCSC eine Meldung von einer Firma, welche auf den ersten Blick nach einem sehr gezielten Phishing-Versuch aussah. Im Vordergrund wurde dabei ein Popup eingeblendet, im Hintergrund erschien grau hinterlegt die Website des Unternehmens. Wir haben im letzten Wochenrückblick darüber berichtet. Die Phishing-Seite war in diesem Fall wie üblich auf einer Webseite gespeichert.

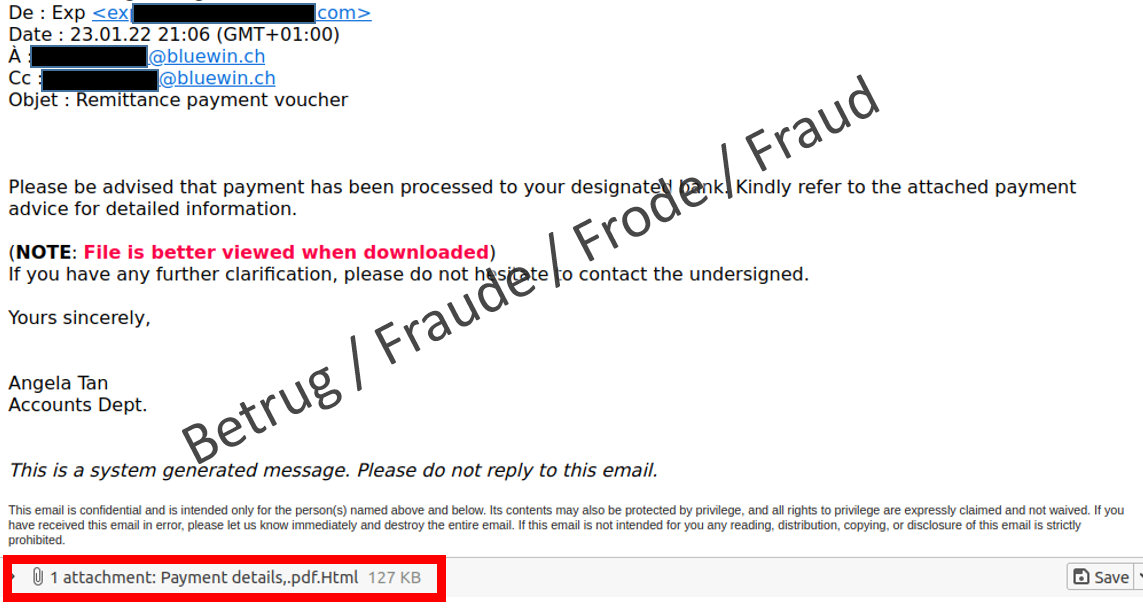

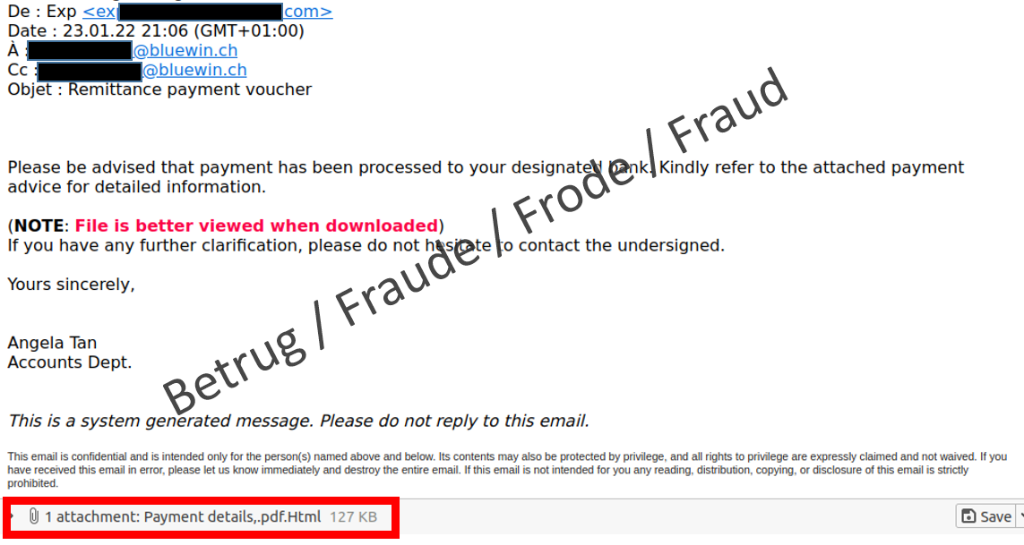

Nun konnte das NCSC bei einer gemeldeten Phishing-E-Mail eine neue Angriffstechnik analysieren: Die Phishing-E-Mail enthielt im Gegensatz zu üblichen Phishing-Massenversänden keinen Link, sondern ein angehängtes Dokument. Der Anhang gibt sich als PDF aus, ist aber in Tat und Wahrheit eine HTML-Datei mit JavaScript-Code und mehr als 400 Zeilen Programmcode.

Das NCSC öffnete die angehängte Datei in einer abgesicherten Umgebung. Dort wurde ein Browser gestartet und die Webseite des E-Mail-Providers des E-Mail-Empfängers erschien analog dem Fall von letzter Woche als Hintergrund. Im Vordergrund wurde ein unauffälliges Login-Fenster angezeigt. Für jemanden, der diese Beilage ohne Sicherheitsvorkehrungen öffnet scheint es, als wäre er effektiv bei seinem Provider gelandet.

Mit der Anpassung der Provider-Adresse konnte das NCSC die Webseiten von anderen Providern als Hintergrund anzeigen lassen. Auch hier lädt der Anhang der Phishing-E-Mail also jeweils den zum E-Mail-Provider passenden Hintergrund.

Webseitenbetreiber können dieses Verhalten relativ einfach unterbinden. Im HTML-Header kann mit sogenannten Meta-Tags nämlich angegeben werden, ob ein Browser die eigenen Webseiten in einer fremden Webseite anzeigen (einbinden, embedded) darf oder nicht. Entsprechend gibt der Browser entweder eine Warnmeldung aus oder zeigt eine leere Seite an.

- Öffnen Sie nie Beilagen in E-Mails, die Sie nicht erwarten;

- Geben Sie niemals ein Passwort auf einer Seite an, welche Sie über einen Link geöffnet haben;

- Versichern Sie sich beim Absender, dass die E-Mail wirklich von ihm stammt;

- Gehen Sie direkt auf die Website des Absenders und melden Sie sich über die offizielle Website an. Zumeist können Sie dort bereits kontrollieren, ob die Behauptungen in der E-Mail stimmen;

- Seien Sie allgemein bei E-Mails immer misstrauisch.

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 01.02.2022