01.02.2022 - Malgré le recul des courriels de pseudo-extorsion, le nombre de signalements reçus par le NCSC s'est maintenu la semaine dernière à un niveau élevé. La faille dite «zero day» qui touche les appareils de stockage en réseau (NAS) de la société QNAP a grandement attiré l'attention du NCSC, de même qu'un courriel d'hameçonnage contenant une pièce jointe particulière.

Appareils de stockage en réseau (NAS) de la société QNAP menacés

Plusieurs signalements concernant des appareils NAS (Network Attached Storage) cryptés de la société QNAP révèlent que des malfaiteurs exploitent une récente faille de sécurité sur ces appareils. Cette faille de sécurité est dite «zero day», ce qui signifie qu'il n'existe pour le moment aucune mise à jour du logiciel pour résoudre ce problème et que les appareils sont incessamment menacés. Entre-temps, le fabricant a mis à disposition une mise à jour d'urgence.

Comme les pirates informatiques traquent constamment la moindre faille de sécurité à l'aide de robots de recherche sur Internet, c'est un jeu d'enfant pour eux de repérer des appareils vulnérables et de les attaquer. La plupart du temps, les malfaiteurs ne se contentent pas de faire du repérage, mais ils lancent des attaques entièrement automatiques à l'aide de robots.

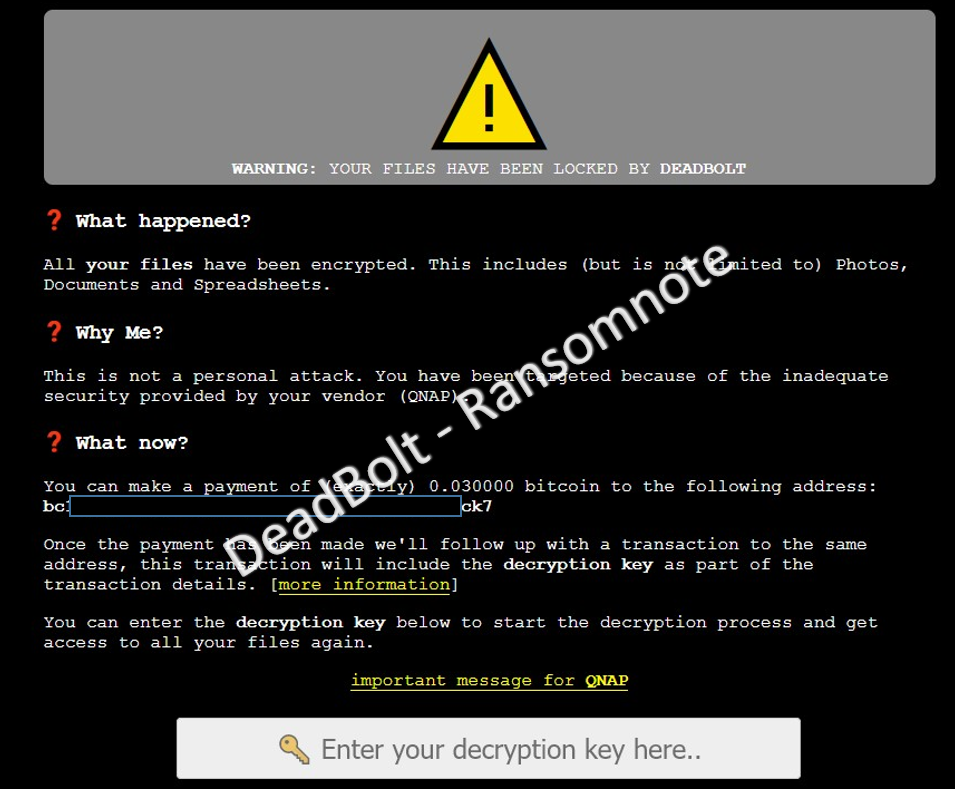

Si pendant le dernier trimestre de 2021 le logiciel malveillant «Qlocker» cryptait les appareils de la société QNAP, c'est maintenant surtout le logiciel rançonneur «DeadBolt» qui pose problème.

Le fabricant avertit ses clients de la faille de sécurité sur sa page d'accueil et leur indique comment sécuriser leurs appareils.

Les mesures générales recommandées pour se protéger de cette faille de sécurité ne s'appliquent pas qu'au présent problème, mais concernent tous les appareils disposant d'un libre accès à Internet. Ce genre d'appareils exposés en permanence peut en tout temps être la cible d'une cyberattaque.

Pour éviter les mauvaises surprises à l'avenir, il vaut mieux suivre ces mesures de précaution:

- Effectuez toutes les mises à jour des logiciels dès qu'elles sont disponibles.

- Rendez vos appareils inaccessibles à partir d'Internet. Si c'est impossible, il faut prendre des mesures supplémentaires, en recourant par exemple à un réseau privé virtuel (VPN).

- Réduisez les risques de cyberattaque en ne laissant ouverts que les ports réseau absolument nécessaires. Les accès à la gestion des appareils à partir d'Internet doivent être protégés.

- Désactivez les transferts automatiques de ports réseau sur le routeur et le NAS, et surtout le service «UPnP», qui permet de manipuler des appareils.

- Vérifiez les réglages régulièrement en lançant une analyse de réseau de l'adresse de protocole Internet (IP) qui vous est attribuée («Online Port Scanner» de NMAP).

- Réinitialisez immédiatement tous les mots de passe établis par le fabricant et définissez un nouveau mot de passe. Choisissez toujours un mot de passe sûr et long, et recourez autant que possible à l'identification à deux facteurs.

Courriel d'hameçonnage avec une pièce jointe intéressante

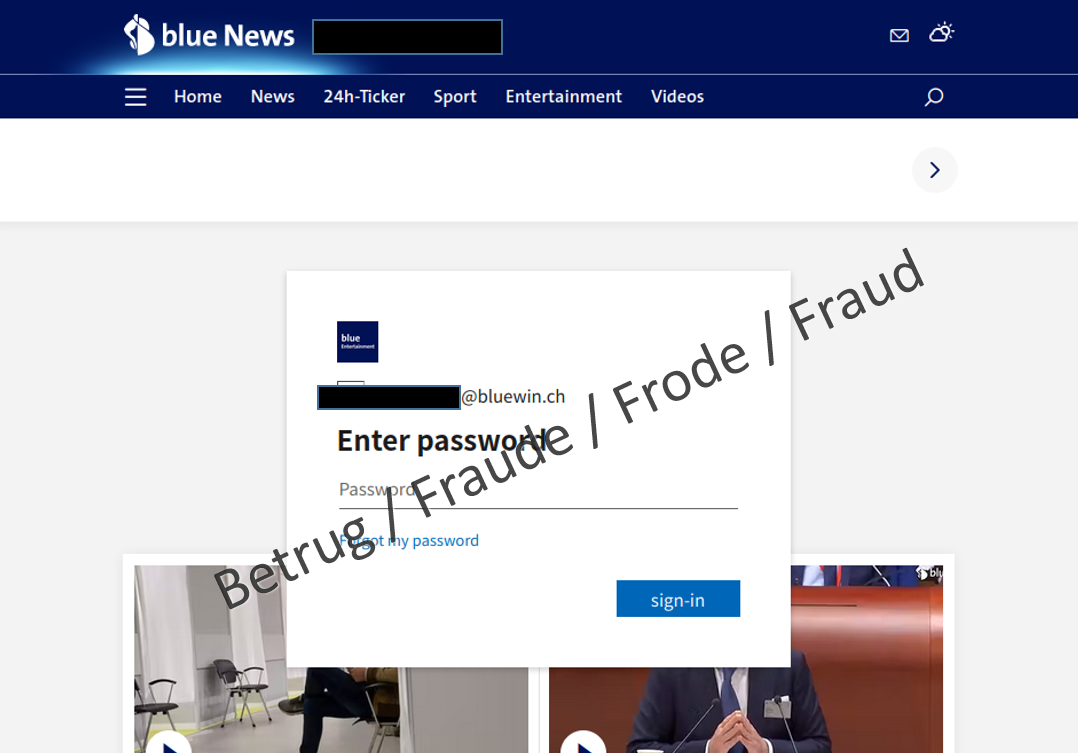

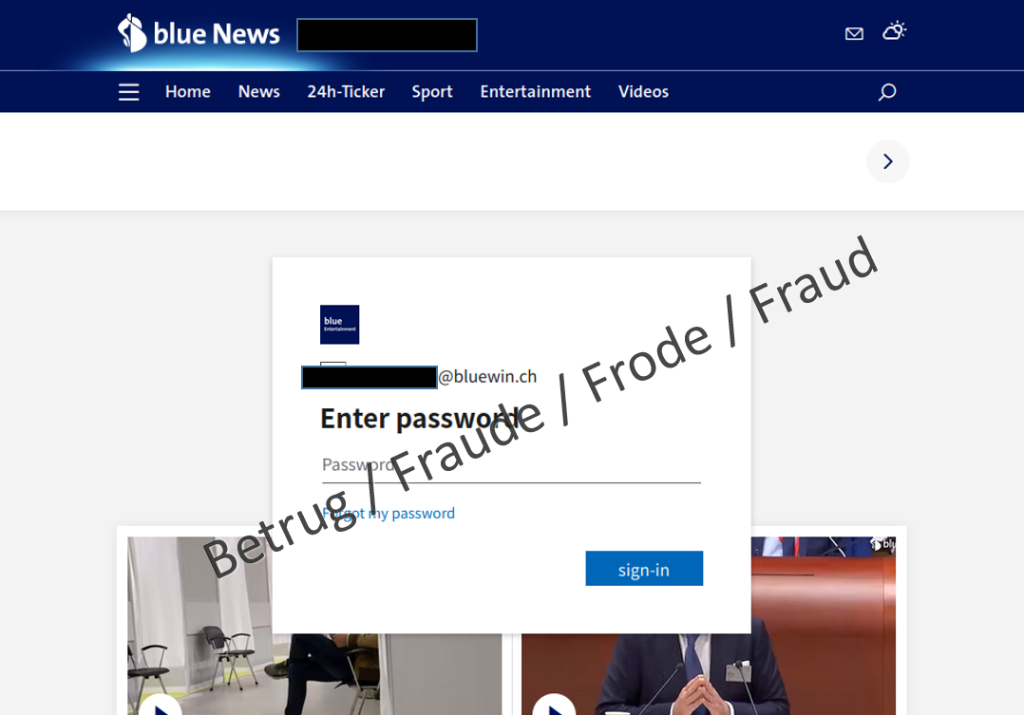

La semaine passée, le NCSC avait déjà pris connaissance d'un cas signalé par une entreprise qui s'apparentait au premier abord à une tentative d'hameçonnage très ciblée. Au premier plan s'affichait une fenêtre et en arrière-plan apparaissait grisé le site Internet de l'entreprise. Vous trouverez des informations à ce sujet dans la dernière rétrospective. Comme c'est généralement le cas, la page d'hameçonnage était enregistrée sur un site Internet.

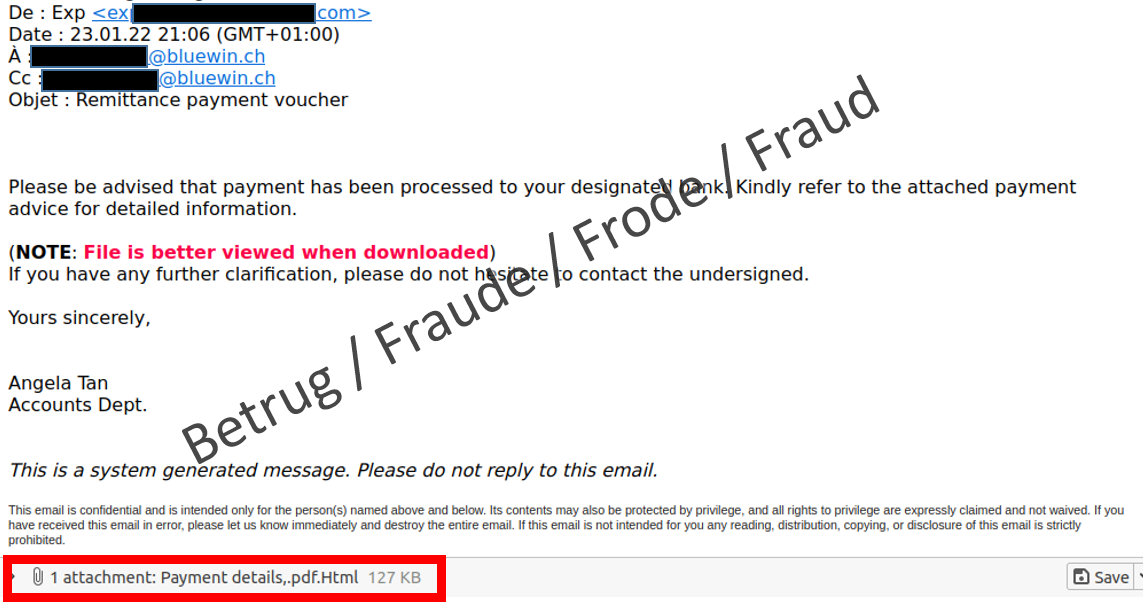

L'analyse d'un courriel d'hameçonnage signalé au NCSC a permis à ce dernier de découvrir une nouvelle technique d'attaque.

Contrairement aux courriels d'hameçonnage envoyés en masse, celui-ci ne contient pas de lien, mais un document en annexe. Sous l'apparence d'un fichier PDF, il s'agit en vérité d'un fichier HTML renfermant plus de 400 lignes de code en JavaScript.

Le NCSC a ouvert le document en annexe dans un environnement sécurisé. Après l'ouverture d'un navigateur, le site Internet du fournisseur de services de messagerie de la personne visée s'est ouvert en arrière-plan, comme dans le cas de la semaine passée. Au premier plan s'est affichée une fenêtre de connexion quelconque. Quiconque ouvre l'annexe sans prendre de mesure de précaution a l'impression d'accéder au site de son fournisseur.

En modifiant l'adresse du fournisseur, le NCSC a pu faire apparaître les sites Internet d'autres fournisseurs en arrière-plan. Dans ce cas également, la pièce jointe du courriel charge l'arrière-plan du fournisseur de services de messagerie concerné.

Les exploitants de sites Internet peuvent facilement mettre un terme à ce problème. Dans l'en-tête HTML, les balises META permettent de déterminer si un navigateur autorise à afficher ses propres sites Internet sur un autre site Internet (de manière intégrée) ou non. Selon ce réglage, le navigateur peut envoyer un message d'avertissement ou afficher une page vide.

- N'ouvrez jamais les pièces jointes de courriels que vous n'attendiez pas.

- Ne saisissez jamais votre mot de passe sur un site que vous avez ouvert via un lien.

- Vérifiez que les courriels proviennent véritablement de l'expéditeur indiqué.

- Rendez-vous sur le site Internet de l'expéditeur et connectez-vous depuis la page officielle. Généralement, vous pourrez contrôler si le contenu du courriel est véridique.

- Soyez toujours sur vos gardes lorsque vous recevez des courriels.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 01.02.2022