17.10.2022 - Die Anzahl Meldungen, welche beim NCSC eingegangen sind, ist letzte Woche angestiegen. Mehrere interessante Phishing-Versuche, um an Office 365-Zugangsdaten zu gelangen, wurden dem NCSC letzte Woche gemeldet. Anstelle eines Phishing-Links wurde der Phishing-Mail dabei eine HTML-Datei als Anhang beigelegt. In einem anderen Fall war der betrügerische Link in einem QR-Code hinterlegt. Zudem wurden dem NCSC auch Phishing-Versuche gegen die SBB gemeldet. Dabei versuchten die Phisher, die Zugangsdaten für den SwissPass oder die SwissID abzuphishen.

Zwei neue Methoden, um an Office 365 Zugangsdaten zu gelangen

Office 365-Zugangsdaten sind für Angreifer sehr interessant, da über dieses Konto zumeist auch weitere Dienste derselben Person angegriffen werden können. Daher ist es nicht verwunderlich, dass Phisher alle Register ziehen, um an diese Daten zu gelangen. In der letzten Woche fielen gleich zwei Methoden auf, welche bisher noch nicht bekannt waren.

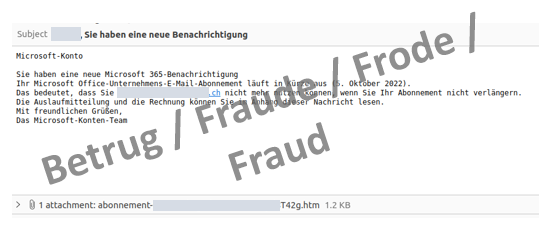

Mehrere Meldungen betrafen Phishing-Mails, welche als Beilage jeweils ein HTML-Dokument (erkennbar an der Dateierweiterung «.htm») mitführten.

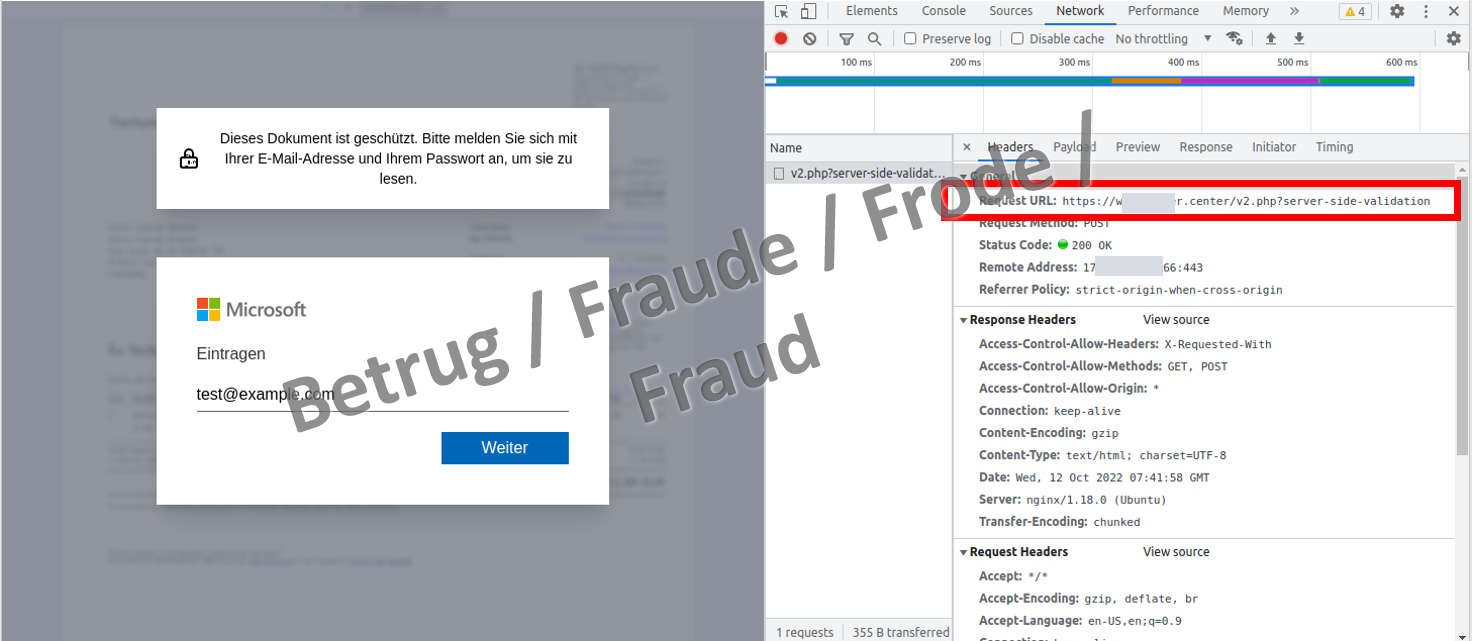

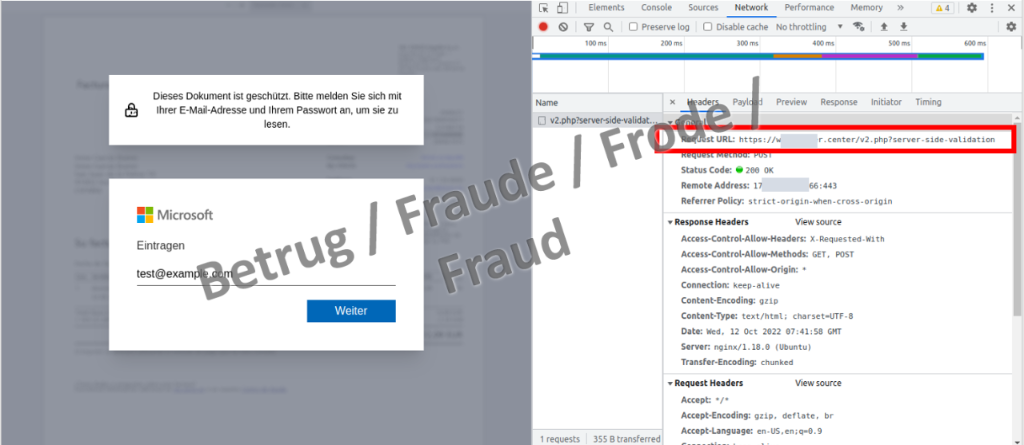

Das, zum Teil automatische, Ausführen des HTML-Codes zeigt eine Login-Maske von Microsoft Office 365 an. User-Name und Passwort werden anschliessend an die Phishing-Domain gesendet.

Für die Analyse durch das NCSC wurde die aufgerufene Phishing-Seite im Browser-Fenster geöffnet. Das nachfolgende Bild zeigt, dass die Phisher für den Betrug eine eigene Domain reserviert haben.

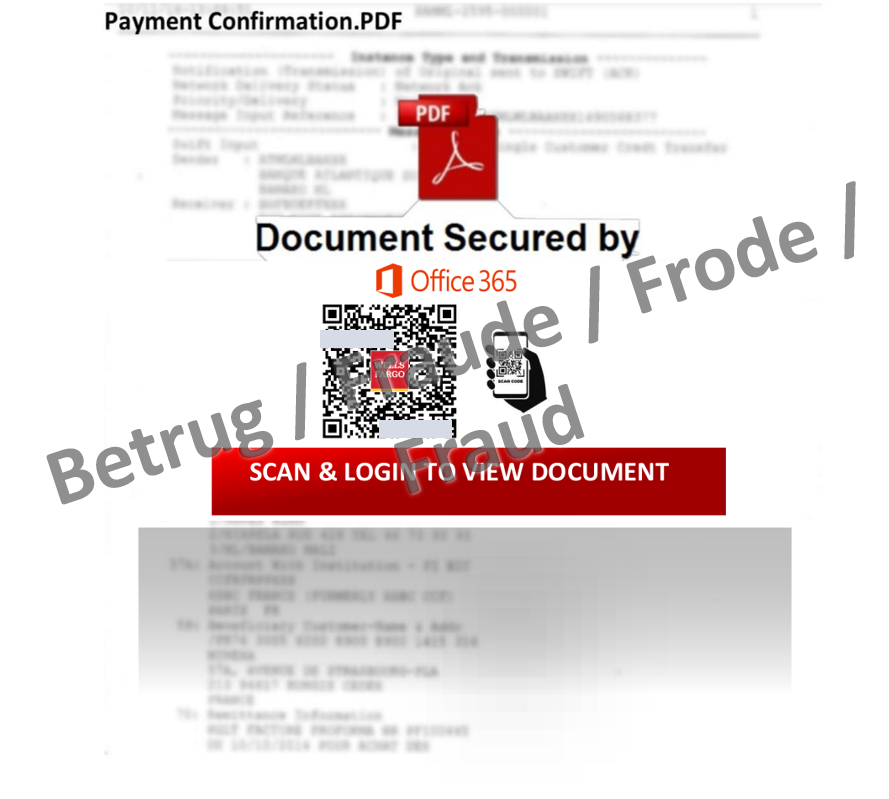

Ein anderes Vorgehen, um an die Office-365 Login-Daten zu gelangen, ist in einem weiteren Fall zu beobachten. Die Phisher gaben sich als das Finanzdienstleistungsunternehmen Wells Fargo aus und behaupteten, dass eine Zahlung ausgelöst worden sei. Der E-Mail beigelegt war ein PDF mit dem Titel «Wellsfargo_ACHCOPY.pdf» in dem auf einem Bild, wiederum mit einer verschwommenen Rechnung im Hintergrund, ein QR-Code angezeigt wurde.

Das Scanning des QR-Codes führt anschliessend auf eine gefälschte Microsoft Office 365 Phishing-Webseite, auf der wiederum versucht wird, die Login-Daten abzuphishen.

Es kann davon ausgegangen werden, dass beide Methoden dazu dienen, den Link auf die Phishing-Seite etwas besser zu vertuschen.

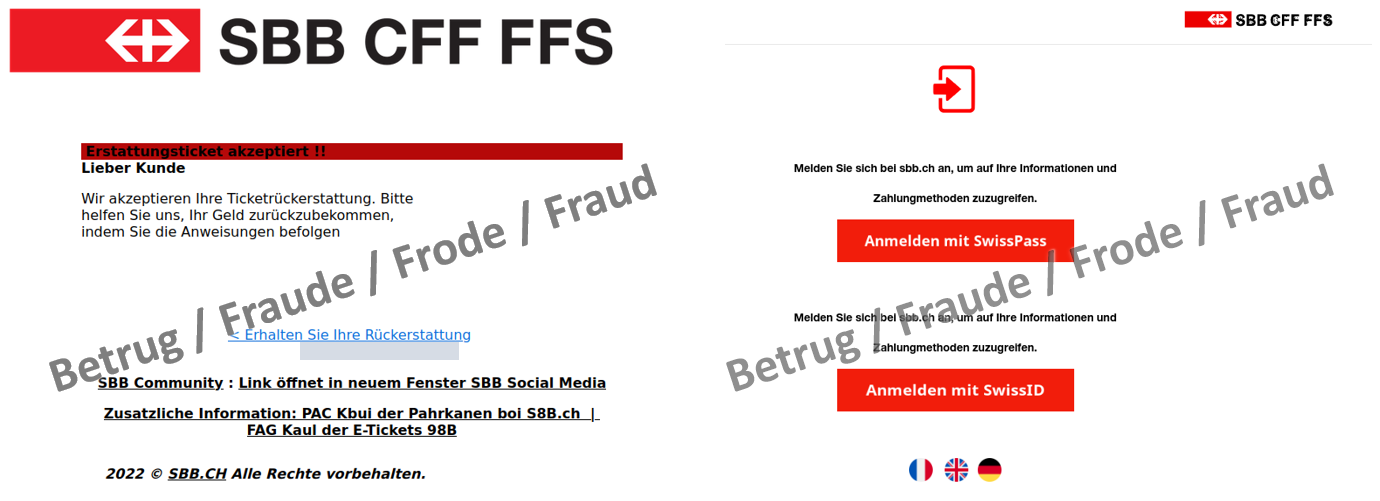

Phishing-Mail im Namen der SBB verlangt SwissPass und SwissID Login-Daten

Eine weitere Phishing-Mail wurde angeblich im Namen der SBB versendet. Der eingebettete Link für die angebliche Rückerstattung führt dabei auf ein Login-Fenster, in dem entweder die Zugangsdaten für den SwissPass oder für die SwissID abgephisht werden.

Am Ende der E-Mail befindet sich ein etwas kryptischer Text. Es kann davon ausgegangen werden, dass dieser beim maschinellen Scannen eines unscharfen Bildes entstanden und nicht mehr korrigiert worden ist.

- Verwenden Sie wenn immer möglich eine Multi-Faktor-Authentisierung. Manchmal wird diese auch Zwei-Faktor- oder mehr-/zweistufige Authentifizierung genannt;

- Klicken Sie auf keine Links in E-Mails, deren Herkunft Sie nicht zweifelsfrei identifizieren können;

- Geben Sie keine Login-Daten für Office 365 aufgrund eines Links in einer E-Mail ein. Rufen Sie Ihre Office 365 Startseite stattdessen im Browser auf und loggen Sie sich dort ein. Dies gilt auch für alle anderen Login-Vorgänge.

- Melden Sie dem NCSC solche Angriffsversuche über das Meldeformular.

Meldeformular NCSC

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 17.10.2022