17.10.2022 - La scorsa settimana il numero di segnalazioni pervenute all’NCSC è aumentato. Sono stati segnalati diversi interessanti tentativi di phishing per ottenere le credenziali di Microsoft 365. Invece di un link, all’e-mail di phishing è stato allegato un file HTML. In un altro caso, il link fraudolento era memorizzato in un codice QR. Inoltre all’NCSC sono stati segnalati anche tentativi di phishing contro le FFS, tramite i quali i truffatori hanno provato a rubare le credenziali per SwissPass o SwissID.

Due nuovi metodi per ottenere le credenziali di Microsoft 365

Le credenziali di Microsoft 365 sono molto interessanti per gli hacker, poiché tramite questo account spesso si possono attaccare anche altri servizi della stessa persona. Non sorprende quindi che i truffatori facciano di tutto per impossessarsi di questi dati. Nell’ultima settimana sono stati notati due metodi prima sconosciuti.

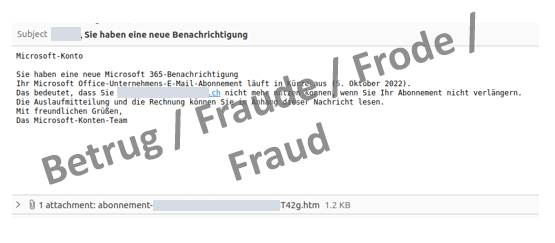

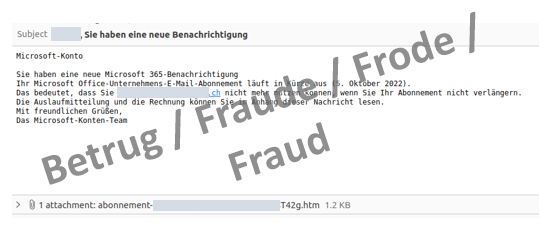

Diverse segnalazioni riguardavano e-mail di phishing che contenevano un documento HTML (riconoscibile dall’estensione del file ".htm").

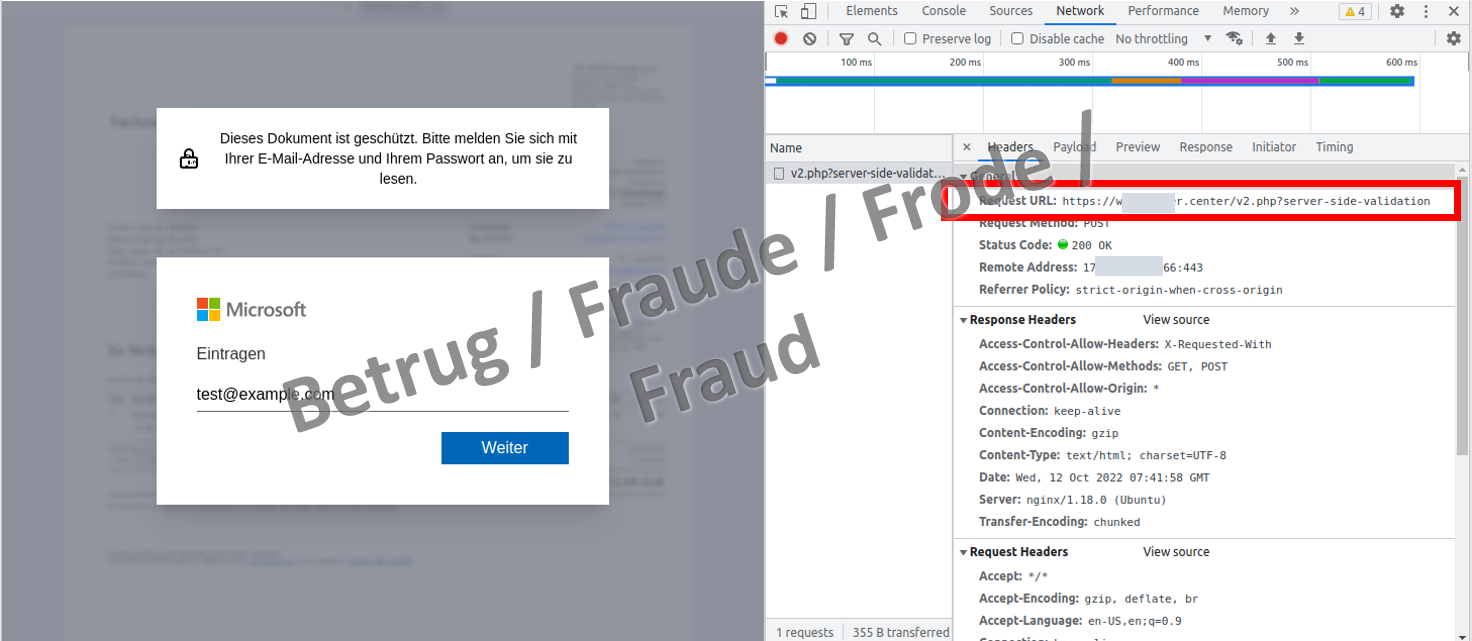

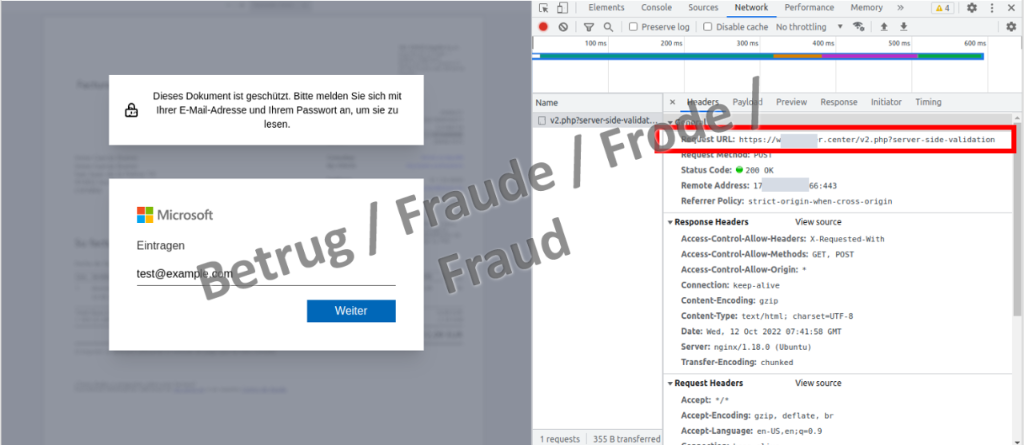

Con l’esecuzione, parzialmente automatica, del codice HTML viene visualizzata una maschera di accesso di Microsoft Office 365. Nome utente e password vengono quindi inviati al dominio di phishing.

Secondo le analisi dell’NCSC, la pagina di phishing è stata aperta nella finestra del browser. L’immagine seguente mostra che i truffatori hanno riservato un proprio dominio per la truffa.

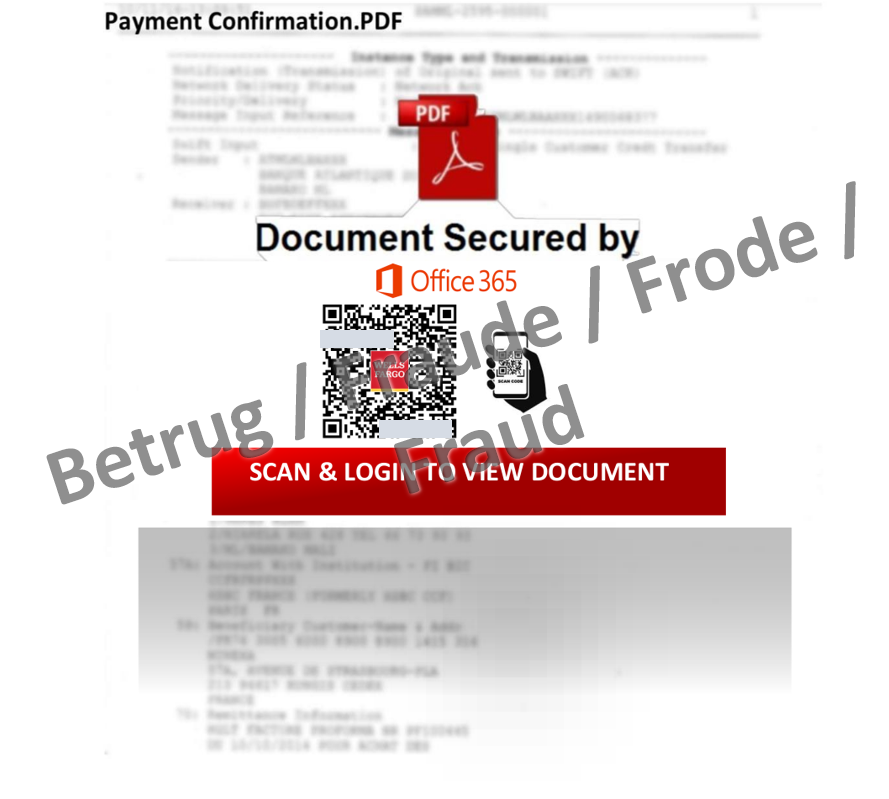

In un altro caso si può osservare un approccio diverso per ottenere le credenziali di Microsoft 365. I truffatori si sono spacciati per la società di servizi finanziari Wells Fargo e hanno affermato che era stato attivato un pagamento. In allegato all’e-mail c’era un file PDF nominato «Wellsfargo_ACHCOPY.pdf» in cui un codice QR veniva visualizzato sopra un’immagine, sempre con una fattura sfocata sullo sfondo.

La scansione del codice QR rinvia a un sito web di phishing di Microsoft Office 365, che a sua volta tenta di trafugare le credenziali.

Si può presumere che entrambi i metodi servano a nascondere un po’ meglio il link al sito di phishing.

e-mail di phishing a nome delle FFS richiede le credenziali SwissPass e SwissID

Un’altra e-mail di phishing è stata presumibilmente inviata per conto delle FFS. Il link incorporato per il presunto rimborso porta a una finestra di accesso in cui si tentanto di trafugare le credenziali di SwissPass o SwissID.

Alla fine dell’e-mail si trova un testo un po’ criptico. È possibile che ciò sia stato causato dalla scansione automatica di un’immagine sfocata e non sia stato più corretto.

- Se possibile utilizzate sempre un’autenticazione a più fattori, anche nota come «autenticazione a due fattori» o «autenticazione a due o più fattori».

- Non cliccate su link ricevuti per e-mail se non potete accertarne la provenienza.

- Non inserite i vostri dati di accesso a Microsoft 365 su siti aperti cliccando su link che avete ricevuto per e-mail. Effettuate l’accesso a Microsoft 365 dalla pagina iniziale aperta dal browser. Lo stesso vale anche per tutte le altre procedure di accesso.

- Segnalate all’NCSC i tentativi di attacco di questo tipo utilizzando l’apposito modulo.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 17.10.2022