17.10.2022 - Les annonces transmis au NCSC ont augmenté au cours de la semaine passée, dont plusieurs concernent des tentatives d'hameçonnage intéressantes pour obtenir des données d'accès à Office 365. Un des courriels contenait un document HTML en pièce jointe au lieu d'un lien d'hameçonnage. Un autre présentait un code QR qui dissimulait le lien frauduleux. Le NCSC a également reçu des annonces sur des tentatives d'hameçonnage qui visaient les CFF. Les cybercriminels ont tenté d'accéder aux données de SwissPass et de SwissID.

Deux nouvelles méthodes pour récupérer les données d'accès à Office 365

Les données d'accès à Office 365 présentent un grand intérêt pour les cybercriminels, car le compte Office d'une personne donne la plupart du temps accès à d'autres services qu'elle utilise. Il n'est donc pas étonnant que les cybercriminels fassent tout leur possible pour mettre la main sur ces données. Rien que la semaine passée, deux nouvelles méthodes ont été repérées.

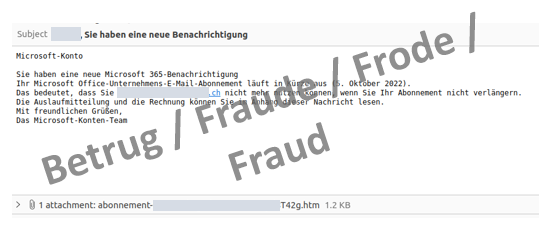

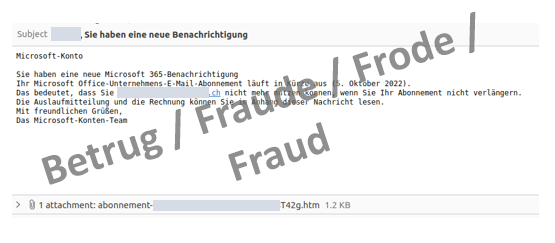

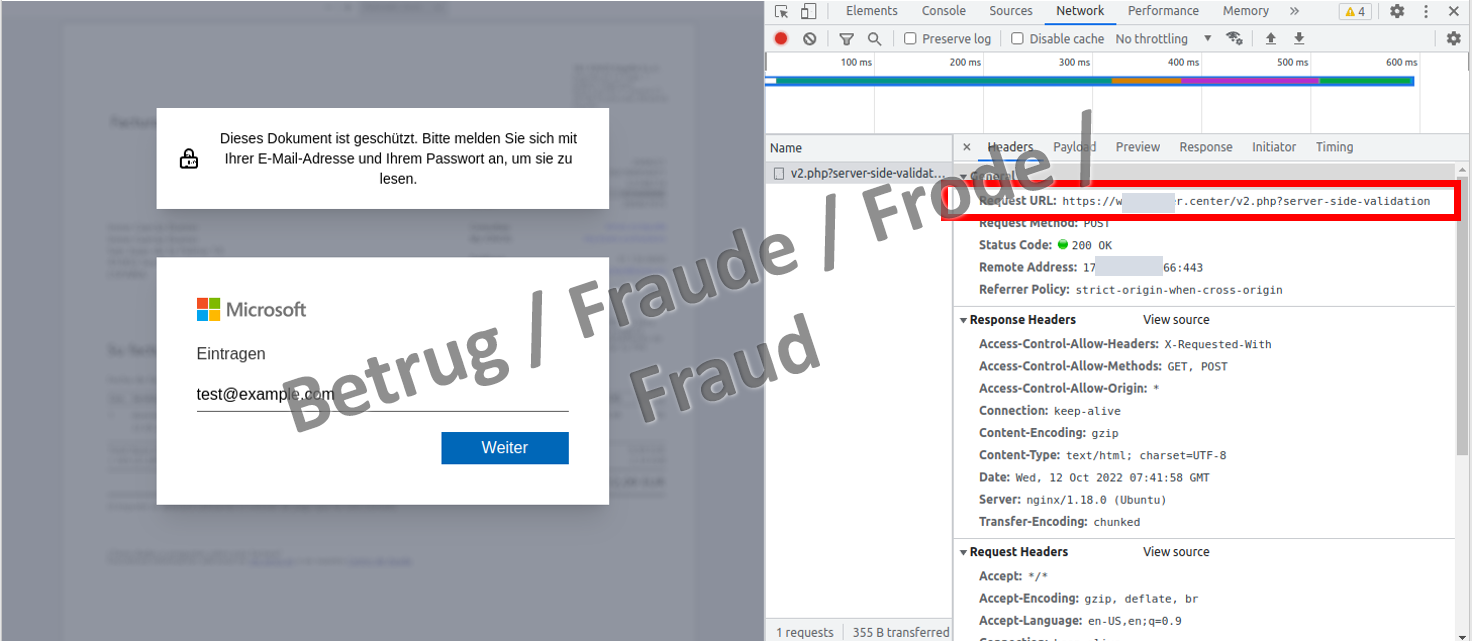

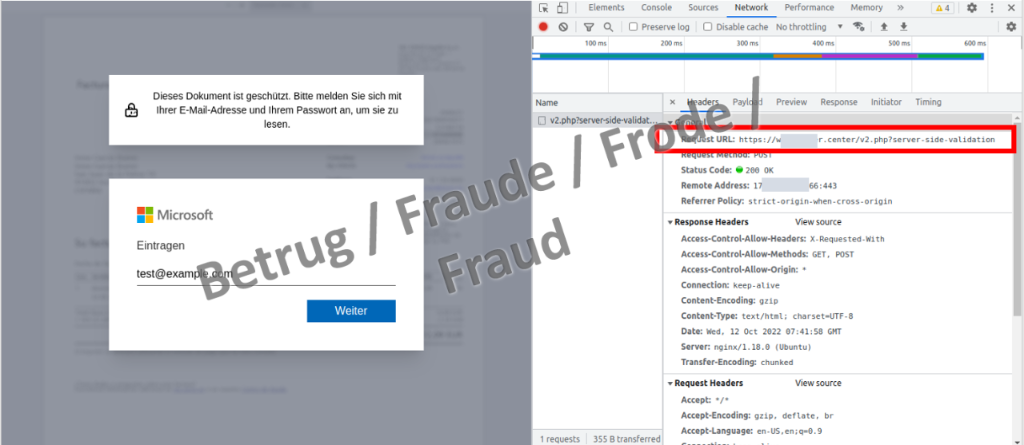

Plusieurs annonces portaient sur des courriels d'hameçonnage qui contenaient un document HTML (reconnaissable à son extension «.htm»).

L'exécution en partie automatique du code HTML affiche une réplique de la page de connexion de Microsoft Office 365. Une fois entrés, l'identifiant et le mot de passe sont envoyés au domaine frauduleux.

Pour analyser l'arnaque, le NCSC a ouvert la page d'hameçonnage sur un navigateur Web. Il apparaît alors que les cybercriminels ont réservé leur propre domaine.

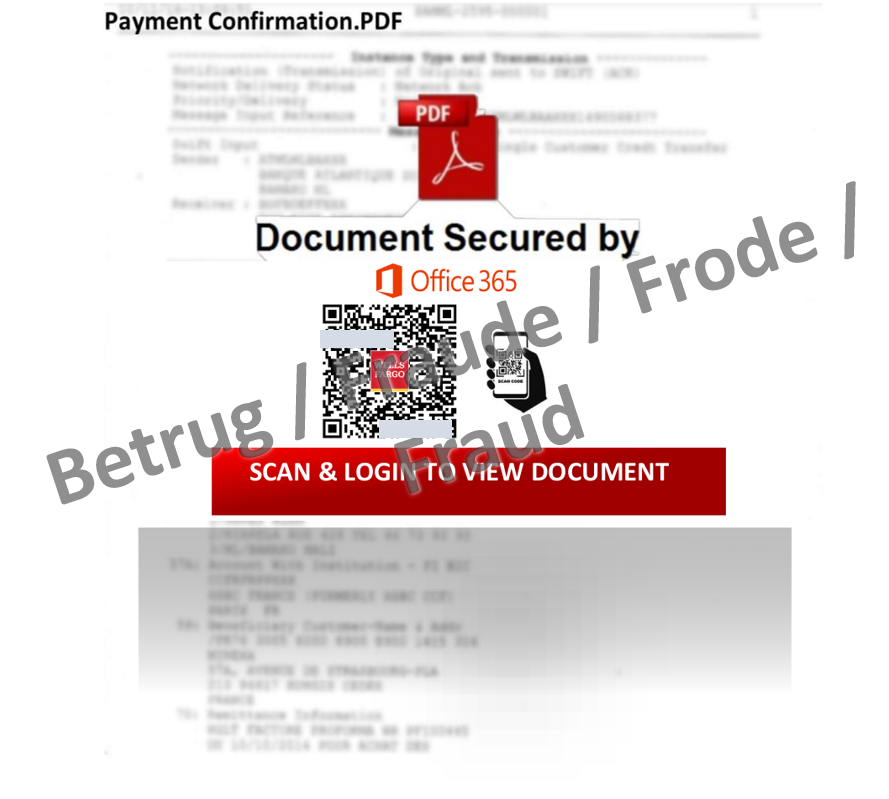

Une méthode différente pour récupérer les données d'accès à Office 365 a été observée dans un autre cas. Les cybercriminels se sont fait passer pour la société de services financiers Wells Fargo et ont prétendu qu'un paiement avait été effectué. Le courriel contenait un document PDF en pièce jointe intitulé «Wellsfargo_ACHCOPY.pdf», sur lequel apparaissait un code QR et, à nouveau, une facture floutée en arrière-plan.

En scannant le code QR, l'utilisateur est dirigé vers une page Internet maquillée en site de Microsoft Office 365, elle aussi destinée à récupérer ses données de connexion.

Nous pouvons supposer que les deux méthodes servent à mieux masquer le lien menant à la page Internet d'hameçonnage.

Un courriel d'hameçonnage semblant venir des CFF demande les données de connexion SwissPass et SwissID

Un autre courriel d'hameçonnage semblait venir des CFF. Le lien qu'il contenait pour obtenir un prétendu remboursement menait à une page de connexion qui récupérait les données d'accès à SwissPass ou à SwissID.

Le courriel se termine par un texte difficilement déchiffrable. Nous pouvons supposer que le texte reconnu automatiquement à partir d'une numérisation floue n'a pas été corrigé.

- Si possible, choisissez toujours une authentification à plusieurs facteurs. Cette méthode est aussi appelée «identification en deux étapes» ou «identification en plusieurs étapes».

- Ne cliquez sur aucun lien dans les courriels dont vous ne pouvez pas identifier la provenance avec certitude.

- Ne saisissez pas d'informations de connexion pour Office 365 via un lien dans un courriel. Connectez-vous plutôt à partir de la page d'accueil d'Office 365 dans votre navigateur. Faites de même pour toute autre opération de connexion.

- Signalez les tentatives d'hameçonnage au NCSC au moyen du formulaire prévu à cet effet.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 17.10.2022