20.06.2023 - Die Schadsoftware «QakBot» ist weiterhin aktiv. Nachdem Microsoft im letzten Jahr die Makro-Funktionen für Dokumente aus dem Internet stark eingeschränkt hat, versuchen die Angreifer nun andere Methoden, um Opfer zu verleiten, auf eine infizierte Datei zu klicken und die Schadsoftware zu installieren.

Das NCSC hat bereits mehrere Male über die Schadsoftware «QakBot» berichtet. Lange Zeit versuchten die Angreifer die Malware über bösartige Makros in Word-Dokumenten zu verteilen. Zwar wurden Dokumente aus unsicherer Quelle schon seit einiger Zeit in der geschützten Ansicht geöffnet und somit die Makro-Funktion deaktiviert. Als Reaktion auf diese Vorsichtsmassnahmen lieferten die Betrüger aber in den bösartigen Dokumenten eine Anleitung für die Opfer gleich mit, wie man die Makro-Funktion trotzdem einschalten kann und somit den Schutz ausschaltet. Das NCSC hat in Wochenrückblick 20 darüber berichtet.

Microsoft hat letztes Jahr nach mehreren Anläufen reagiert und sperrt nun Makros in Dokumenten, die aus dem Internet stammen und zeigt eine rote Warnmeldung an. Im Gegensatz zu vorher, können Anwender diese Sperre nicht mehr so einfach umgehen. Meldungen zu bösartigen Makros gingen in der Folge auch beim NCSC zurück.

Die Angreifer rund um «QakBot» geben aber nicht auf und testen immer wieder neue Methoden, um ihre Schadsoftware auf den Computer der Opfer zu bringen. Anfang des Jahres wurden vor allem «HTML-Smuggling»-Varianten beobachtet. In dieser Variante wird die bösartige Datei in den HTML-Code gepackt. Beim Öffnen der der E-Mail angehängten HTML-Datei, generiert die Seite die Schadsoftware «On-the-fly» und lädt diese direkt auf den Computer.

In den letzten Wochen wurden dem NCSC noch zwei andere Methoden gemeldet. Dies zeigt, dass die Angreifer hier am Experimentieren sind und austesten, welche Methode am besten funktioniert.

Der Trick mit der nichtexistierenden Seite

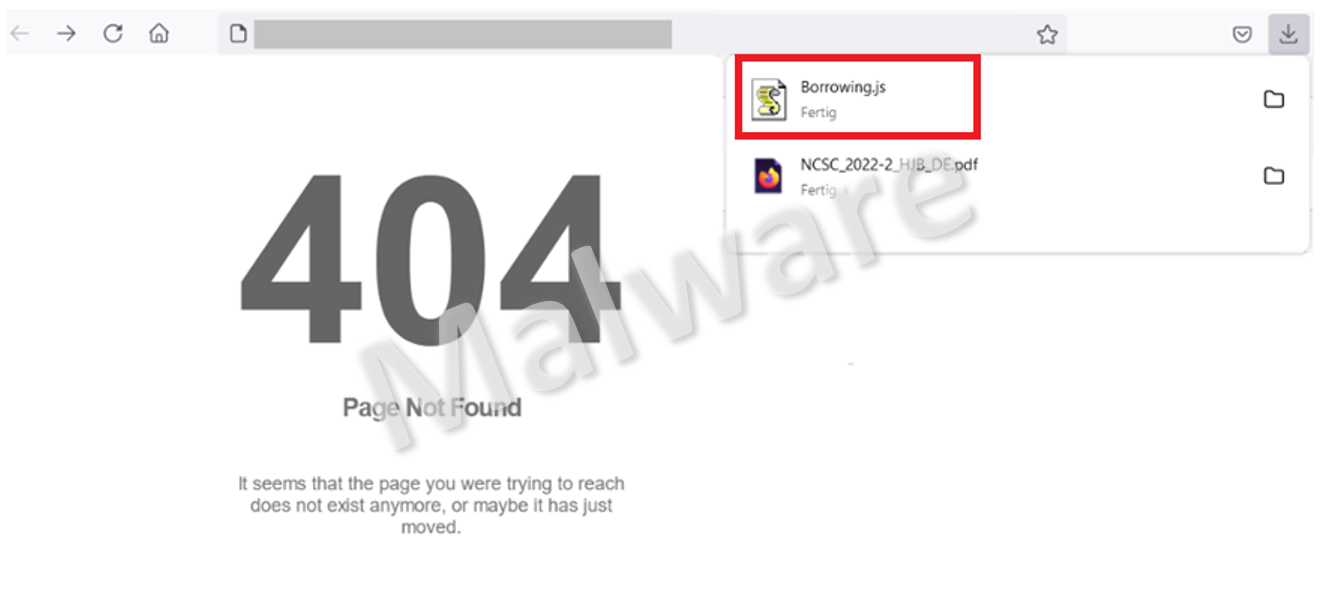

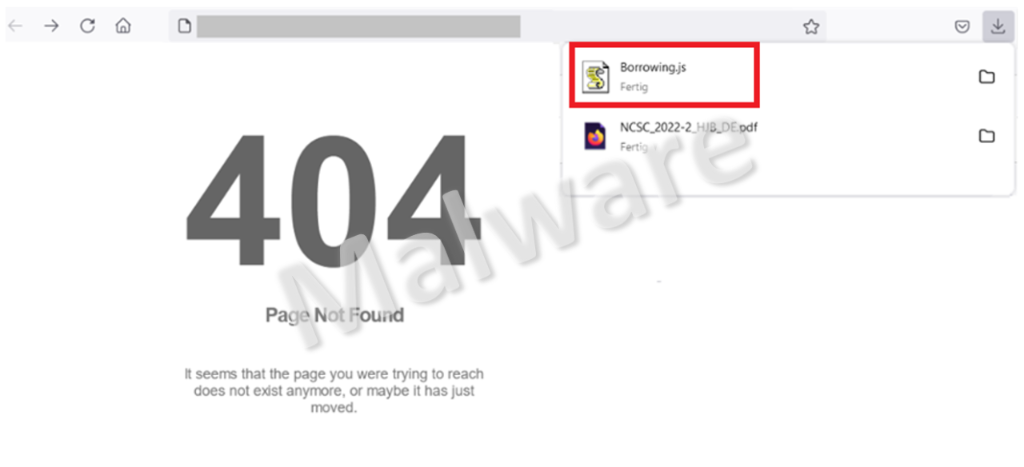

Auch die neu gemeldete Variante beginnt mit einer E-Mail und einem Link auf den geklickt werden soll. Statt eine Webseite zu öffnen, wird aber in diesem Fall eine Fehlermeldung eingeblendet, dass die Webseite nicht gefunden wurde. Die Webseite wurde allerdings sehr wohl gefunden und durch die Betrüger extra so präpariert, dass im Vordergrund eine angebliche Fehlerseite eingeblendet, im Hintergrund allerdings eine JavaScript-Datei heruntergeladen wird. Diese Datei hat einen immer wechselnden unverfänglichen, aber die Neugier weckenden Namen (wie zum Beispiel «Borrowing.js» - die Betrüger hoffen darauf, dass das Opfer im Download-Ordner nachschaut, was es ausgelehnt hat.). Auch die Grösse der Datei variiert jedes Mal, wenn sie heruntergeladen wird.

Durch das Anzeigen der Fehlerseite soll der Datei-Download im Hintergrund unbemerkt bleiben. Die Opfer sollen möglichst keine Verbindung zwischen der (angeblich) fehlerhaften Webseite und der plötzlich auftauchenden Datei herstellen können. Die Angreifer spekulieren darauf, dass ihre Opfer die Gefahr nicht erkennen und dann beispielsweise zu einem späteren Zeitpunkt, die Datei aus Neugier öffnen und damit auszuführen, wenn sie beispielsweise andere Dateien herunterladen oder den Ordner mit den Downloads kontrollieren.

Erschwerend kommt dazu, dass Windows in der Standardeinstellung die Dateiendungen nicht anzeigt (in diesem Fall .js). Sobald die JavaScript Datei ausgeführt wird, wird im Hintergrund unbemerkt ein PowerShell-Skript ausgeführt. Dieses Skript versucht dann über insgesamt vier IP-Adressen den eigentlichen Schadcode aus dem Internet zu laden.

Die URL im pdf - oder die verschiedenen Schritte zur Infektion

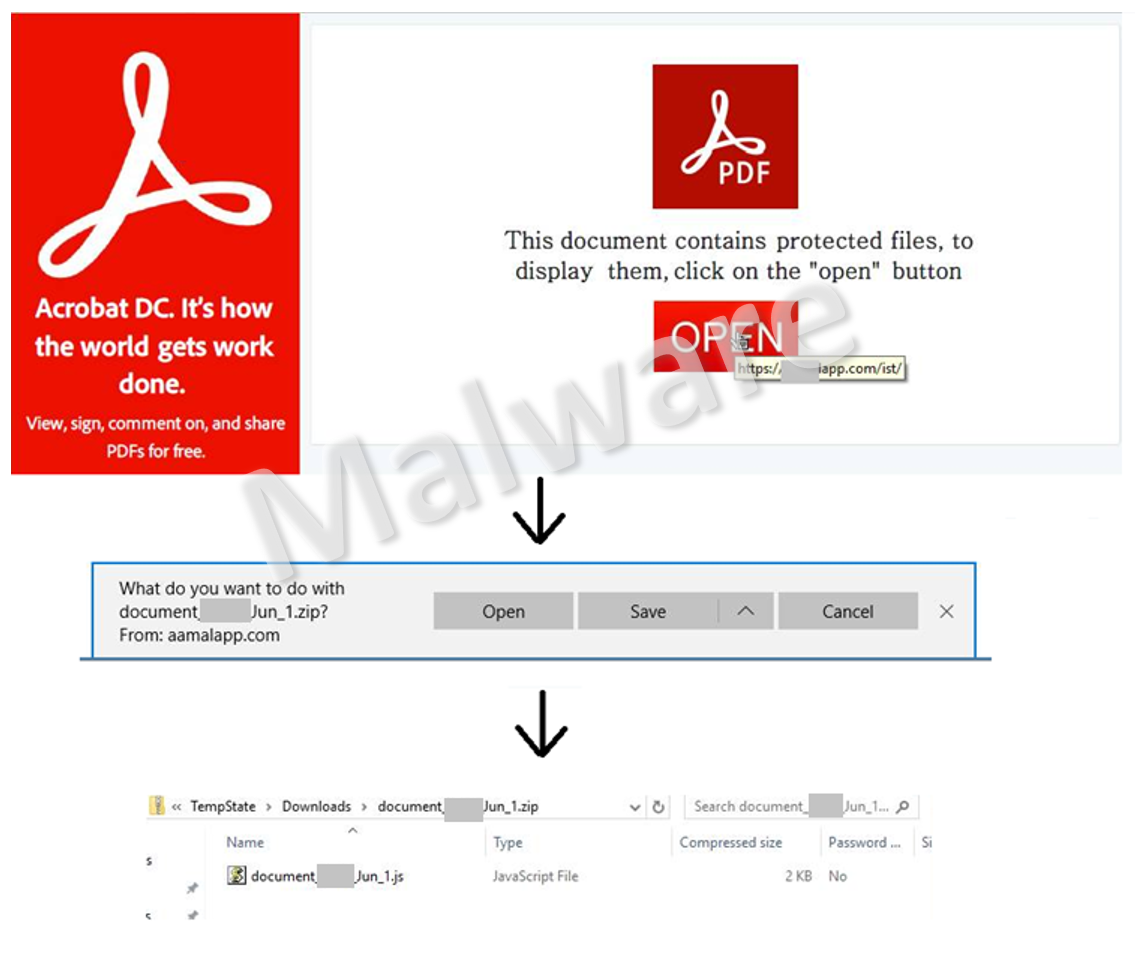

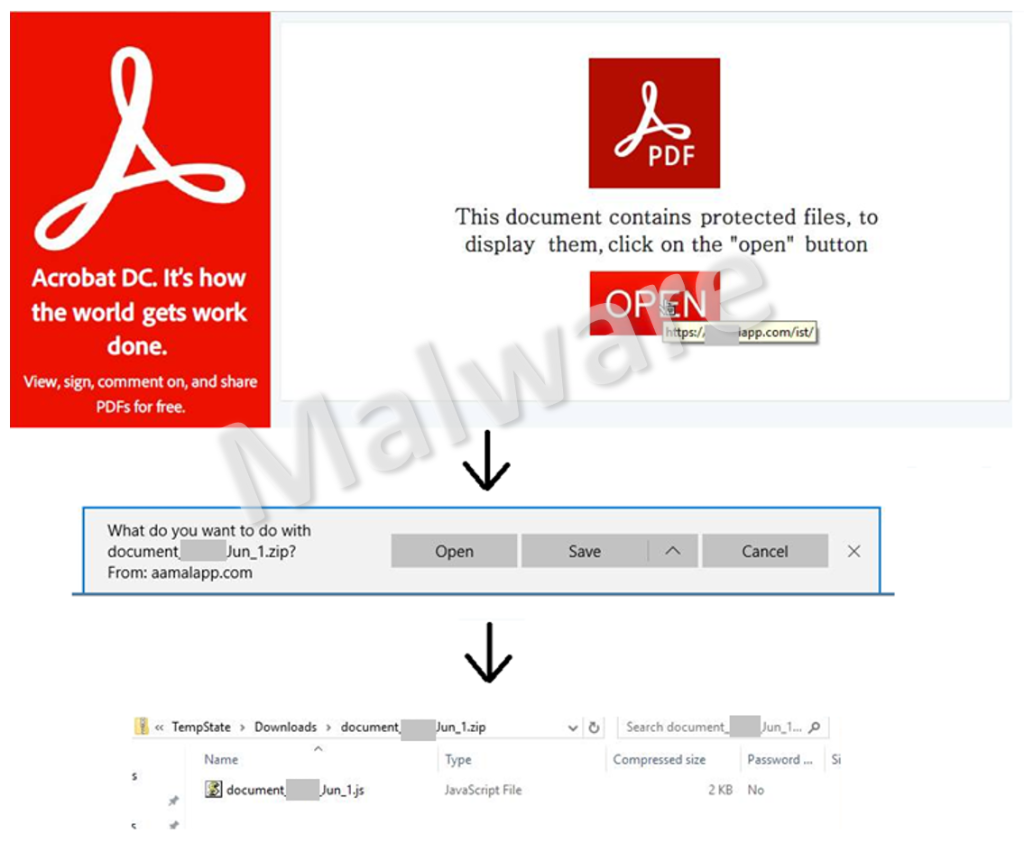

In der zweiten Variante wird eine E-Mail mit einer angehängten pdf-Datei versendet. Öffnet man die pdf-Datei wird das Opfer darauf hingewiesen, dass das Dokument Dateien enthalte und diese geschützt seien. Man solle auf den «Open»-Button klicken, damit man diese anschauen könne. Nach dem Klicken wird eine leere Seite im Browser geöffnet. Gleichzeitig wird der Download einer ZIP-Datei ausgelöst. In der ZIP-Datei befindet sich wiederum die oben beschriebene Javascript-Datei, die versucht sich auf vier IP-Adressen zu verbinden und Schadcode herunterzuladen.

Solche bösartigen IP-Adressen werden in öffentlichen Präventionslisten aufgenommen. Sie sind frei verfügbar, werden regelmässig aktualisiert und können gratis heruntergeladen werden (zum Beispiel bei abuse.ch).

- Öffnen Sie keine Dateien aus unbekannten Quellen, seien Sie insbesondere vorsichtig bei unbekannten Dateien, die sich im Download-Ordner befinden;

- Bösartige E-Mails können auch von angeblich bekannten Absendern kommen. Seien Sie vorsichtig, wenn beispielsweise plötzlich zusammenhangslos bereits getätigte Kommunikation verwendet wird;

- Sperren Sie den Zugriff auf bekannte QakBot Botnet C&C Server auf Ihrem Sicherheitsperimeter (z. B. Firewall, Web-Proxy, usw.) anhand der Feodo Tracker Blockliste;

- Sperren Sie den Zugriff auf Webseiten auf Ihrem Sicherheitsperimeter (z. B. Firewall, Web-Proxy, usw.), welche aktuell für die Verbreitung von Malware verwendet werden. URLhaus bietet entsprechende Liste in verschiedenen Formaten.

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 20.06.2023