20.06.2023 - Il malware «QakBot» è ancora attivo. Lo scorso anno Microsoft ha fortemente limitato le funzioni macro per i documenti provenienti da Internet, portando gli aggressori a provare altri metodi per indurre le vittime a cliccare su un file infetto e installare il software dannoso.

L’NCSC ha già riferito varie volte in merito al malware «QakBot». Per molto tempo, gli aggressori hanno cercato di diffondere il malware tramite macro dannose contenute nei documenti Word. Già da qualche tempo, i documenti provenienti da una fonte non sicura vengono aperti in visualizzazione protetta disabilitando così la funzione macro. Tuttavia, in risposta a queste misure preventive, i truffatori hanno incluso nei documenti dannosi un’introduzione che descrive come attivare la funzione macro e disabilitare così la protezione. L’NCSC ha riportato il fatto nella retrospettiva della settimana 20.

L’anno scorso Microsoft ha tentato più volte di risolvere il problema: le macro contenute nei documenti provenienti da Internet vengono ora bloccate e viene generato un messaggio di avviso in rosso. Rispetto a prima, gli utenti non possono più aggirare facilmente questo blocco. Di conseguenza, le segnalazioni di macro dannose pervenute all’NCSC sono diminuite.

Gli aggressori che utilizzano «QakBot» non si sono però arresi e continuano a testare nuovi metodi per introdurre il malware nei computer delle vittime. All’inizio dell’anno sono stati riscontrati soprattutto attacchi tramite il metodo «HTML smuggling». In questa variante il file dannoso è contenuto nel codice HTML. Aprendo il file HTML allegato all’e-mail, la pagina esegue in automatico il malware e lo scarica direttamente nel computer.

Nelle ultime settimane sono stati segnalati all’NCSC altri due metodi. Ciò dimostra che gli aggressori stanno testando l’approccio più efficace.

Il trucco della pagina inesistente

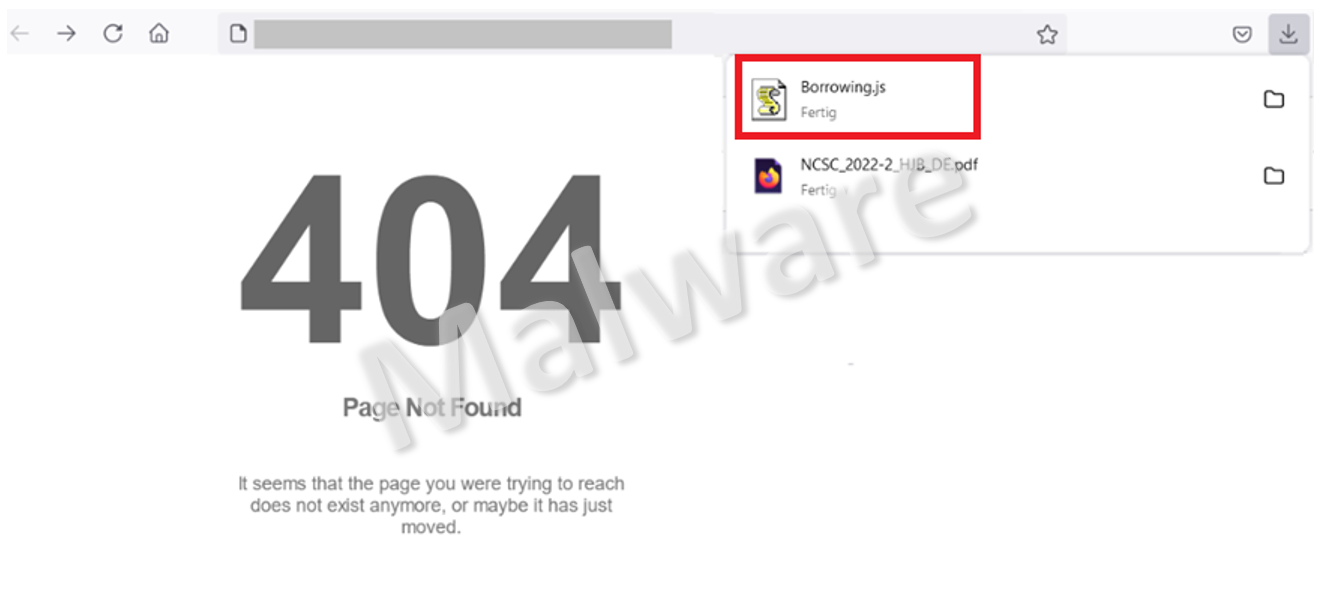

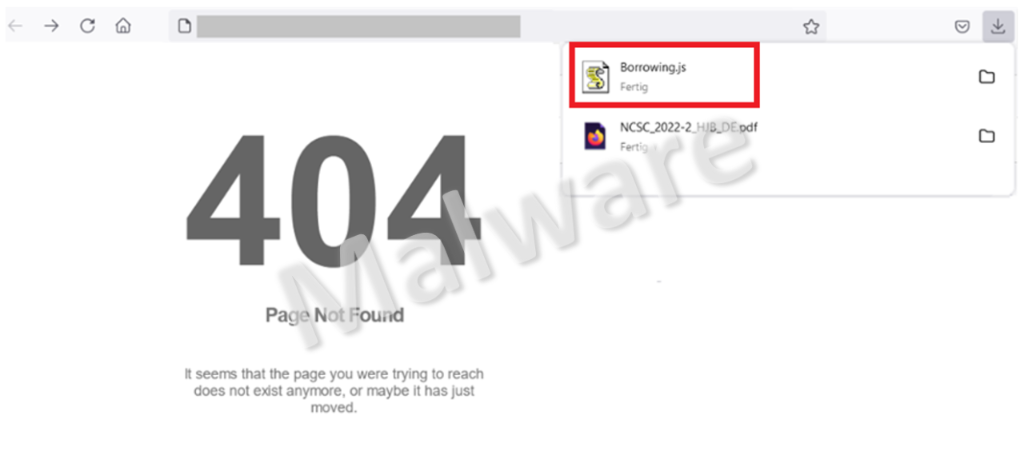

Anche la nuova variante segnalata consiste in un’e-mail contenente un link da cliccare. Il collegamento però non indirizza l’utente al sito Internet. La vittima visualizza invece un messaggio di errore che indica che la pagina web non è stata trovata. In realtà, questa è stata di fatto trovata ma modificata dai truffatori affinché compaia una presunta pagina di errore in primo piano, mentre in background viene scaricato un file JavaScript. Il nome del file non è mai lo stesso, ma è sempre scelto in modo da sembrare innocuo e da suscitare curiosità (il nome «borrowing.js», ad esempio, potrebbe indurre la vittima a controllare nella cartella dei download per vedere cosa ha preso in prestito). Anche la dimensione del file varia ogni volta che viene scaricato.

Visualizzando la pagina di errore, il download del file in background dovrebbe passare inosservato. Le vittime non dovrebbero quindi essere in grado di stabilire un collegamento tra il (presunto) sito Internet inesistente e il file che appare improvvisamente nel computer. Gli aggressori contano sul fatto che le loro vittime non riconoscano il pericolo e che aprano per curiosità il file in un secondo momento e lo eseguano quando scaricano ad esempio altri file o controllano la cartella dei download.

Un’ulteriore complicazione è legata al fatto che le impostazioni predefinite di Windows non permettono di visualizzare le estensioni dei file (in questo caso «.js»). Non appena il file JavaScript viene eseguito, viene lanciato in background uno script PowerShell all’insaputa dell’utente. Successivamente lo script tenta di scaricare il codice dannoso da Internet attraverso quattro indirizzi IP.

URL nei file PDF: le diverse fasi dell’infezione

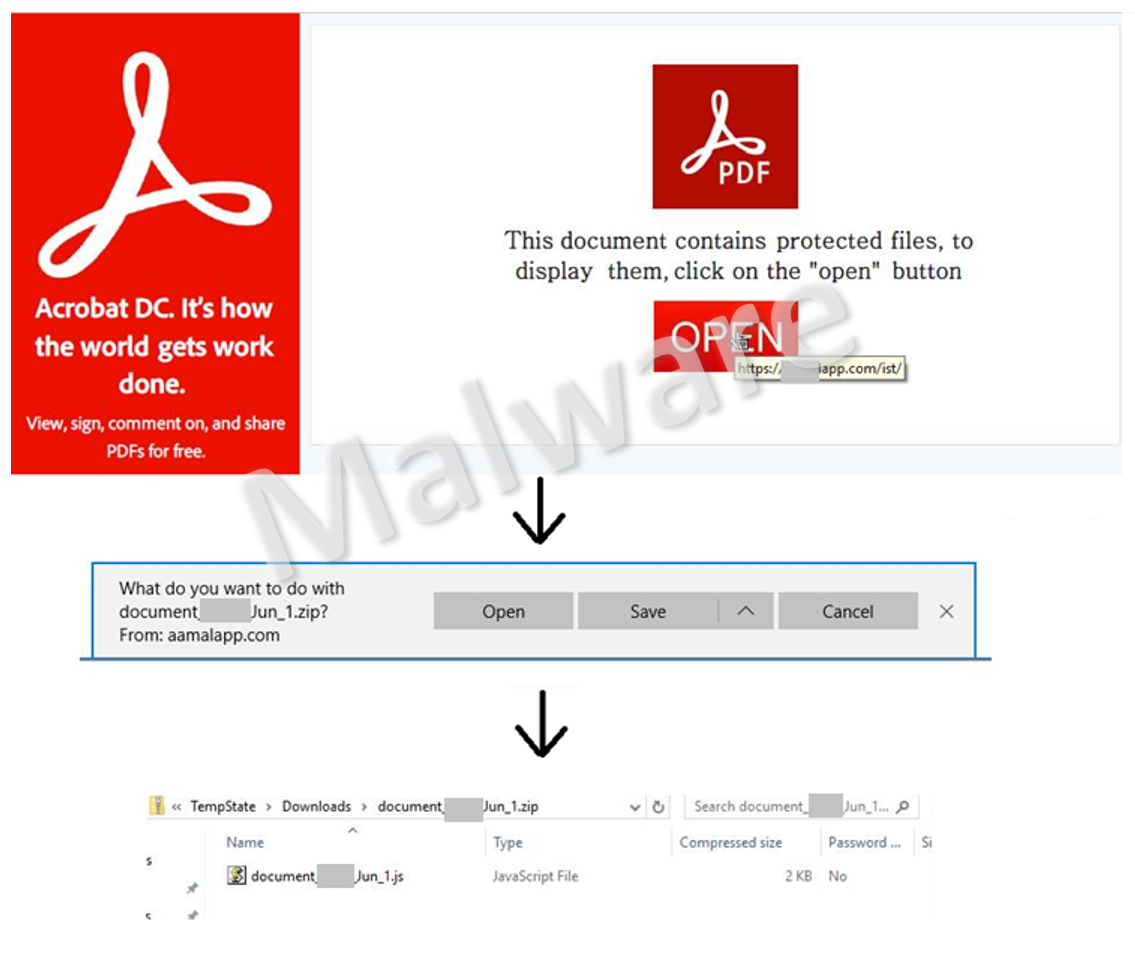

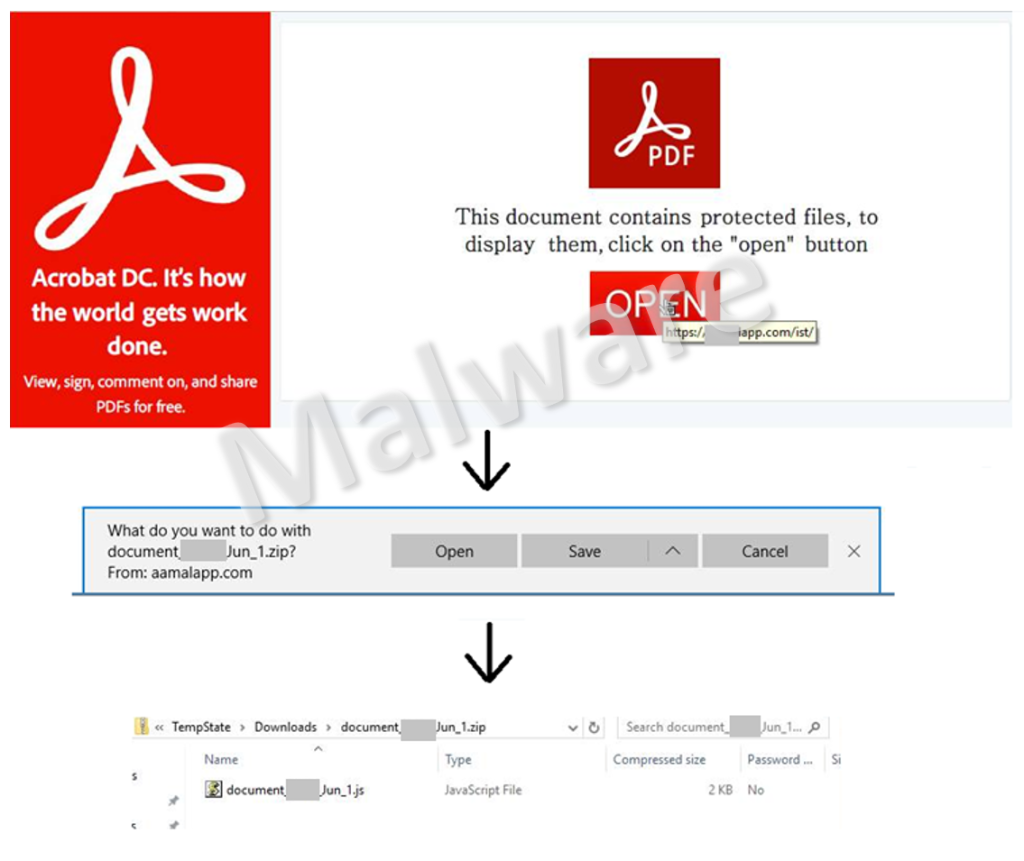

Nella seconda variante, i cibercriminali inviano un’e-mail con un file in formato PDF in allegato. Una volta aperto il file, la vittima viene informata che il documento contiene dei dati protetti e che è necessario cliccare su «Open» per poterli visualizzare. Dopo aver cliccato, nel browser si apre una pagina vuota che attiva in automatico il download di un file compresso in formato ZIP. Quest’ultimo contiene a sua volta il file JavaScript descritto in precedenza, che tenta di connettersi a quattro indirizzi IP e di scaricare il codice dannoso.

Tali indirizzi IP dannosi figurano negli elenchi pubblici di prevenzione. Sono disponibili alla consultazione in qualsiasi momento, regolarmente aggiornati e possono essere scaricati gratuitamente (ad es. su abuse.ch).

- Non aprite file provenienti da fonti non note e fate particolare attenzione ai file sconosciuti presenti nella cartella dei download.

- Le e-mail fraudolente possono arrivare anche da mittenti in apparenza conosciuti. La prudenza è d’obbligo quando, ad esempio, uno scambio di e-mail prosegue improvvisamente con informazioni fuori contesto.

- Bloccate l’accesso al noto server QakBot Botnet C&C dal perimetro di sicurezza (ad es. Firewall, Web-Proxy ecc.) in base alla Feodo Tracker Blocklist.

- Bloccate l’accesso dal perimetro di sicurezza a siti web che attualmente vengono sfruttati per diffondere malware. Sul sito URLhaus è disponibile un elenco in diversi formati.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 20.06.2023