20.06.2023 - Le logiciel malveillant QakBot circule toujours. Afin de contourner les mesures prises par Microsoft l'année dernière pour bloquer les macros contenues dans les documents téléchargés depuis Internet, les cybercriminels utilisent désormais d'autres méthodes pour inciter leurs cibles à cliquer sur un fichier infecté et ainsi déclencher l'installation du logiciel malveillant.

Le NCSC a déjà évoqué à plusieurs reprises le logiciel malveillant QakBot. Les cybercriminels ont longtemps essayé de diffuser ce maliciel par l'intermédiaire de macros malveillantes contenues dans des documents Word. Depuis quelque temps déjà les documents qui provenaient d'une source peu sûre étaient ouverts en mode protégé, ce qui désactivait la fonction macro. Les cybercriminels s'étaient toutefois adaptés à cette mesure de sécurité en ajoutant à leurs documents malveillants des instructions destinées à leurs victimes sur la façon d'activer les macros. Le NCSC avait couvert le sujet en 2021 dans sa rétrospective de la semaine 20

Par le passé, Microsoft a déjà tenté à plusieurs reprises de trouver une solution aux risques posés par les documents Office. Il a finalement décidé l'année dernière de bloquer les macros des documents provenant d'Internet. Désormais, lorsque les utilisateurs ouvrent un fichier téléchargé depuis la toile qui contient des macros, un message d'alerte s'affiche dans un encadré rouge. Si les anciennes mesures de Microsoft permettaient d'activer facilement les macros, cette nouvelle protection ne peut pas être contournée aussi facilement. Résultat: le NCSC a constaté une baisse des signalements de macros malveillantes.

Les cybercriminels qui utilisent Qakbot ne baissent pas pour autant les bras. Au contraire, ils testent continuellement de nouvelles méthodes pour parvenir à introduire le logiciel malveillant sur l'ordinateur de leurs victimes. En début d'année, le NCSC a reçu principalement des signalements de variantes de contrebande HTML (HTML smuggling). Dans ce type d'attaque, les cybercriminels intègrent un fichier malveillant dans un code HTML. Lorsque la victime ouvre le fichier HTML (qui est généralement joint à un courriel qu'elle reçoit), son navigateur décode le logiciel malveillant et le charge directement sur l'ordinateur.

Au cours de ces dernières semaines, deux autres méthodes ont été rapportées au NCSC, illustrant le fait que les cybercriminels testent différentes approches pour trouver celle qui fonctionne le mieux.

L'astuce de la page qui n'existe pas

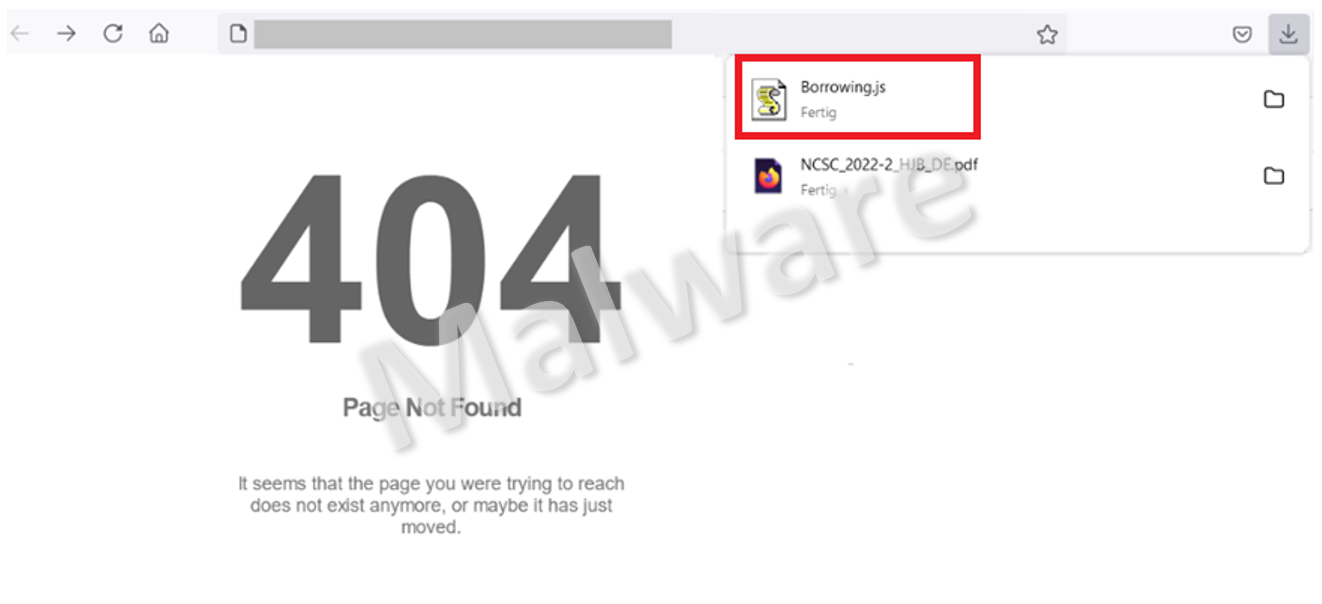

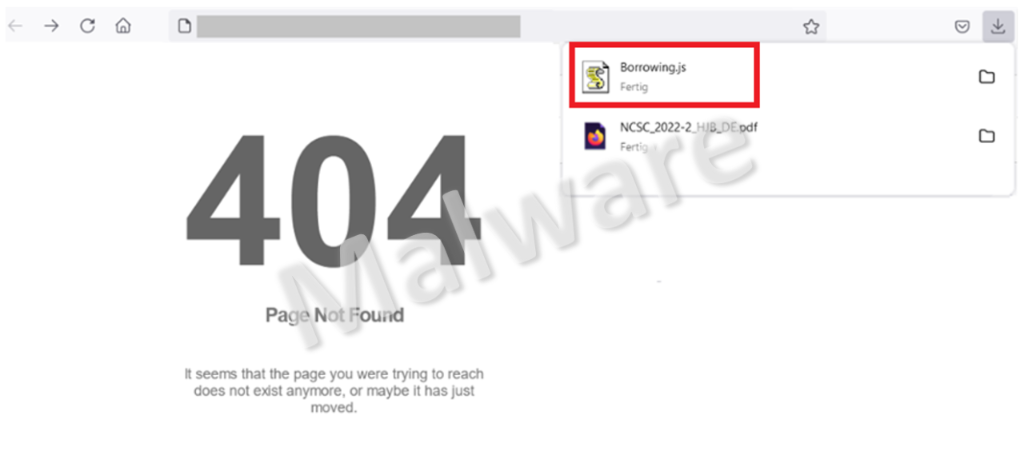

Dans la première de ces nouvelles variantes, la victime reçoit également un courriel qui contient un lien sur lequel elle est invitée à cliquer. Une fois ce lien ouvert, un message d'erreur, qui indique que la page Internet n'a pas pu être trouvée, apparaît. La page est pourtant bien là, elle a simplement été conçue pour que le message d'erreur s'affiche au premier plan pendant qu'un fichier JavaScript est téléchargé en arrière-plan. Le nom du fichier n'est jamais le même, mais il est toujours choisi de sorte à sembler inoffensif et à éveiller la curiosité de la victime (le nom «Borrowing.js», par exemple, vise à interpeller la victime, qui regardera alors dans son dossier de téléchargement pour voir ce qu'elle a emprunté). La taille du fichier varie également à chaque téléchargement.

Le message d'erreur a pour but de faire passer inaperçu le téléchargement du fichier. La victime ne devrait ainsi pas pouvoir établir de lien entre la page Internet (prétendument) inexistante et le fichier qui apparaît soudain sur son ordinateur. Comptant sur le fait que la victime ne décèle pas le danger, les cybercriminels espèrent qu'elle ouvrira le fichier plus tard, par exemple sous l'effet de la curiosité lorsqu'elle téléchargera d'autres fichiers ou contrôlera son dossier de téléchargements, exécutant ce faisant le script qu'il contient.

La situation est d'autant plus dangereuse que les paramètres par défaut de Windows n'affichent pas les extensions de fichiers (dans cet exemple .js). Dès que le fichier JavaScript est exécuté, un script PowerShell s'exécute en arrière-plan, à l'insu de la victime. Ce script tente ensuite de télécharger le code malveillant sur Internet en se connectant à quatre adresses IP.

L'URL en pdf, ou les différentes étapes qui mènent à l'infection

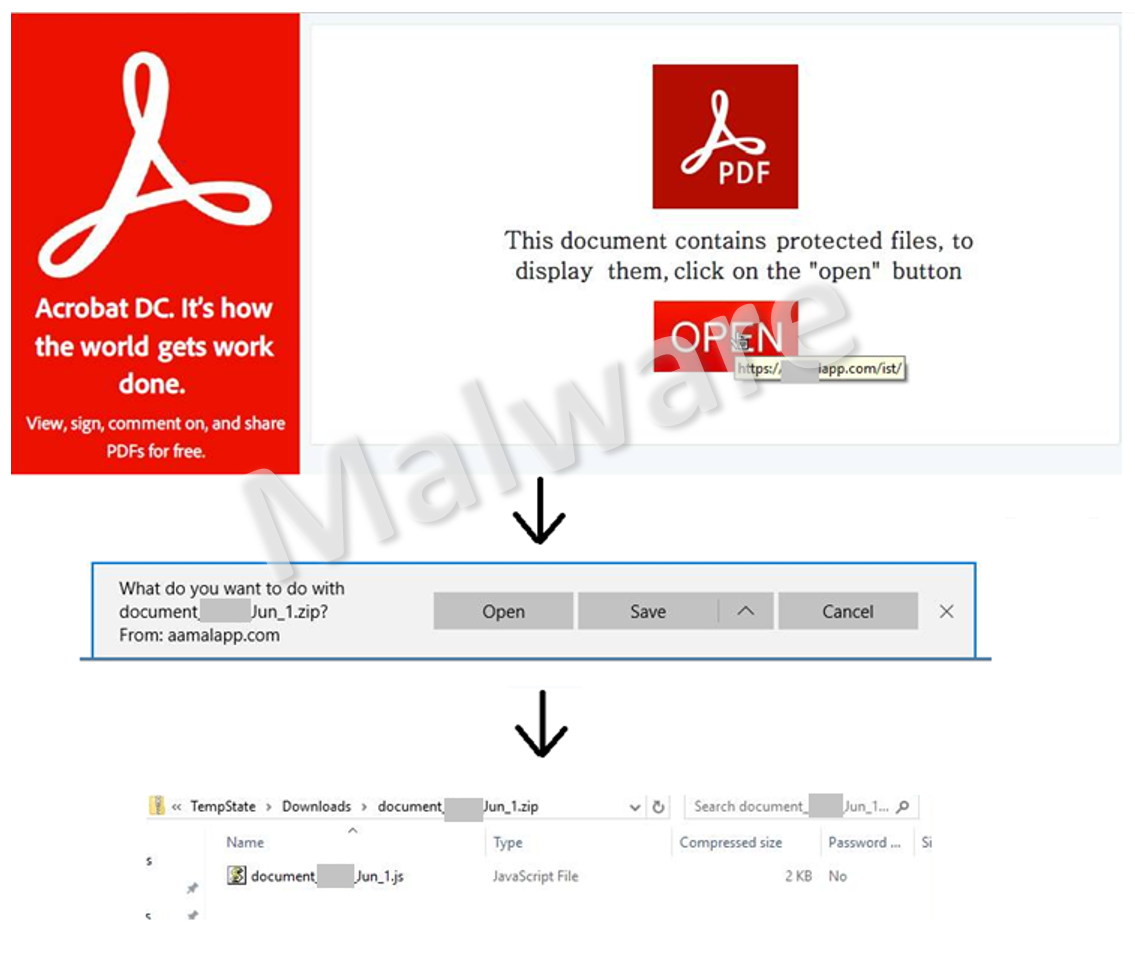

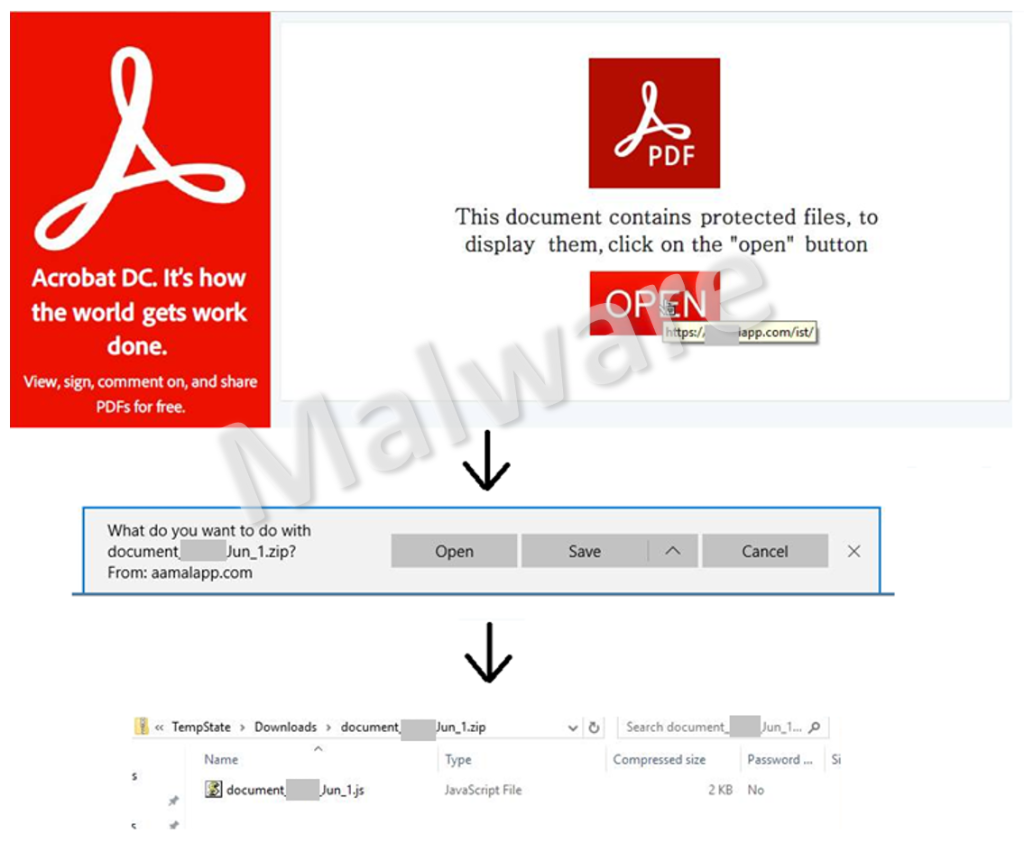

Dans la deuxième variante signalée, les cybercriminels envoient un courriel contenant un fichier pdf. À l'ouverture de ce fichier, la victime est informée que les données qu'il contient sont protégées et qu'elle doit cliquer sur le bouton «Open» pour les visualiser. En cliquant sur le bouton, la victime va déclencher l'ouverture d'une page vide, qui lance à son tour le téléchargement du même fichier Javascript que dans le cas précédent, compressé en ZIP. Ce fichier va ensuite tenter de se connecter à quatre adresses IP pour télécharger le code malveillant.

Ces adresses IP malveillantes figurent sur des listes de prévention publiques. Elles sont librement accessibles, régulièrement mises à jour et peuvent être téléchargées gratuitement (par exemple sur abuse.ch).

- N'ouvrez pas de fichiers provenant de sources inconnues, et méfiez-vous tout particulièrement des fichiers inconnus qui se trouvent dans votre dossier de téléchargement;

- Les courriels malveillants peuvent aussi provenir d’expéditeurs qui vous semblent connus. Faites preuve de prudence, par exemple si d'anciens messages sont soudain utilisés de manière incohérente;

- Bloquez l'accès aux serveurs QakBot Botnet C&C connus à l'aide de vos outils de sécurité (pare-feu, proxy web, etc.). Vous trouverez la liste des serveurs à bloquer sur Feodo Tracker;

- Interdisez l'accès aux sites Internet utilisés pour disséminer des maliciels à l'aide de vos outils de sécurité (pare-feu, proxy web, etc.). URLhaus propose à cet effet des listes utiles disponibles dans plusieurs formats.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 20.06.2023