24.10.2023 - Nach einer kurzen Pause erhielt das NCSC in den letzten beiden Wochen wieder mehrere Meldungen zu bösartigen E-Mails, die Texte aus einer früheren E-Mail-Kommunikation verwenden, um dem Empfänger vorzutäuschen, dass bereits eine Kontaktaufnahme stattgefunden hat. Da dem Opfer sowohl der E-Mail-Absender als auch die alte Kommunikation bekannt vorkommt, erhöht sich die Wahrscheinlichkeit, dass dieses auf den Link klickt und so Schadsoftware, in diesem Fall «DarkGate», auf dem Gerät installiert wird. «DarkGate» ist ein Downloader mit erweiterten Funktionen und auch ein Türöffner für Ransomware.

Die Vorgehensweise mit der Verwendung alter Kommunikationsverläufe ist nicht neu. Erinnert sei an die Malware «Emotet», die bereits 2019 diese als Dynamit-Phishing bekannte Methode einsetzte, um das Opfer zum Öffnen eines Dokuments zu verleiten. Die Schadsoftware durchforstete zu diesem Zweck auf infizierten Geräten die Outlook-Datei des Opfers. Dabei wird jeweils bestehende Kommunikation verwendet, um die Schadsoftware im Anschluss an weitere potenzielle Opfer zu versenden. Da dem Empfänger die alte Kommunikation bekannt ist, erhöht sich die Wahrscheinlichkeit, dass der bösartige Anhang geöffnet wird.

Nachdem das «Emotet»-Netzwerk Anfang 2021 durch die Strafverfolgungsbehörden vorübergehend deaktiviert worden war, übernahm die Schadsoftware «Qakbot» den Trick mit der alten Kommunikation. «Qakbot» war zu diesem Zeitpunkt bereits seit mehr als zehn Jahren im Einsatz, stand aber im Schatten von Emotet und wurde zeitweise auch über das Emotet-Netzwerk als zusätzliches optionales Schadmodul verbreitet. Interessanterweise hatten die «Qakbot»-Autoren bereits im Sommer 2020 ein sogenanntes «email collector module» implementiert, das mit gestohlenen Zugangsdaten E-Mails aus dem Microsoft Outlook-Client der Opfer extrahierte, auf einen Remote-Server hochlud und diese dann für weitere Angriffe verwendete.

Im August 2023 ereilte «Qakbot» das gleiche Schicksal wie «Emotet». Strafverfolgungsbehörden in den USA und Europa gelang es, die Kommando- und Kontrollinfrastruktur des Botnetzes zu übernehmen. Damit war es den Angreifern nicht mehr möglich, die von ihnen infizierten PCs zu kontrollieren. Die Hintermänner wurden aber offenbar nicht gefasst und auch die Spam-Infrastruktur wurde nur teilweise zerschlagen.

Seit einigen Wochen steht nun mit «DarkGate» die nächste Schadsoftware im Rampenlicht, die den Trick mit der alten Kommunikation beherrscht. Im vorliegenden Fall ist der Spam-Nachricht ein PDF-Dokument angefügt, das einen Link auf die Schadsoftware enthält.

DarkGate ist schon seit 2017 aktiv. Richtig in Erscheinung getreten ist die Malware aber erst diesen Sommer, nachdem der angebliche Entwickler mit neuen Funktionen prahlte. Diese gehen weit über die Funktionen eines eigentlichen Downloaders hinaus. So enthält die Malware unter anderem einen versteckten Fernzugriff, einen Reverse Proxy und einen Discord Token Stealer, und beherrscht das Stehlen des Browserverlaufs. Es ist davon auszugehen, dass kriminelle Gruppen, welche davor ihre Ziele mit Qakbot zu erreichen versuchten, nun auf DarkGate ausgewichen sind.

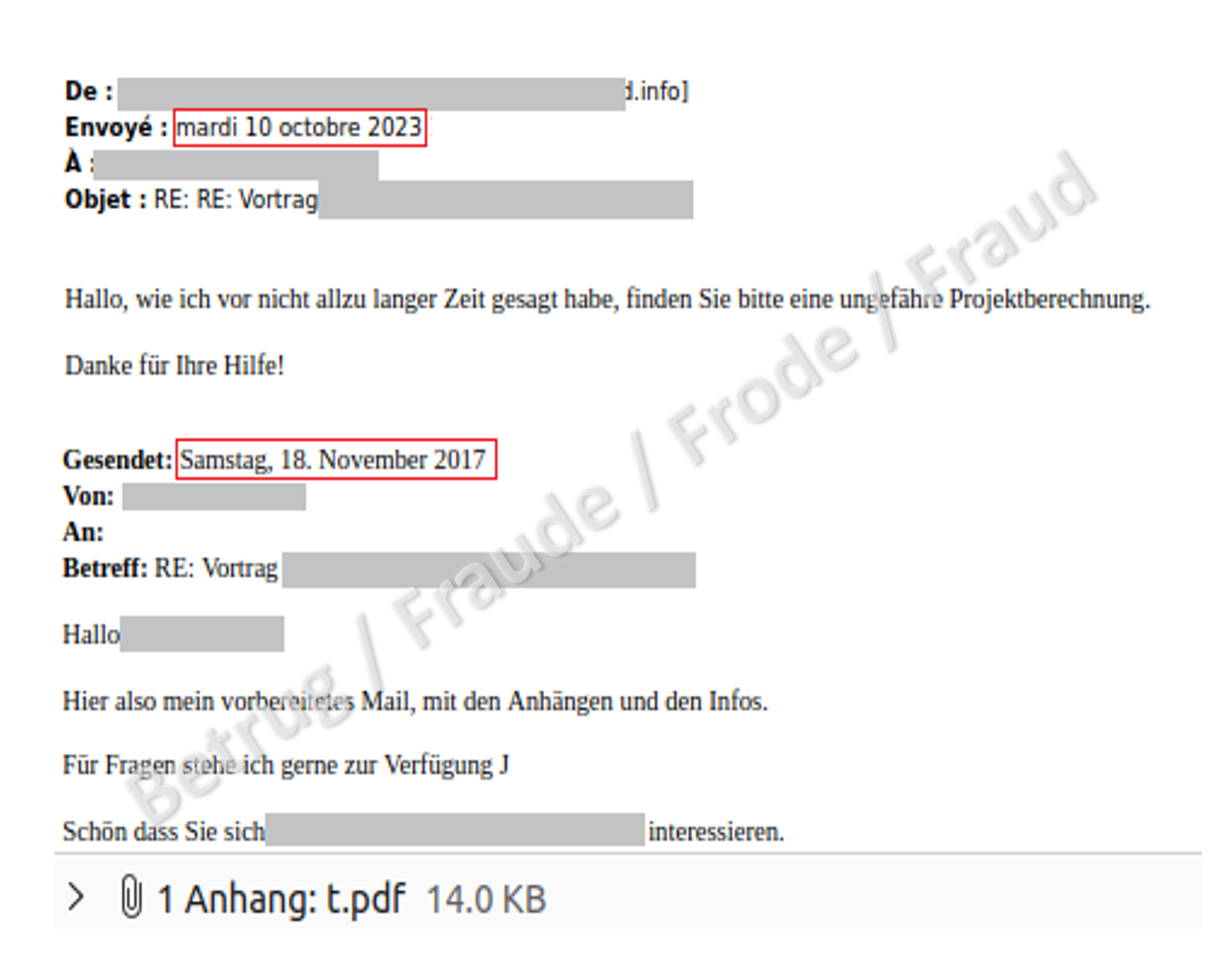

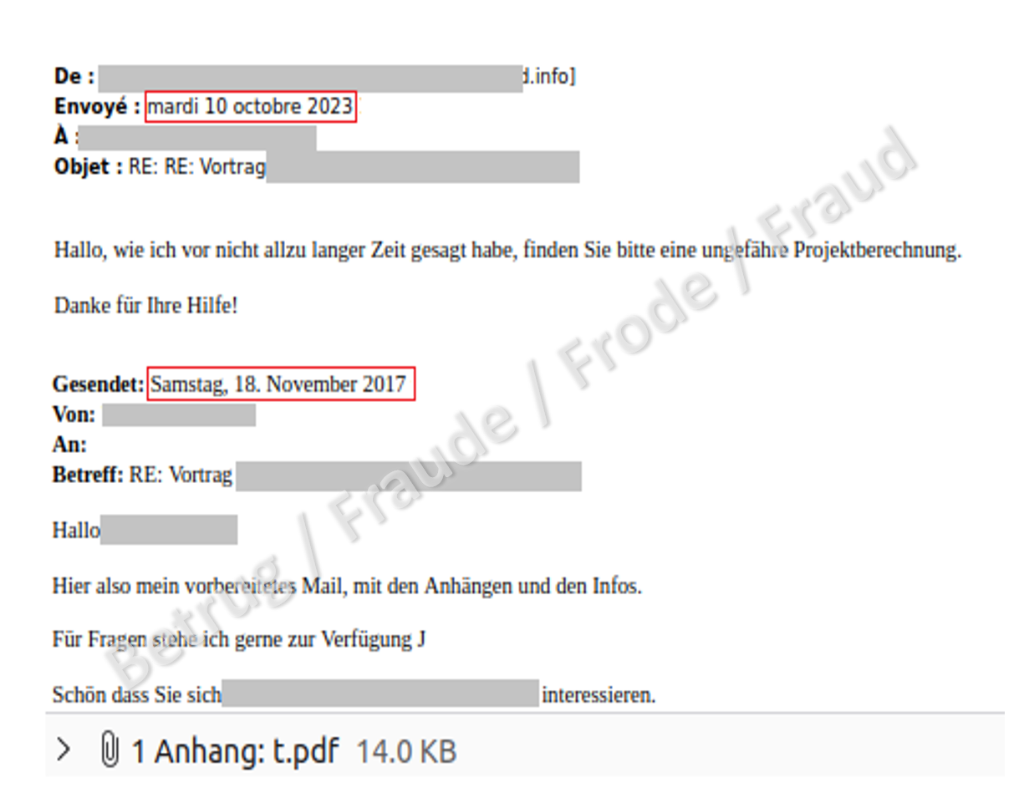

Auffallend bei den neuesten Varianten ist, dass die Kommunikation teilweise sehr alt ist, im untenstehenden Fall stammt sie aus dem Jahr 2017. Es ist deshalb nicht davon auszugehen, dass die Schadsoftware derzeit aktiv E-Mail-Kommunikation abgreift, sondern Kommunikation aus Datenbanken verwendet, die durch andere Akteure bereits vor Jahren gestohlen worden sind.

Verbreitung auch über Skype und Teams

Gemäss einem Bericht des Sicherheitsdienstleisters Trendmicro verwendet «DarkGate» auch andere Kommunikationsmittel und verbreitet sich beispielsweise via kompromittierte Skype- und Microsoft-Teams-Konten. Analog zum Vorgehen mit E-Mails steht der kompromittierte Skype Account mit dem Opfer in Verbindung und hatte bereits im Vorfeld Kontakt zu ihm. Die Nachricht gaukelt vor, eine PDF-Datei zu erhalten, bei welcher es sich in Wirklichkeit aber um ein bösartiges VB-Skript (Visual Basic Script) handelt. Dieses versucht in der Folge, die Schadsoftware herunterzuladen und zu installieren.

Um eine Infektion mit Schadsoftware zu verhindern, gibt das NCSC folgende Tipps:

- Bösartige E-Mails können auch von bekannten Absendern kommen;

- Seien Sie vorsichtig, wenn plötzlich zusammenhangslos eine bereits getätigte Kommunikation wieder aufgenommen wird;

- Seien Sie vorsichtig beim Öffnen von E-Mail-Anhängen, auch wenn solche von einer vermeintlich vertrauenswürdigen Quelle stammen.

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 24.10.2023