24.10.2023 - Après une brève période de répit, le NCSC a de nouveau reçu plusieurs signalements de courriels malveillants dans lesquels d’anciens extraits de conversation introduits dans le corps du message induisent le destinataire en erreur, lui faisant croire qu’une prise de contact a déjà eu lieu par le passé. L’adresse électronique de l’expéditeur et l’ancien échange de courriels ne suscitant pas de méfiance de la part de la victime, il y a davantage de chances qu’elle clique sur le lien et installe un logiciel malveillant sur son appareil. Dans les cas rapportés, il s’agit de DarkGate, un programme de téléchargement à fonctions étendues, qui peut servir de porte d’entrée à des rançongiciels.

Utiliser d’anciens échanges de courriels n’est pas une nouvelle stratégie. Souvenons-nous d’Emotet, cette méthode notoire d’hameçonnage de masse (dynamite phishing) déjà utilisée en 2019, qui poussait la victime à ouvrir un document. Pour ce faire, le logiciel malveillant analysait les données Outlook de la victime sur les appareils touchés, dans le but de réutiliser des échanges de courriels existants pour transmettre le logiciel à d’autres potentielles victimes. Dans ce scénario, le destinataire reconnaît les anciennes conversations, ce qui accroît le risque qu’il ouvre les pièces jointes envoyées.

Après le démantèlement temporaire du réseau Emotet au début de l’année 2021 par les autorités de poursuite pénale, c’est le logiciel malveillant Qakbot qui a repris la technique de piratage utilisant d’anciens messages électroniques. À ce moment-là, Qakbot existait depuis plus de dix ans, sans toutefois réussir à détrôner Emotet, qui l’avait d’ailleurs intégré dans son réseau en tant que logiciel malveillant «de rechange» pendant quelque temps.

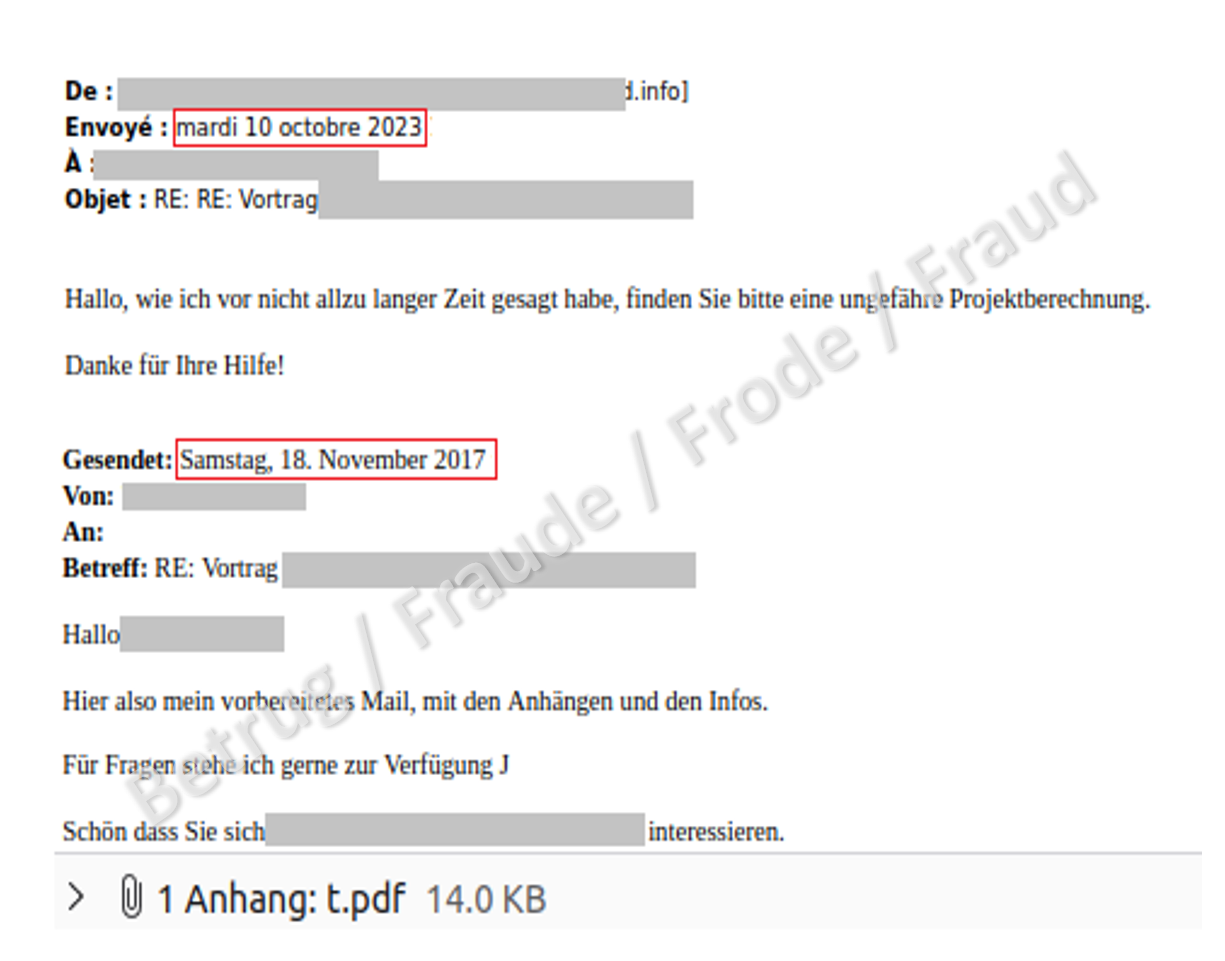

Durant l’été 2020, les créateurs de Qakbot avaient introduit un nouveau module collecteur de courrier électronique qui utilisait les informations d’identification volées pour extraire les courriels du client Microsoft Outlook de la victime, les télécharger sur un serveur distant, puis les exploiter pour d’autres attaques. Ce qui est frappant avec ces nouveaux logiciels, c’est qu’ils exploitent des conversations parfois très anciennes, comme dans le cas ci-dessous, où elles remontent à 2017. Par conséquent, on peut supposer que le logiciel malveillant n’intercepte pas les conversations en cours, mais qu’il utilise des échanges de courriels provenant de bases de données volées par d’autres acteurs plusieurs années auparavant.

En août 2023, Qakbot a subi le même sort qu’Emotet: les autorités de poursuite pénale américaines et européennes ont réussi à prendre le contrôle des infrastructures de commande et de contrôle du réseau de zombies, empêchant ainsi les cybercriminels de contrôler les ordinateurs infectés par Qakbot. Les malfaiteurs n’ont toutefois pas pu être arrêtés et l’infrastructure de piratage n’a pas pu être intégralement démantelée.

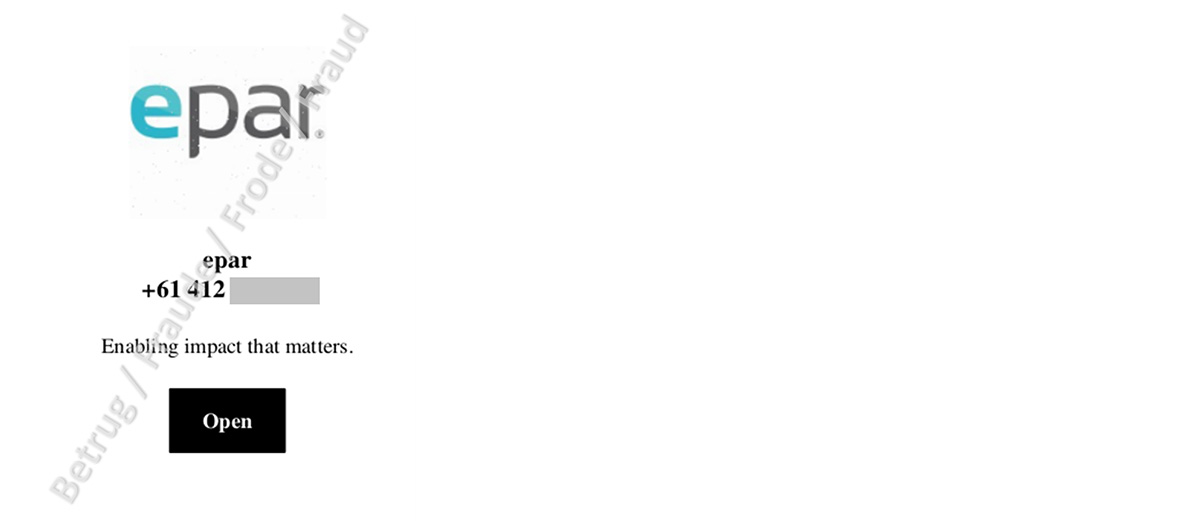

Depuis quelques semaines, le logiciel malveillant DarkGate, qui utilise d’anciennes conversations, se retrouve sous les feux des projecteurs. Dans le cas présent, le courriel indésirable est accompagné d’un document PDF contenant un lien vers le logiciel malveillant.

Même s’il existe depuis 2017, DarkGate n’a véritablement attiré l’attention que cet été, lorsque son prétendu développeur s’est vanté d’y avoir ajouté de nouvelles fonctionnalités, qui vont bien au-delà de celles d’un simple programme de téléchargement. En effet, DarkGate comprend désormais un accès à distance dissimulé, un proxy inverse et un discord token stealer permettant à son utilisateur de voler les données de l’historique de navigation de sa victime. On peut supposer que les groupes criminels qui utilisaient auparavant Qakbot pour atteindre leurs objectifs s’intéressent maintenant à DarkGate.

DarkGate se répand aussi sur Skype et Teams

Selon un rapport du fournisseur de services de sécurité Trendmicro, DarkGate recourt également à d’autres moyens de communication et se propage par exemple par l’intermédiaire de comptes Skype et Microsoft Teams compromis. De la même manière que pour les courriels, la victime a déjà communiqué par le passé avec le propriétaire du compte Skype compromis. Le message indique à la victime qu’elle a reçu un fichier PDF, mais il s’agit en réalité d’un script Visual Basic infecté, qui tente de télécharger et d’installer un logiciel malveillant.

Afin de prévenir une infection par un logiciel malveillant, suivez les conseils suivants du NCSC:

- Les courriels malveillants peuvent également provenir d’expéditeurs connus

- Faites preuve de prudence si une ancienne conversation réapparaît sans raison

- Réfléchissez bien avant d’ouvrir une pièce jointe, même si le courriel en question provient d’une source d’apparence sûre.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 24.10.2023