24.10.2023 - Dopo una breve pausa, nelle ultime due settimane l’NCSC ha ricevuto di nuovo numerose segnalazioni riguardanti e-mail nocive che utilizzano testi di una vecchia stringa di messaggi. L’obiettivo è ingannare il destinatario facendogli credere che il contatto sia già avvenuto. Visto che sia il mittente sia il testo della comunicazione sembrano familiari, aumentano le probabilità che la vittima clicchi sul link e scarichi così il malware DarkGate sul dispositivo. DarkGate è un downloader con funzioni avanzate e può anche essere utilizzato per creare un accesso al ransomware.

L’impiego di vecchie stringhe di messaggi non è una novità. Ricordiamo il malware Emotet, che già nel 2019 ricorreva al cosiddetto metodo «dynamite phishing» per indurre la vittima ad aprire un documento. Emotet passava quindi al setaccio i file di Outlook sul dispositivo infettato della vittima. Le stringhe di messaggi già esistenti vengono utilizzate per potere in seguito inviare il malware ad altre potenziali vittime. Poiché i messaggi sembrano familiari, le probabilità che la vittima apra l’allegato nocivo aumentano.

Dopo che le autorità di perseguimento penale hanno temporaneamente disattivato la rete Emotet a inizio 2021, il malware QakBot ha adottato lo stesso stratagemma. QakBot era utilizzato da più di un decennio, ma era nell’ombra di Emotet e talvolta è stato diffuso come modulo dannoso opzionale supplementare tramite la rete di quest’ultimo. È interessante notare che, già nell’estate del 2020, gli autori di QakBot avevano implementato un cosiddetto «e-mail collector module», che si serviva delle credenziali rubate per estrarre le e-mail dal client Microsoft Outlook della vittima, le caricava su un server remoto e poi le usava per successivi attacchi.

Nell’agosto del 2023 QakBot è andato incontro allo stesso destino di Emotet. Le autorità di perseguimento penale statunitensi ed europee sono riuscite ad appropriarsi dell’infrastruttura di comando e di quella di controllo della rete bot, impedendo in tal modo agli aggressori di controllare i computer infettati. Tuttavia i mandanti non sono stati catturati e l’infrastruttura spam è stata distrutta soltanto in parte.

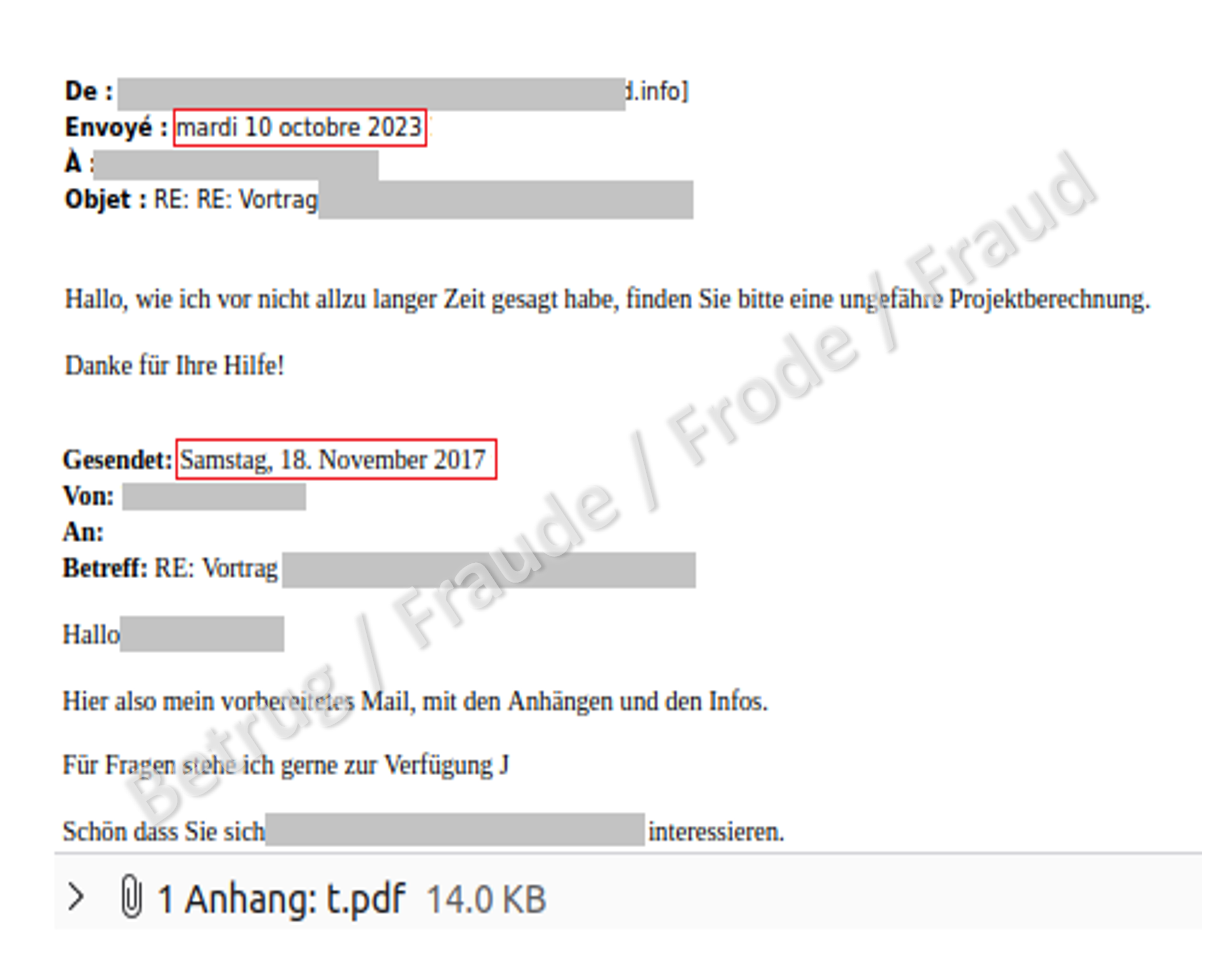

Da alcune settimane i riflettori sono puntati su DarkGate, un altro malware abile nell’utilizzare vecchie stringhe di messaggi. Nel caso in questione, al messaggio spam viene allegato un documento in PDF che contiene un link al malware.

DarkGate è attivo già dal 2017. Tuttavia il malware è entrato in scena soltanto quest’estate, dopo che il presunto sviluppatore si è vantato di averlo dotato di nuove funzioni, che vanno ben oltre a quelle di un downloader vero e proprio. Il malware contiene, ad esempio, un accesso da remoto nascosto, un proxy inverso e un «discord token stealer» ed è in grado di rubare la cronologia del browser. Presumibilmente, i gruppi di criminali che in passato hanno cercato di raggiungere i propri obiettivi con QakBot sono passati ora a DarkGate.

Colpisce il fatto che, nelle varianti più recenti, le stringhe di messaggi risalgano a molto tempo prima. Nel caso menzionato più sotto, ad esempio, erano del 2017. È quindi ipotizzabile che il malware non stia intercettando e-mail recenti, bensì che utilizzi quelle salvate in banche dati trafugate da altri aggressori molti anni fa.

Diffusione anche tramite Skype e Teams

Secondo un rapporto dalla società di sicurezza Trend Micro, DarkGate sfrutta anche altri canali di comunicazione e si diffonde, ad esempio, tramite account compromessi di Skype e Microsoft Teams. Analogamente alla procedura in cui si utilizzano le e-mail, l’account compromesso di Skype è collegato alla vittima ed è entrato in contatto con quest’ultima già in precedenza. Il messaggio dichiara di contenere un file in PDF, ma in realtà è uno script VB («visual basic script») dannoso che tenterà di scaricare e installare il malware.

Per evitare di essere infettati da un malware, l’NCSC raccomanda quanto segue.

- Le e-mail nocive possono arrivare anche da mittenti noti.

- Siate prudenti quando all’improvviso un vecchio scambio di messaggi viene ripreso senza seguire un filo logico.

- Siate particolarmente cauti nell’aprire allegati alle e-mail, anche se sembrano essere stati inviati da fonti affidabili.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 24.10.2023