07.03.2023 - Der Meldeeingang des NCSC ist in der neunten Woche 2023 erneut angestiegen und verzeichnete mit 871 Meldungen den höchsten Eingang dieses Jahres und den vierthöchsten in seiner Geschichte. Angebliche Drohmails von Behörden, die den Empfänger einer Straftat bezichtigen, machen dabei den grössten Teil aus. Mittlerweile wird als Absender dieser Betrugsmails auch häufig der Name des NCSC verwendet. Auch Phishing-Meldungen nahmen in den letzten drei Monaten zu. Diese Woche fiel vor ein Real-Time-Phishing auf, das auch versucht, den zweiten Faktor auszuhebeln.

Viele Fake-Extortion-E-Mails auch im Namen des NCSC

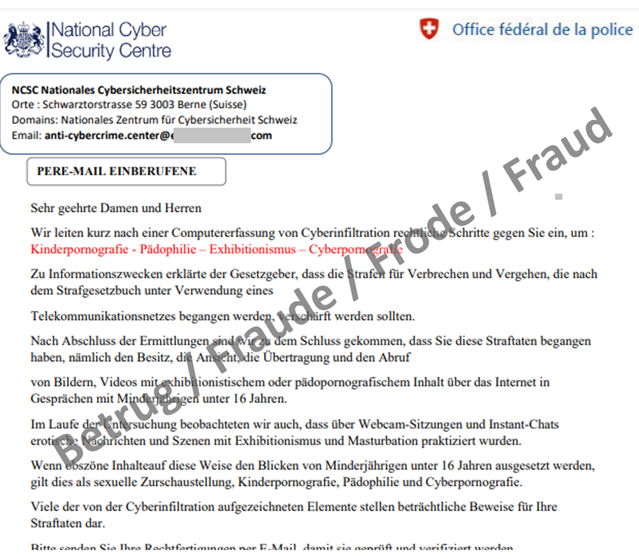

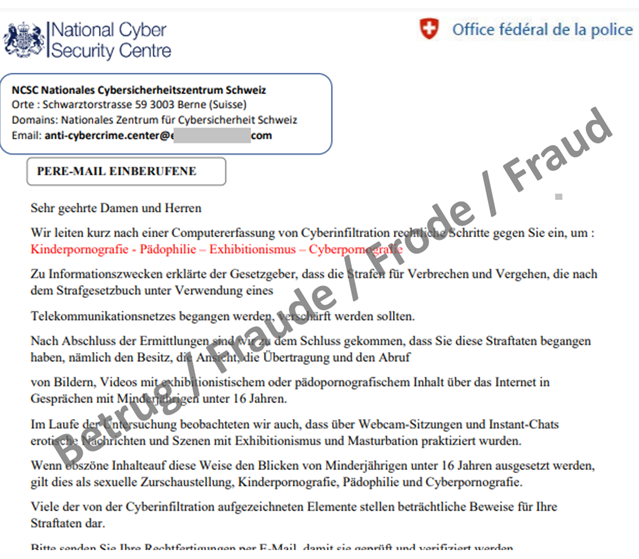

Angebliche E-Mails von Behörden, die den Empfänger beschuldigen, eine Straftat im Zusammenhang mit Kinderpornographie begangen zu haben, wurden in der letzten Woche wieder in grosser Zahl gemeldet. Fast 40 Prozent oder 345 der eingegangenen Meldungen gehen auf das Konto dieses Phänomens. Dabei werden nicht mehr nur Strafverfolgungsbehörden als Absender verwendet. Ein grosser Teil wird mittlerweile im Namen des NCSC versendet. Die Angreifer verwenden in diesen Fällen zwar die richtige Bezeichnung des NCSC, das Logo stammt allerdings von den Kollegen des britischen Cybersicherheitszentrums.

Der ständige Versand solcher E-Mails hat zur Folge, dass das NCSC viele Rückmeldungen von verunsicherten Personen per E-Mail und Meldeformular erhält. Wir möchten an dieser Stelle darauf hinweisen, dass weder das NCSC noch die Strafverfolgungsbehörden Informationen zu laufenden Verfahren via E-Mail versendet. Solche E-Mails sind allesamt eine Fälschung. Ignorieren Sie solche Fake-Extortion-E-Mails und lassen Sie sich nicht einschüchtern.

Real-Time-Phishing gegen Schweizer Banken

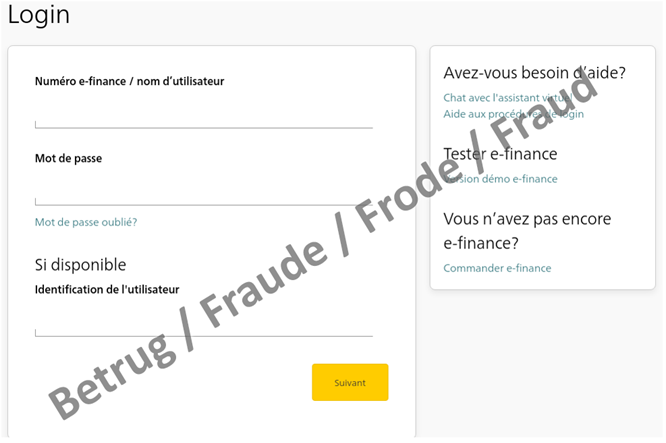

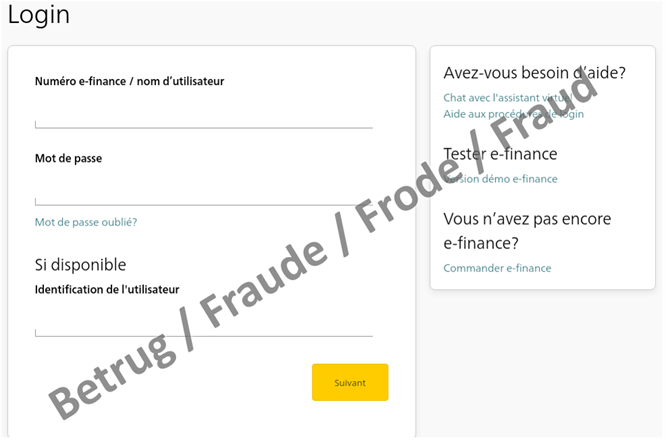

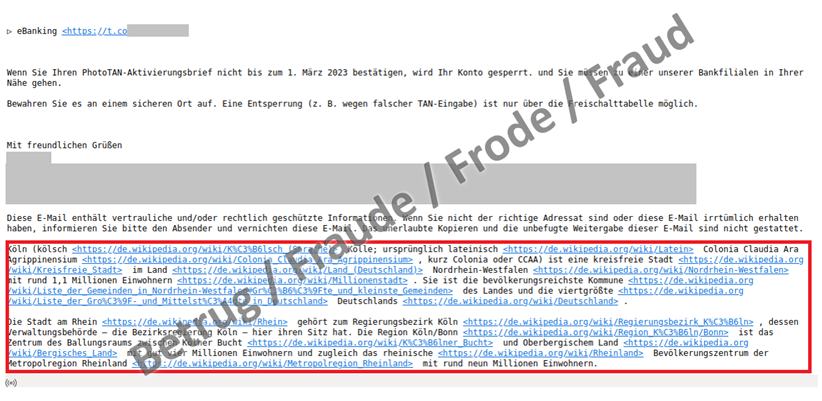

In den letzten drei Monaten stiegen die Meldungen zu Phishing-Versuchen stetig an. Während im Dezember 2022 noch 434 Meldung in der Rubrik Phishing das NCSC via Meldeformular erreichten, waren es im Januar 2023 schon 541 Meldungen und im Februar stieg die Zahl nochmals auf 676 an. Wie im letzten Wochenrückblick erwähnt, sind zahlreiche neue Phishing-Varianten im Umlauf und die Angreifer probieren diverse Varianten aus. In dieser Woche sind dem NCSC vor allem altbekannte Real-Time Phishing-Versuche gegen Finanzinstitute aufgefallen. Im Gegensatz zu den meisten Phishing-Versuchen ging es in diesen Fällen nicht um Kreditkartendaten, sondern um den Zugang zum E-Banking-Konto. Dazu müssen die Angreifer neben dem Benutzernamen und dem Passwort noch an den zweiten Faktor, also das Einmal-Passwort kommen.

Auch diese Phishing-Variante startet zunächst mit der Abfrage nach «Benutzernamen» und «Passwort» auf einer klassischen Phishing-Seite. Im Hintergrund loggen sich nun aber die Angreifer zeitgleich mit diesen Zugangsdaten auf der richtigen E-Banking-Seite in das Konto des Opfers ein. In dieser Zeit wird das Opfer in eine Warteschleife geschickt und es wird ihm vorgegaukelt, dass die Seite am Laden sei.

Nach der Eingabe des Benutzernamens und des Passwortes wird im E-Banking-Portal eine Zahl - die sogenannte Challenge - angezeigt, welche in ein Kartenlesegerät eingegeben werden muss. Nur mit der zugehörigen Bankkarte und dem Karten-Passwort lässt sich so der zweite Faktor generieren, der wiederum auf der E-Banking-Seite eingegeben werden muss. Da die Angreifer nicht im Besitz der Bankkarte sind, müssen sie das Opfer dazu bringen, den zweiten Faktor für sie zu generieren.

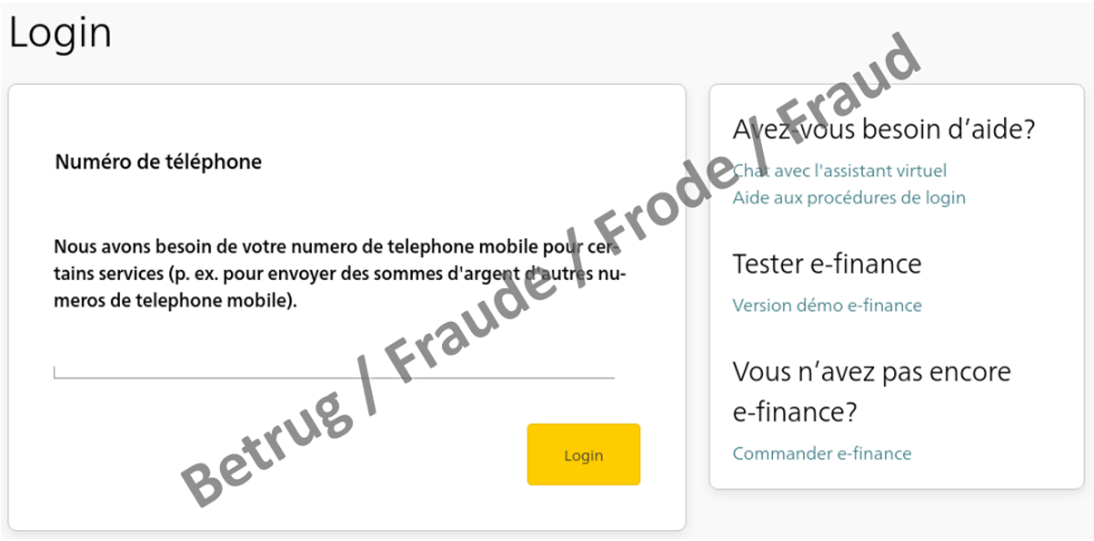

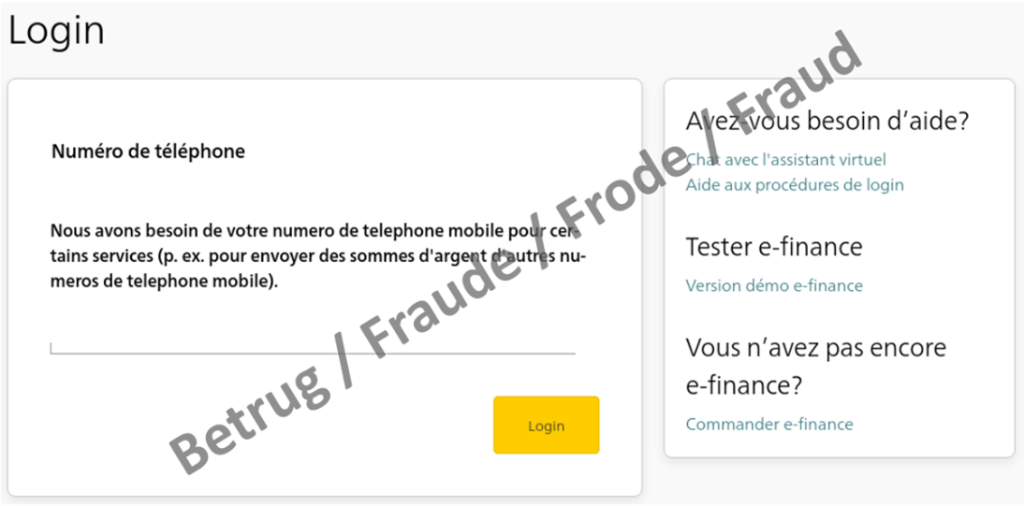

Zu diesem Zweck blenden sie die Warteschleife aus, laden die Phishing-Webseite des Opfers neu und publizieren darauf die Challenge, die sie beim Login erhalten haben, zusammen mit der Aufforderung, den Code ins Kartenlesegerät einzutippen und das Ergebnis wiederum auf der Phishing-Seite anzugeben. Übermittelt das Opfer auch diesen Code, haben die Angreifer Zugriff auf das E-Banking-Konto und können betrügerische Zahlungen auslösen. Am Schluss bitten die Angreifer dann noch um die Angabe der Mobiltelefonnummer. Damit können Sie mit dem Opfer kommunizieren und dieses auch zu einem späteren Zeitpunkt zur Angabe des zweiten Faktors oder zu anderen unüberlegten Handlungen bewegen.

Wie Phishing-E-Mails den Spamfilter austricksen

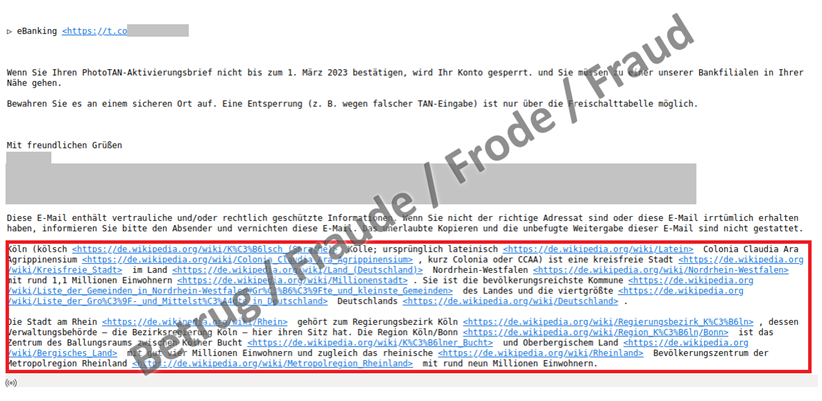

Auch die Phishing-E-Mail selbst enthält einen altbekannten Trick (siehe Wochenrückblick33). Unter der eigentlichen Phishing-E-Mail ist zusätzlicher Text eingefügt, der mit der eigentlichen E-Mail in keinem Zusammenhang steht. Währenddem die Angreifer in früheren Fällen alte Kommunikation angefügt haben, machten sie es sich in diesem Fall einfach und kopierten den Wikipedia-Eintrag der Stadt Köln. Die Angreifer versuchen mit dieser Methode, die Spam-Filter zu umgehen. Durch den eingefügten legitimen Inhalt, ist die Wahrscheinlichkeit grösser, dass bei der Spam-Bewertung der betrügerische Inhalt weniger ins Gewicht fällt.

Empfehlungen:

- Installieren Sie wenn immer möglich eine Zwei-Faktor-Authentifizierung. Dies bietet eine zusätzliche Schutzebene, um zu verhindern, dass Ihr Konto gehackt wird.

- Keine Bank und kein Kreditkarteninstitut wird Sie jemals per E-Mail auffordern, Passwörter zu ändern oder Kreditkartendaten zu verifizieren.

- Geben Sie nie persönliche Daten wie Passwörter oder Kreditkartendaten auf einer Webseite ein, die sie über einen Link in einer E-Mail oder SMS angeklickt haben.

- Bedenken Sie, dass E-Mail-Absender leicht gefälscht werden können.

- Seien Sie skeptisch, wenn Sie E-Mails bekommen, die eine Aktion von Ihnen verlangen und ansonsten mit Konsequenzen drohen (Geldverlust, Strafanzeige oder Gerichtsverfahren, Konto- oder Kartensperrung, Verpasste Chance, Unglück).

Aktuelle Zahlen und Statistiken

Die Anzahl Meldungen der letzten Woche nach Kategorien sind publiziert unter:

Letzte Änderung 07.03.2023