07.03.2023 - La semaine dernière, le NCSC a reçu 871 signalements. Ce nombre, qui correspond à une nouvelle augmentation par rapport aux semaines précédentes, constitue un record pour l'année 2023 et le quatrième résultat le plus élevé de l'histoire du centre. La majorité des cas rapportés concernent des courriels de menace prétendument envoyés par les autorités et accusant le destinataire de délit. Les cybercriminels essaient désormais aussi de faire passer le NCSC pour l'expéditeur de ces courriels frauduleux. Par ailleurs, une forte recrudescence des courriels d'hameçonnage a été observée au cours de ces trois derniers mois. Cette semaine, le NCSC a notamment reçu de nombreux signalements de tentatives d'hameçonnage en temps réel au cours desquelles les cybercriminels essaient de se procurer le deuxième facteur d'authentification.

Courriels de pseudo-extorsion prétendument expédiés par les autorités et le NCSC

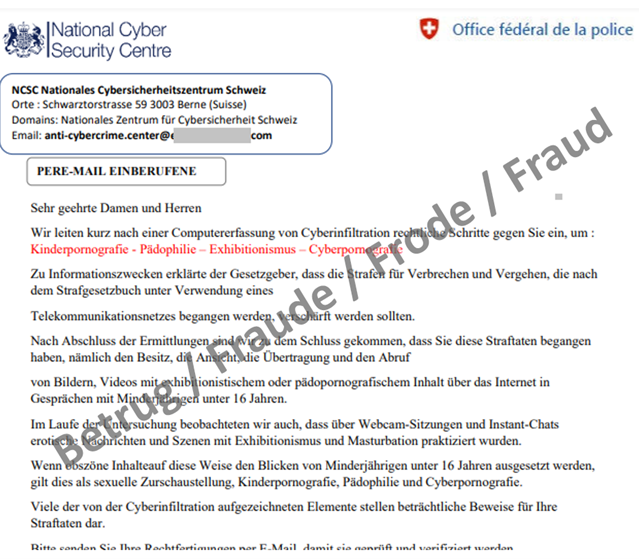

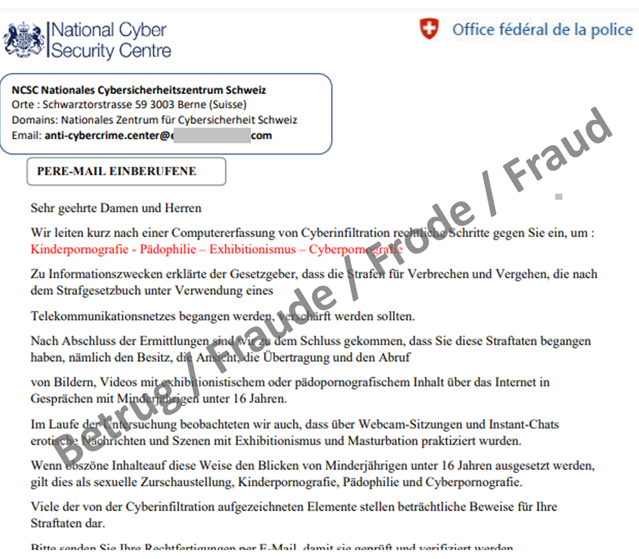

Des cas de courriels prétendument envoyés par les autorités et accusant le destinataire d'avoir commis un délit en lien avec la pornographie enfantine ont une nouvelle fois été rapportés en masse la semaine dernière. À eux seuls, ces courriels ont donné lieu à 345 signalements, ce qui représente près de 40 % du total des signalements transmis. Désormais, les cybercriminels n'essaient plus seulement de se faire passer pour les autorités de poursuite pénale, mais aussi pour le NCSC. Si les quelques informations relatives au NCSC que l'on retrouve dans les courriels sont correctes, le logo utilisé par les cybercriminels est en réalité celui du centre de cybersécurité britannique.

De nombreuses personnes inquiétées par l'escroquerie ont contacté le NCSC par courriel ou par le biais de son formulaire d'annonce pour rapporter l'incident. Nous tenons à préciser ici que ni le NCSC ni les autorités de poursuite pénale n'envoient d'informations relatives aux procédures en cours par courriel. Tous ces courriels de pseudo-extorsion sont fallacieux: ne vous laissez pas intimider et ignorez-les.

Hameçonnage en temps réel contre des banques suisses

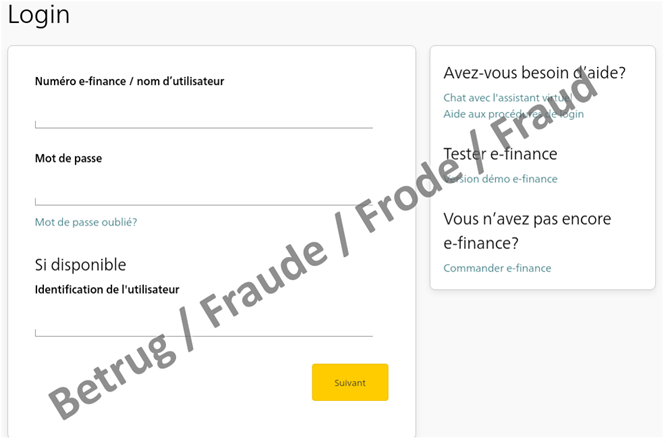

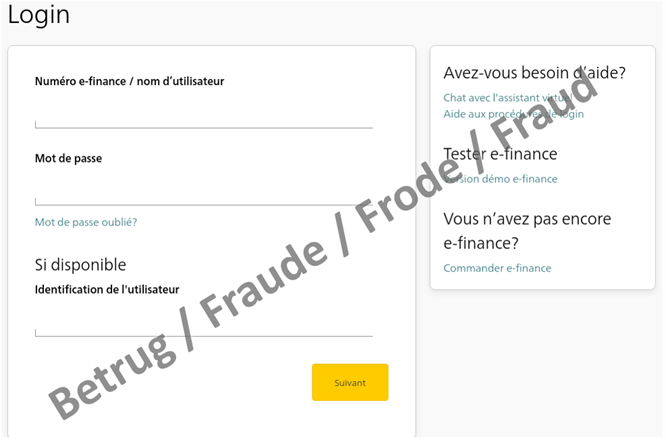

Les signalements de tentatives d'hameçonnage n'ont cessé d'augmenter au cours de ces trois derniers mois. Ainsi, alors que 434 cas étaient rapportés via le formulaire d'annonce du NCSC en décembre 2022, on en recensait 541 en janvier et 676 en février 2023. Comme mentionné dans la dernière rétrospective hebdomadaire, de nombreuses nouvelles méthodes d'hameçonnage circulent actuellement et les cybercriminels testent diverses variantes. Cette semaine, le NCSC a surtout observé des tentatives d'hameçonnage en temps réel contre des établissements financiers. Dans ce type de tentatives d'hameçonnage, les cybercriminels ne cherchent pas, comme dans la majorité des cas, à obtenir des données de cartes de crédit, mais à accéder à des comptes e-banking. Pour ce faire, ils ont non seulement besoin du nom d'utilisateur et du mot de passe, mais aussi du deuxième facteur (mot de passe à usage unique).

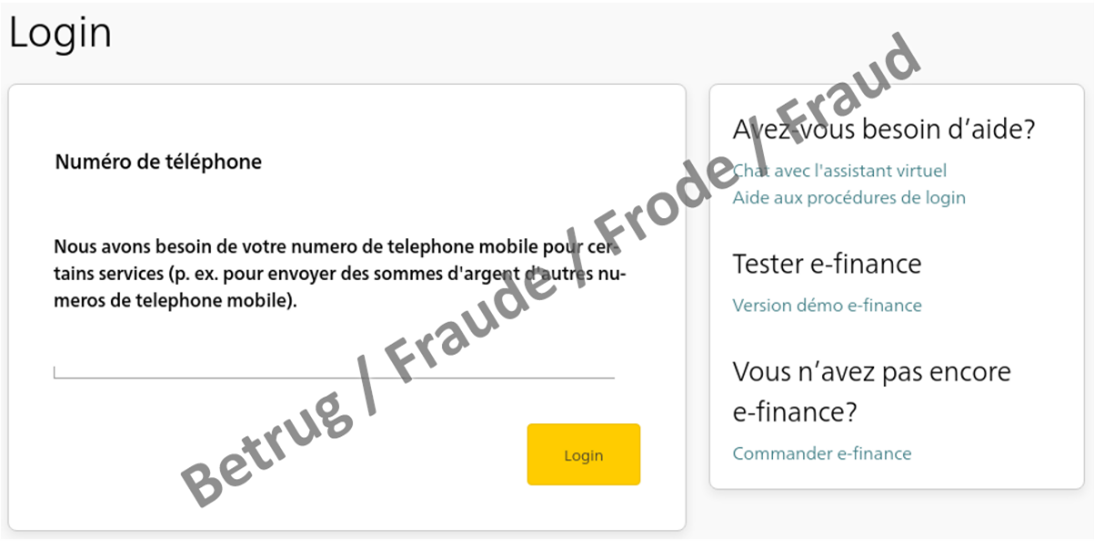

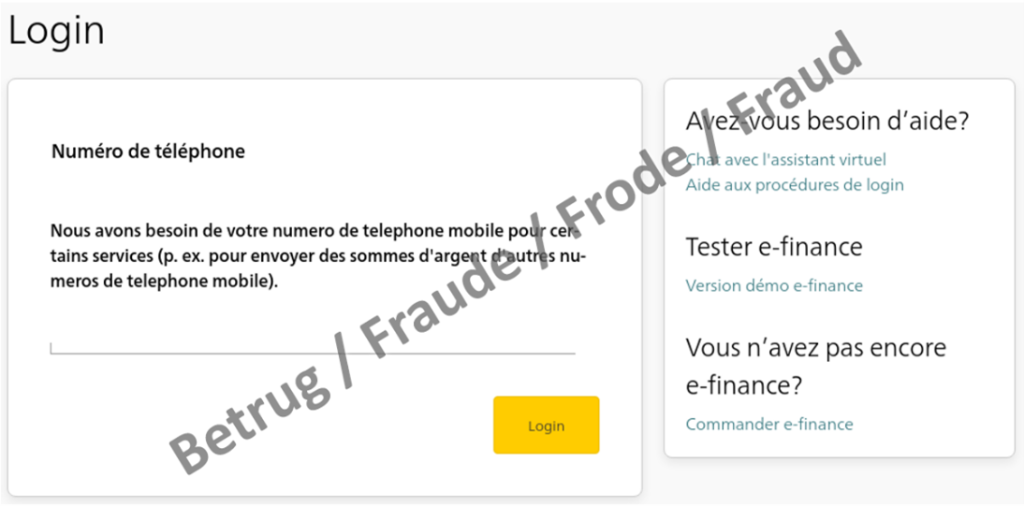

Comme dans le cadre des autres méthodes d'hameçonnage, les cybercriminels cherchent d'abord à obtenir le nom d'utilisateur et le mot de passe de leur victime en utilisant une page d'hameçonnage classique. Une fois que la victime y a saisi ses données, ils ouvrent en arrière-plan le vrai site e-banking et se connectent au véritable compte. La victime est alors redirigée dans une file d'attente virtuelle et on lui fait croire que la page est en cours de chargement.

Une fois le nom d'utilisateur et le mot de passe entrés, un code à usage unique s'affiche sur le portail e-banking. Ce code doit être saisi sur le lecteur de carte pour générer un second code. Ce second code (ou deuxième facteur), qui doit être à son tour saisi sur la page e-banking, ne peut être généré qu'avec la carte bancaire correspondante et le mot de passe de la carte. Comme les cybercriminels ne sont pas en possession de la carte bancaire, ils doivent inciter la victime à générer ce deuxième facteur pour eux.

Pour ce faire, ils masquent la file d'attente virtuelle, rechargent le site d'hameçonnage sur lequel se trouve la victime et y publient le code à usage unique qu'ils ont reçu lors de la connexion en demandant à la victime de le saisir dans son lecteur de carte et d'indiquer le nouveau code ainsi obtenu sur la page d'hameçonnage. Si la victime transmet ce code, les cybercriminels peuvent accéder à son compte e-banking et procéder à des paiements frauduleux. Pour finir, les cybercriminels demandent encore à la victime d'indiquer son numéro de téléphone portable. Ils pourront ainsi communiquer avec elle ultérieurement et utiliser ce biais pour l'inciter à leur fournir une nouvelle fois le deuxième facteur ou la pousser à d'autres actions irréfléchies.

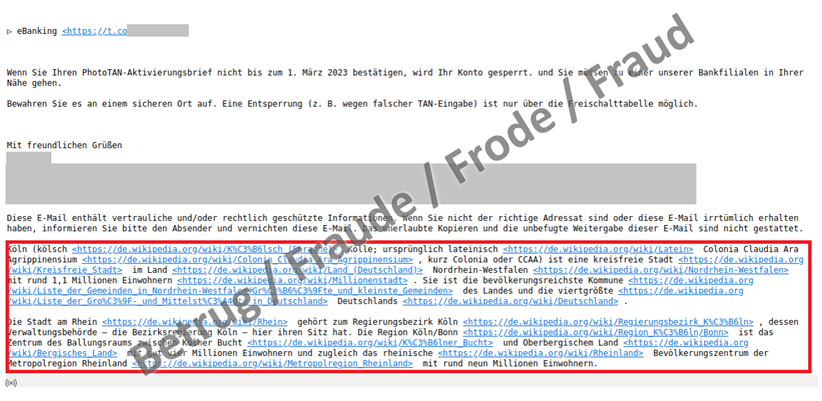

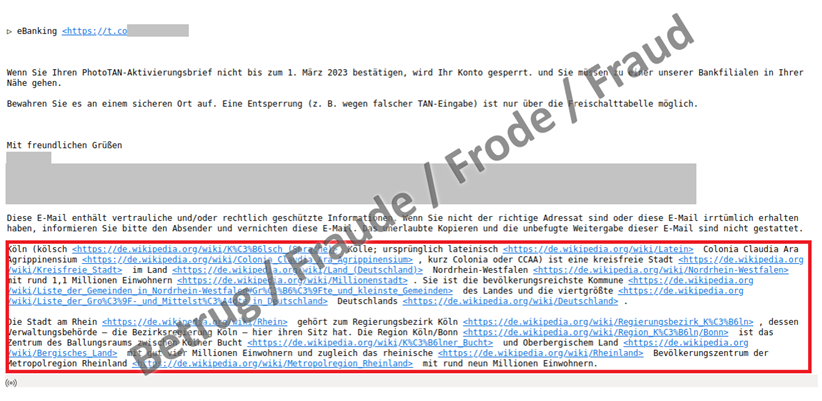

Comment des courriels d'hameçonnage parviennent à contourner les filtres antipourriel

Dans les cas signalés, les courriels d'hameçonnage contenaient une particularité déjà connue du NCSC: un ajout de texte sans aucun rapport direct avec le courriel proprement dit. Tandis que dans les cas précédents les cybercriminels avaient ajouté d'anciennes conversations électroniques au bas de leurs courriels, ils ont opté ici pour une alternative plus simple, se contentant de copier la page Wikipédia de la ville de Cologne. Cette méthode est utilisée pour contourner les filtres antipourriel, qui ont plus de difficulté à reconnaître le contenu des courriels comme frauduleux en raison de l'ajout de contenus légitimes.

Reccomandations:

- Installez si possible une authentification à deux facteurs. Celle-ci offre un niveau de protection supplémentaire en vue d’empêcher un piratage de votre compte.

- Aucune banque ni aucun établissement de carte de crédit ne vous enverront un courriel pour vous demander de modifier des mots de passe ou de vérifier les données de votre carte de crédit.

- Ne saisissez jamais des données personnelles telles que des mots de passe ou des données de carte de crédit sur une page web à laquelle vous avez accédé en cliquant sur un lien dans un courriel ou un SMS.

- Rappelez-vous qu’il est facile de falsifier des expéditeurs de courriels.

- Méfiez-vous des courriels qui essaient de piquer votre curiosité ou qui exigent une action de votre part, en vous menaçant sinon de conséquences (perte financière, plainte pénale ou procès, blocage d’un compte ou d’une carte, occasion manquée, malheur).

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 07.03.2023