07.03.2023 - Nella nona settimana il numero di segnalazioni pervenute è tornato ad aumentare, raggiungendo 871 casi: la quota più alta del 2023 e la quarta più elevata in tutta la storia dell’NCSC. Il più delle volte si tratta di false e-mail minatorie a nome delle autorità, in cui il destinatario viene accusato di aver commesso un reato. Adesso in questi messaggi di truffa anche il nome dell’NCSC figura spesso come mittente. Negli ultimi tre mesi sono aumentate anche le segnalazioni di phishing. Si sono registrati inoltre anche casi di phishing in tempo reale in cui i truffatori hanno tentato di aggirare il sistema di autenticazione a due fattori.

Numerose e-mail di «fake extortion» inviate per conto dell’NCSC

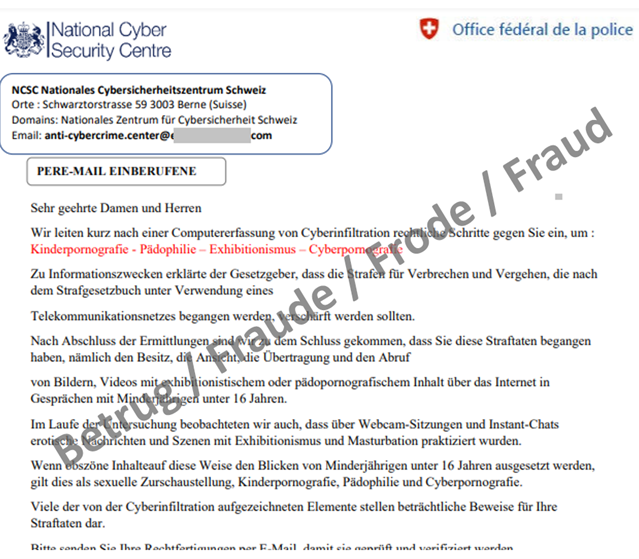

La scorsa settimana l’NCSC ha ricevuto nuovamente un gran numero di segnalazioni riguardanti presunte e-mail a nome delle autorità, in cui il destinatario veniva accusato di aver commesso un reato di pedopornografia. Circa il 40 per cento delle segnalazioni pervenute (345) riguardava casi di questo tipo. A essere utilizzate come mittente non sono più solamente le autorità di perseguimento penale, bensì per la maggior parte anche l’NCSC. In questi casi, gli aggressori usano la denominazione esatta dell’NCSC sfruttando però il logo del centro di cibersicurezza del Regno Unito.

A causa delle frequenti e-mail di questo tipo in circolazione, l’NCSC riceve numerosi riscontri da persone che esprimono le proprie perplessità tramite segnalazioni per posta elettronica o l’apposito modulo online. Cogliamo l’occasione per ricordarvi che né l’NCSC né le autorità di perseguimento penale inviano per e-mail informazioni concernenti eventuali procedure in corso. Si tratta di tentativi di truffa. Ignorate le finte e-mail minatorie e non fatevi intimidire.

Il phishing in tempo reale colpisce le banche svizzere

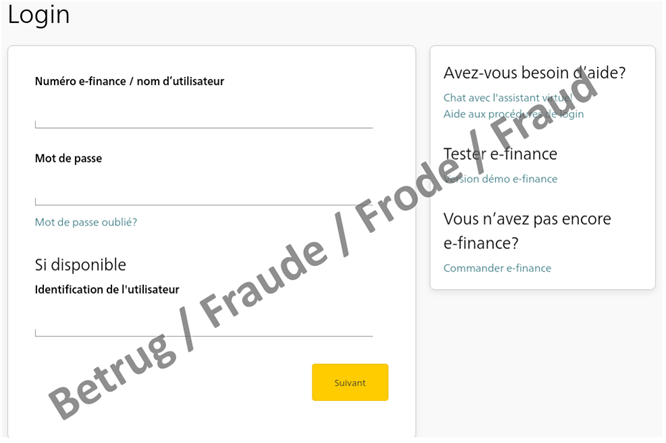

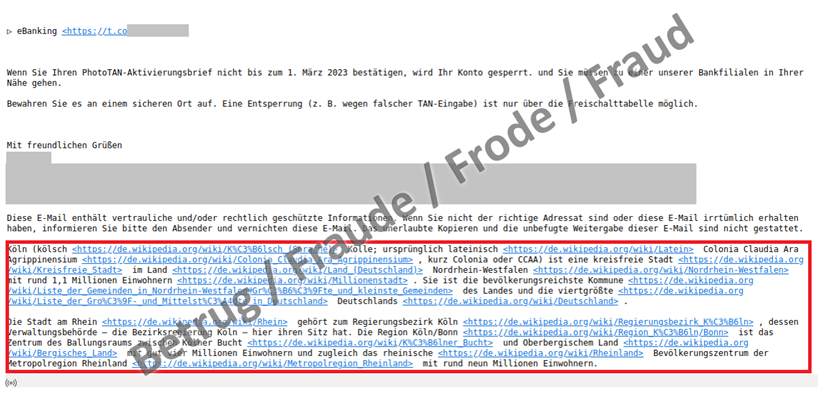

Negli ultimi tre mesi le segnalazioni riguardanti i tentativi di phishing sono costantemente aumentate. In confronto ai 434 casi di phishing segnalati all’NCSC tramite l’apposito modulo lo scorso dicembre, a gennaio sono stati segnalati 541 casi. A febbraio le segnalazioni sono tornate ad aumentare (676). Come già riportato nell’ultima retrospettiva settimanale, sono in circolazione numerose varianti di phishing sfruttate dagli aggressori. Nella settimana corrente l’NCSC ha riscontrato in particolare attacchi di phishing in tempo reale già noti, questa volta rivolti a istituti finanziari. Rispetto ai casi più diffusi, non si tratta di tentativi di estorsione dei dati della carta di credito, bensì di tentativi di accesso al conto di e-banking. A tal fine, oltre al nome utente e alla password, gli aggressori devono disporre anche del secondo fattore di autenticazione, ossia la password usa e getta («one-time password»).

Anche in questa variante di phishing, ci troviamo di fronte alla classica pagina fasulla in cui vengono dapprima richiesti il nome utente e la password. Una volta in possesso delle credenziali immesse, gli aggressori effettuano contemporaneamente il login al conto della vittima sulla pagina reale di e-banking. In questo lasso di tempo la vittima viene indirizzata a una pagina di attesa nell’errata convinzione che si stia caricando.

Una volta inseriti il nome utente e la password, sul portale dell’e-banking viene visualizzato un numero (il cosiddetto «challenge») che deve essere inserito in un lettore di carte. Solamente con la carta bancaria corrispondente e la relativa password è possibile generare il secondo fattore di autenticazione che deve essere a sua volta inserito nella pagina di e-banking. Poiché gli aggressori non sono in possesso della carta bancaria, devono fare in modo che la vittima generi per loro il secondo fattore di autenticazione.

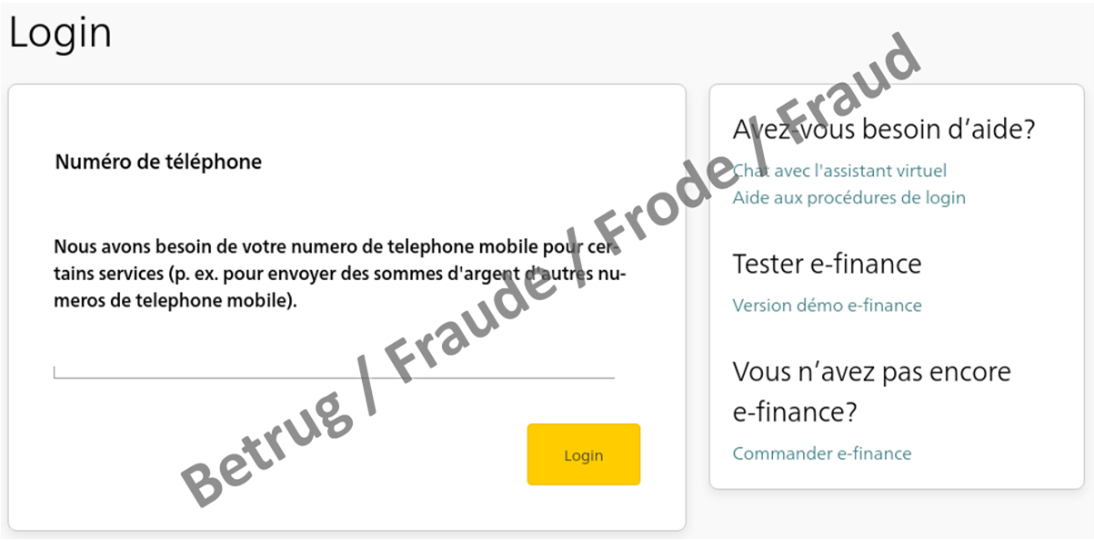

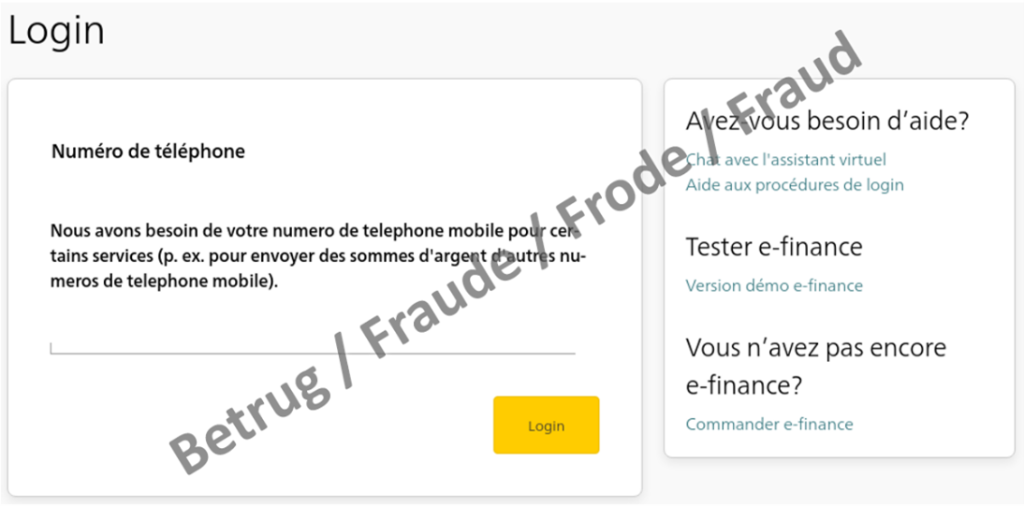

A tal fine, nascondono la pagina di attesa, ricaricano la pagina di phishing e vi inseriscono il «challenge» ricevuto al momento del login, chiedendo alla vittima di digitare il codice nel lettore di carte e di inserire nuovamente i dati nella pagina di phishing. Se la vittima trasmette anche questo codice, gli aggressori ottengono così anche l’accesso al conto di e-banking e possono effettuare pagamenti fraudolenti. In ultima battuta, i truffatori chiedono di inserire il numero di cellulare. Ciò permette di comunicare con la vittima e di indurla successivamente a fornire il secondo fattore di autenticazione o a compiere altre azioni sconsiderate.

Come i truffatori di phishing aggirano il filtro spam

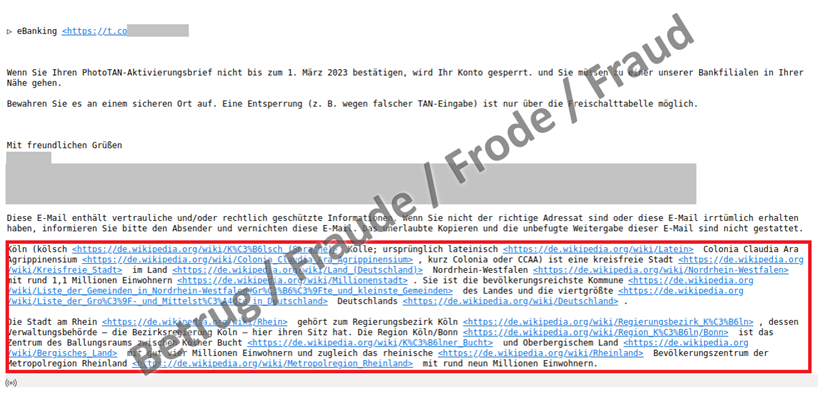

Anche nelle e-mail di phishing i truffatori ricorrono a uno stratagemma noto da tempo. Sotto l’e-mail di phishing vera e propria vengono inserite porzioni di testo aggiuntive non correlate all’e-mail in questione. Mentre nei casi segnalati precedentemente gli aggressori allegavano vecchie comunicazioni, questa volta hanno semplicemente copiato la voce di Wikipedia riguardante la città di Colonia. In tal modo i truffatori cercano di aggirare il filtro spam. Inserendo contenuti di altre pagine reali è molto più probabile che il filtro spam non riconosca automaticamente il contenuto fraudolento dell’e-mail.

Raccomandazioni:

- Attivate, se possibile, un’autenticazione a due fattori. Ciò garantisce un maggiore livello di protezione per impedire che il vostro account venga infiltrato.

- Nessuna banca e nessun emittente di carte di credito vi chiederà mai di modificare una password o di verificare i dati della carta di credito via e-mail.

- Non inserite mai dati personali come password o dati della carta di credito su un sito Internet aperto tramite un link contenuto in un’e-mail o un SMS.

- Ricordatevi che i mittenti delle e-mail possono essere falsificati facilmente.

- Siate scettici se ricevete e-mail formulate in modo da risvegliare la vostra curiosità o che richiedono da voi un’azione minacciandovi con eventuali conseguenze (perdita di denaro, denuncia penale o procedura giudiziaria, blocco del conto o della carta, opportunità sfumata, sfortuna).

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 07.03.2023