10.08.2021 - In der letzten Woche verzeichnete das NCSC erneut einen durchschnittlichen Meldeeingang. Eine Meldung zu einer geklonten Website offenbarte eine neue Vorgehensweise, bei der das Kundenverhalten von Schweizer Firmen analysiert wird. Ausserdem wurde wiederum versucht, mittels Anruf zu angeblichen Paketzustellungen, das Opfer zu überzeugen, Schadsoftware zu installieren. Dazu gaben sich die Angreifer als die Schweizerische Post aus und verwendeten nicht, wie bisher üblich, fiktive Firmennamen.

Unbekannte erheben Daten zum Kundenverhalten von Schweizerfirmen

Ein spezieller Fall erreichte das NCSC letzte Woche. Suchte man auf Google nach einem bestimmten Berner Blumenladen, wurde als erstes eine Anzeige eingeblendet, welche nicht auf die Domäne dieses Ladens zeigte, sondern auf eine gleichlautende Adresse, bei der am Schluss eine «1» angehängt war. Anstelle der richtigen Website «www.blumenmaarsen.ch» war eine Anzeige auf «www.blumenmaarsen1.ch» geschaltet. Klickte man auf diese Website öffnete sich eine identische Kopie. Es waren nicht nur alle Webseiten vorhanden, es war auch möglich Blumen zu bestellen und zu bezahlen. Wer jetzt aber denkt, dass die Seite zum Zweck erstellt wurde, Kreditkartendaten zu stehlen, liegt falsch. Auch der Zahlungsprozess war eins zu eins kopiert. Eine allfällige Zahlung wurde tatsächlich beim richtigen Zahlungsdienstleister durchgeführt und wenn man den ganzen Prozess durchgespielt hätte, wären am Schluss auch tatsächlich die bestellten Blumen geliefert worden und der Blumenhändler hätte die Bezahlung dafür erhalten.

Eine Untersuchung der Website ergab, dass auf der geklonten Site zusätzlicher Code integriert war, der von der US-Firma «builtwith.com» stammt. Diese hat sich unter anderem darauf spezialisiert, das Besucherverhalten von eCommerce-Seiten zu analysieren. Welche Daten dabei jeweils erhoben werden, wurde vom NCSC nicht im Detail untersucht. Wer schlussendlich die Webseiten geklont hat und Interesse am Kundenverhalten von diversen Schweizerfirmen hat, ist zurzeit noch offen. Weitere Nachforschungen des NCSC zeigten zudem, dass es sich nicht um einen Einzelfall handelt. Es wurden auch Websites von Firmen in anderen Bereichen geklont – jeweils mit der Ergänzung der Webadresse mit einer Zahl - und auch hier wurden die Skripts der Firma «builtwith.com» eingefügt.

Aufgrund der Beschwerde des betroffenen Blumengeschäfts und der Intervention des NCSC konnte durch die Schweizerische Registrierungsstelle Switch die Website daraufhin deaktiviert werden.

- Bei einer Suche auf Google werden in vielen Fällen vor den eigentlichen Treffern zuerst Anzeigen eingeblendet. Diese Treffer sind entsprechend als «Anzeigen» markiert und werden bezahlt, damit sie als erste Treffer aufgelistet werden. Wie oben beschriebener Fall aufzeigt, können Google-Anzeigen missbraucht werden.

- Seien Sie deshalb bei einer Google-Suche aufmerksam, insbesondere bei «Anzeigen».

- Als Inhaber einer Website sollten Sie von Zeit zu Zeit überprüfen, ob diese von den Suchmaschinen korrekt gefunden und wiedergegeben wird – manchmal werden seriöse Websites dafür missbraucht, dubiosen Angeboten eine bessere Position in der Suchliste zu verschaffen.

Alte Masche im neuen Kleid: Anrufe, die eine Lieferung ankündigen, nun im Namen der Post

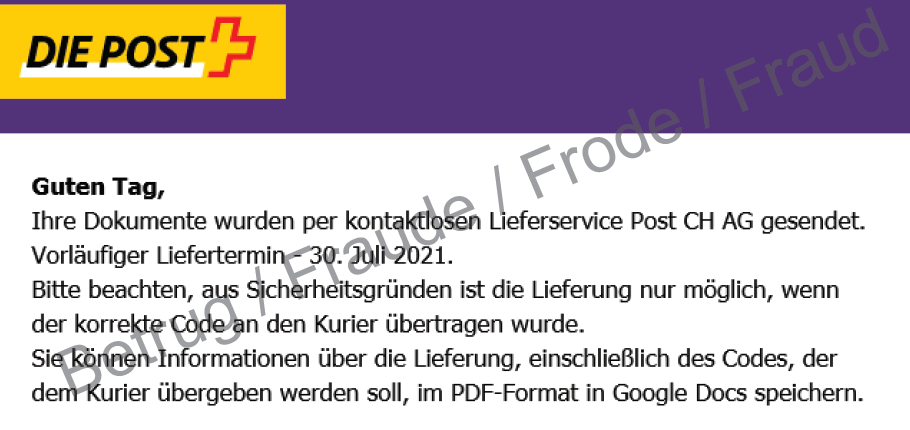

In der Woche zwölf dieses Jahres hat das NCSC bereits über eine Variante berichtet, bei der Angreifer sich als Pakettransportfirma ausgeben. Dabei rufen sie die Opfer an und setzen sie unter Druck, die angeblichen Versandpapiere, die zuvor per E-Mail zugestellt wurden, zu unterzeichnen. Die Angreifer versuchen auf diese Art und Weise das Opfer zum Öffnen eines PDF-Dokuments zu bewegen. Hinter dem Link des PDF-Dokuments verbirgt sich jedoch eine Schadsoftware. Die ausgelieferte Schadsoftware kann variieren. Meist handelt es sich um einen E-Banking-Trojaner. Bislang nutzten die Angreifer dazu Namen von fiktiven Firmen wie «Swiss Express Service» (oder ähnlich) und lösten hierzu auch die entsprechenden Domänen, über die dann die Kommunikation lief und auch die bösartigen Dokumente ausgeliefert wurden. Diese fiktiven Firmen scheinen bei den Opfern aber zunehmend auf Skepsis zu stossen, was die Erfolgschancen der Angreifer schmälert. Dies dürfte mitunter ein Grund gewesen sein, dass die Angreifer in der letzten Woche die Taktik gewechselt haben und die Opfer nun im Namen der Schweizerischen Post kontaktieren. Auch die E-Mails kommen im Look der Schweizerischen Post daher.

Für das Opfer wird es so schwieriger, den Angriff zu erkennen. Der angegebene Link auf «Google Docs» sollte aber dann die Alarmglocken läuten lassen. Die Post würde niemals Dokumente auf «Google Docs» abspeichern, sondern dazu die eigene Infrastruktur nutzen. Seriöse Unternehmen stellen Dokumente immer in ihrem Kundenbereich zur Verfügung und nicht auf Internetplattformen.

- Misstrauen Sie E-Mails, die Sie unaufgefordert erhalten.

- Klären Sie zuerst mit dem Absender ab, ob er Ihnen die Mail mit einem Anhang tatsächlich zugestellt hat. Tun Sie dies am besten telefonisch und nutzen Sie dabei nicht die Telefonnummer in der E-Mail, sondern suchen Sie die Nummer auf der offiziellen Firmen-Website.

- Lassen Sie sich nie unter Druck setzen, einen Link anzuklicken, ein Dokument in einer E-Mail zu öffnen oder persönliche Daten preis zu geben.

- Lassen Sie alle E-Mail-Anhänge blockieren, welche Makros enthalten könnten, zum Beispiel Word-, Excel- oder PowerPoint-Anhänge mit Makros.

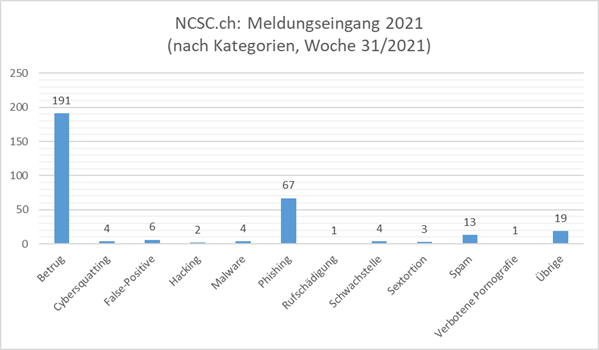

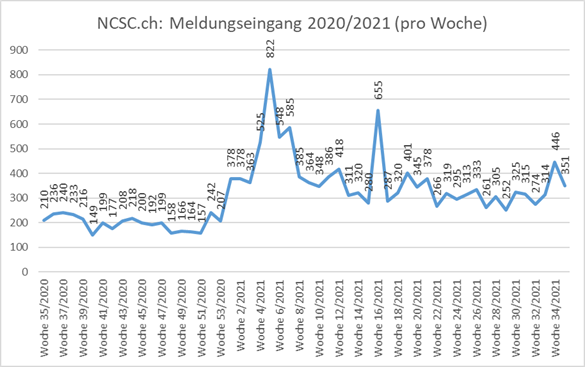

Aktuelle Statistiken

Letzte Änderung 10.08.2021