26.07.2022 - Les vacances sont là et cette semaine encore, le NCSC n'a reçu qu'un faible nombre d'annonces. Les annonces concernant des tentatives de piratage au moyen d'identifiants volés se sont toutefois multipliées. Ces attaques de «credential stuffing» peuvent donner lieu à des dérangements, car la saisie d'un mot de passe erroné à plusieurs reprises entraîne parfois le blocage du compte en question, y compris pour l'utilisateur légitime.

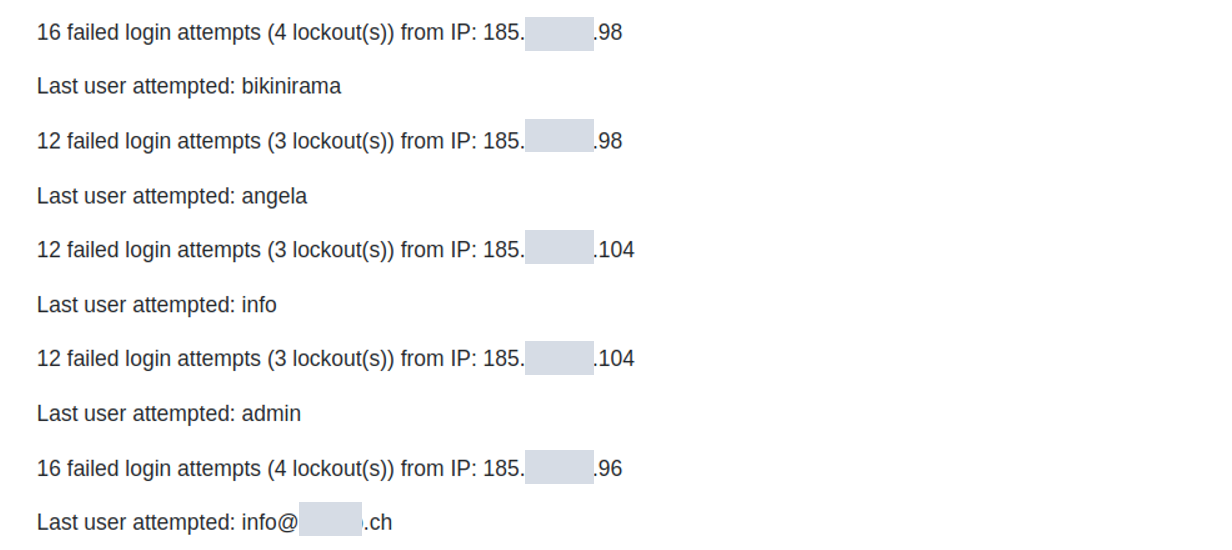

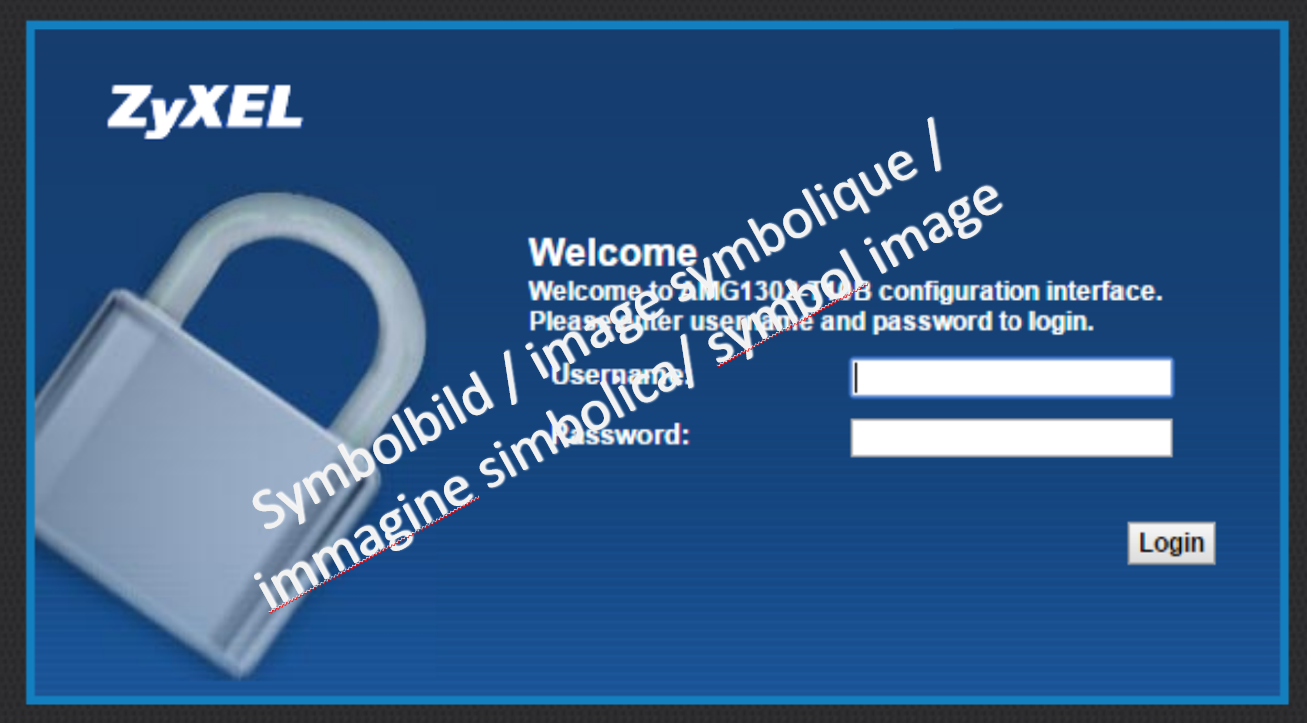

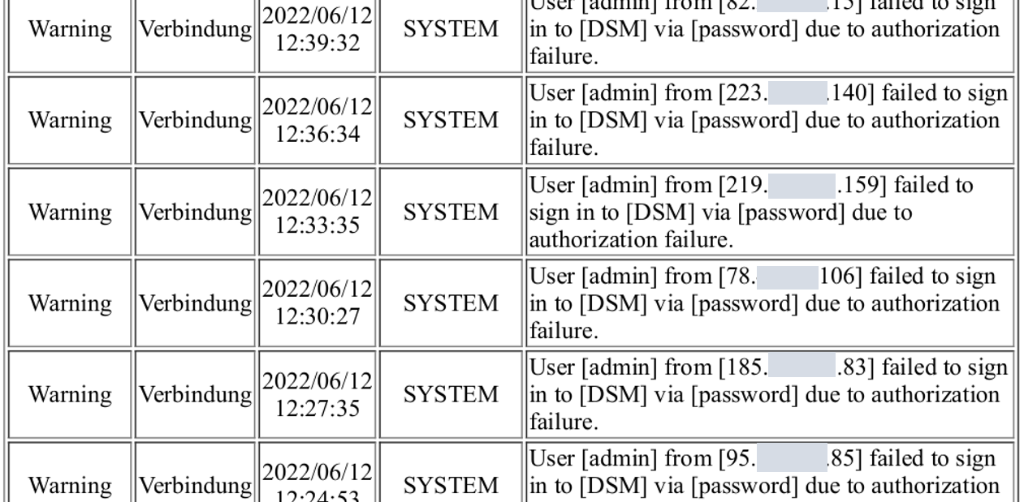

Ces dernières semaines, le NCSC a constaté une hausse des annonces concernant l'apparition d'entrées suspectes dans les fichiers journaux de sites Internet, mais aussi des dérangements touchant des services en ligne. Il semblerait que des pirates tentent d'obtenir l'accès à des comptes en essayant tour à tour des combinaisons de noms d'utilisateurs et de mots de passe. Ce type d'attaque, qui tire parti d'identifiants volés (credentials), a été baptisé «credential stuffing». La saisie de mots de passe erronés à plusieurs reprises (stuffing) peut toutefois entraîner le blocage des comptes en question et ainsi engendrer des dérangements à l'échelle du service touché.

Les pirates se procurent en premier lieu une liste de noms d'utilisateurs et de mots de passe volés. Ces données peuvent être achetées sur le darknet, mais certains jeux de données sont accessibles librement. À ce propos, tout utilisateur peut se rendre sur le site web «haveibeenpwned.com» et saisir son adresse électronique pour voir si des données associées à cette dernière ont été dérobées. Le service, très utile, répertorie à ce jour 11,8 milliards d'identifiants volés. Les données dérobées récemment n'y figurent toutefois pas encore: la plupart du temps, elles sont immédiatement mises en vente sur le darknet.

Les données volées en poche, les criminels peuvent essayer de s'en servir pour se connecter à diverses applications en ligne. Il faut s'imaginer les pirates en possession d'un énorme trousseau de clés sans savoir à quelle porte correspond chaque clé. Seule solution: essayer toutes les clés à chaque porte (ou auprès de chaque service proposant une page de connexion, dans le cas présent). Tous les services qui stockent du contenu qui doit être protégé disposent d'une page de connexion. C'est le cas par exemple des boutiques en ligne, des plateformes de petites annonces, des services de paiement et de bien d'autres applications encore. Des identifiants sont également utilisés pour le pilotage à distance (par Internet) d'unités de commande électronique (UCE) industrielles ainsi que pour l'accès en tant qu'administrateur à des routeurs, des pare-feu et d'autres périphériques informatiques.

Les pirates utilisent toutes les ressources à leur disposition pour déterminer sur quels sites les données dérobées sont susceptibles de fonctionner. Ils espèrent trouver des utilisateurs qui utilisent les mêmes identifiants pour plusieurs applications. Par exemple, si une même adresse électronique se trouve dans les bases de données de plusieurs réseaux sociaux, est associée à des avis sur des sites de vente par correspondance et appartient à une entreprise, c'est le signe que les mêmes identifiants sont peut-être utilisés pour tous les comptes en question.

Les criminels qui ont recours au «credential stuffing» n'ont pas tous le même objectif. Certains cherchent à accéder à des plateformes de vente entre particuliers pour publier des petites annonces frauduleuses, tandis que d'autres tentent de s'emparer de comptes Amazon ou Zalando, par exemple, pour y passer des commandes.

En outre, les périphériques reliés à Internet qui protègent les réseaux des entreprises sont souvent dans leur ligne de mire. À l'heure actuelle par exemple, trois millions de consoles web servant à administrer à distance les routeurs du fournisseur Netgear 1 sont répertoriées par le moteur de recherche «shodan.io» et donc vulnérables à des attaques.

Les attaques par force brute sont une variante du «credential stuffing». Les cybercriminels choisissent un compte en particulier («admin», par ex.) et essaient tous les mots de passe possibles.

Plusieurs mesures permettent de protéger tant les infrastructures informatiques que les utilisateurs des attaques qui tirent parti d'identifiants volés.

Protéger son infrastructure informatique:

- Configurez vos pages de connexion de manière à ce qu'elles ne soient pas accessibles depuis Internet.

- Les pages de connexion aux pare-feu et aux périphériques réseau ne devraient être accessibles qu'à partir du réseau interne ou d'adresses IP connues (par ex., votre réseau VPN propre).

- Utilisez le «geofencing» pour bloquer des adresses IP spécifiques (celles qui proviennent de certains pays, par ex.).

- Après une tentative de connexion échouée, l'adresse IP du pirate doit être bloquée ou le processus de connexion ralenti pour toutes les tentatives subséquentes.

- Protégez les sites web accessibles par Internet et qui comportent une page de connexion au moyen d'un «captcha». Il s'agit d'un petit exercice que l'utilisateur doit effectuer pour montrer que la tentative de connexion provient bien d'une personne et pas d'un robot ou d'un bot.

Bien entendu, les mesures habituelles continuent de s'appliquer à la gestion des identifiants personnels:

- Utilisez toujours un mot de passe distinct pour chaque service en ligne.

- Si possible, utilisez toujours une authentification à plusieurs facteurs.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 26.07.2022