26.07.2022 - Le vacanze estive sono iniziate e anche durante la scorsa settimana il numero di segnalazioni pervenute all’NCSC è rimasto a un livello basso. Sono però aumentate le segnalazioni concernenti i tentativi di hackeraggio mediante dati di accesso rubati. Questa forma di attacco è chiamata «credential stuffing» e può provocare l’interruzione di servizi perché il numero elevato di tentativi falliti blocca l’account in questione anche per l’utente legittimo.

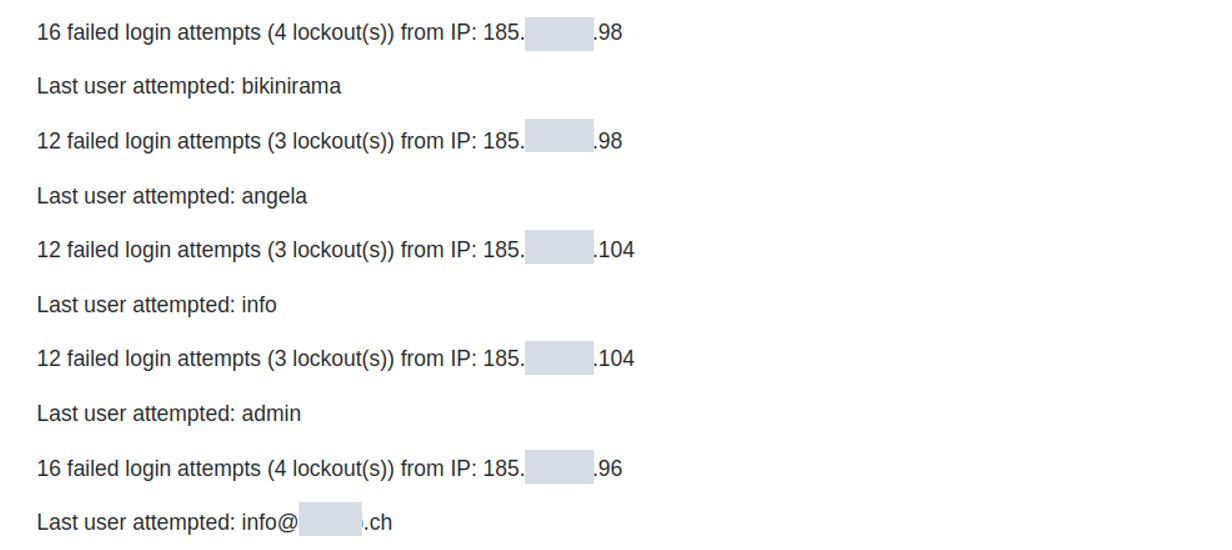

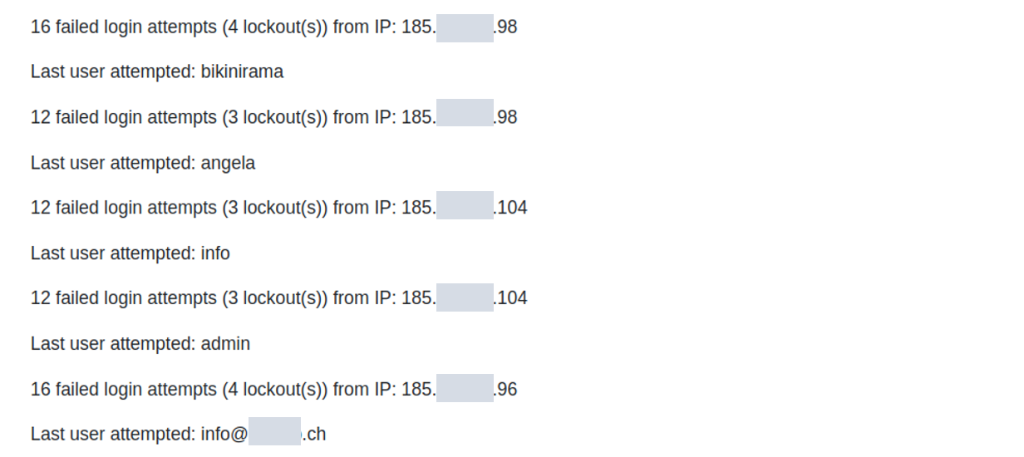

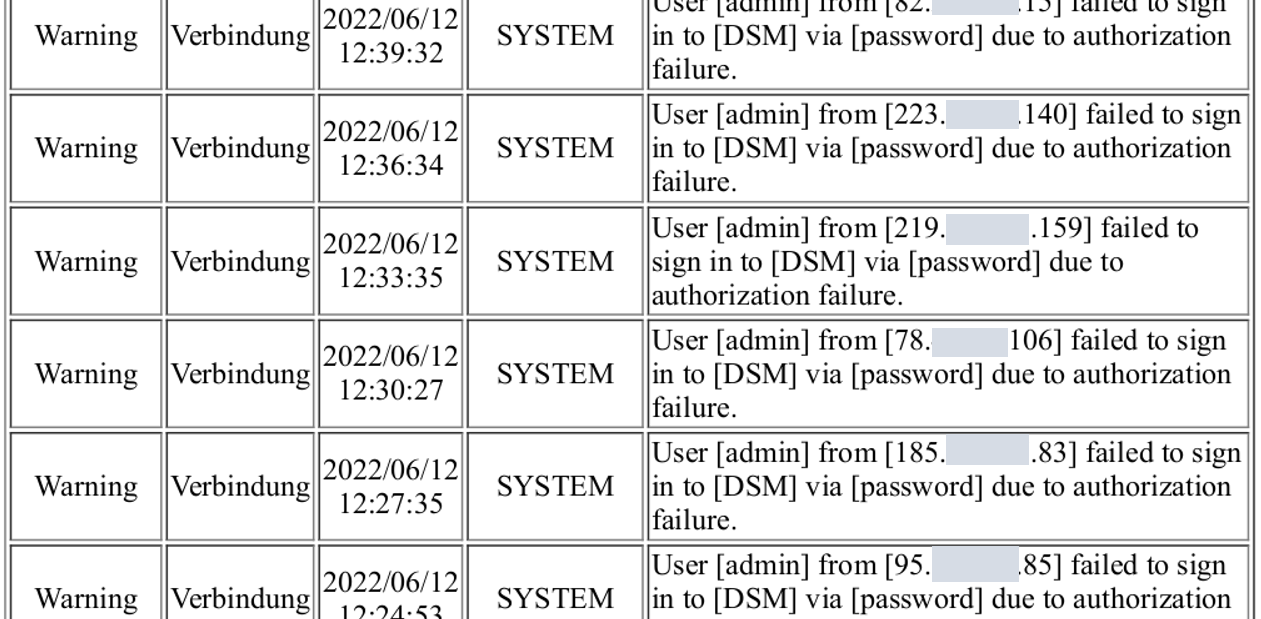

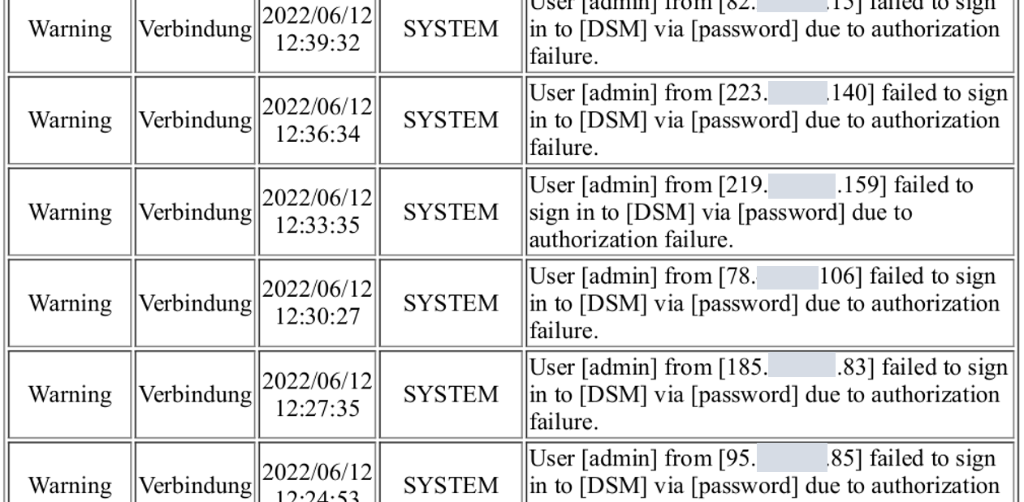

Nelle scorse settimane l’NCSC ha registrato un aumento delle segnalazioni relative a voci sospette nei dati di accesso e ai disservizi. Si osserva che i pirati tentano di ottenere l’accesso ad account provando varie combinazioni di nomi utente e password. Questo tipo di attacco in cui vengono utilizzati dati di accesso rubati («credential») si chiama «credential stuffing». L’immissione a più riprese di password diverse (stuffing) e i tentativi di accesso falliti che ne derivano bloccano spesso l’account in questione e possono causare l’interruzione di un servizio.

Gli aggressori si procurano una lista di nomi utente e password trafugati. Tali dati possono essere acquistati nella darknet oppure sono liberamente accessibili. Immettendo il proprio indirizzo e-mail nel sito «haveibeenpwned.com», gli internauti possono verificare se le relative credenziali sono state oggetto di una fuga di dati. Si tratta di un servizio davvero utile che, attualmente, contiene 11,8 miliardi di dati trafugati. Tuttavia, i dati trafugati di recente non vi figurano ancora perché spesso vengono messi immediatamente in vendita nella darknet.

Gli aggressori possono quindi tentare di accedere a diverse applicazioni in Internet sfruttando questi dati rubati. È come se gli hacker fossero in possesso di un enorme mazzo di chiavi senza sapere quale porta apre la singola chiave. Quindi per ogni porta – in Internet ogni pagina di login – devono provare tutte le chiavi. Le pagine di login si trovano ovunque è necessario proteggere i contenuti, ad esempio gli account in webshop, le piattaforme per piccoli annunci, i servizi a pagamento e molto altro ancora. Tuttavia, i dati di accesso vengono utilizzati anche per gli strumenti di controllo industriale gestiti da remoto, come pure per l’accesso amministrativo a router, firewall e altri dispositivi.

Gli hacker sfruttano tutte le fonti disponibili per scovare dove potrebbero funzionare le credenziali trafugate. Essi fanno affidamento sul fatto che gli utenti usino gli stessi dati per più applicazioni. Ad esempio, se uno stesso indirizzo e-mail compare in più canali social, è utilizzato per recensioni di prodotti in shop online o appartiene addirittura a un’impresa, allora le credenziali potrebbero essere le stesse per tutte queste applicazioni.

Gli obiettivi nel mirino cambiano a seconda delle intenzioni degli hacker. Alcuni cercano di accedere a piattaforme per il commercio elettronico per commettere una truffa, altri invece usano i dati di accesso per tentare di effettuare ordini su Amazon, Zalando o altri shop online.

Tuttavia, gli hacker mirano anche ai dispositivi connessi a Internet che proteggono le reti aziendali. Attualmente, ad esempio, 1,3 milioni di console web per la gestione da remoto di dispositivi del produttore di router Netgear sono indicizzati dal motore di ricerca «shodan.io» e potrebbero quindi essere oggetto di attacchi di questo tipo.

Gli attacchi «di forza bruta» (o «brute force») sono un po’ diversi ma perseguono lo stesso obiettivo: gli hacker selezionano un determinato account, ad esempio «admin», e provano tutte le combinazioni di password possibili.

Per proteggersi da questo tipo di attacchi occorre prestare attenzione a diversi aspetti per quanto riguarda sia l’infrastruttura, sia gli utenti dei dati di accesso.

Protezione dell’infrastruttura:

- bloccate le pagine di login in modo che non siano raggiungibili da Internet;

- le pagine di login per firewall e dispositivi di rete dovrebbero essere accessibili soltanto internamente o tramite indirizzi IP conosciuti (ad es. la propria rete VPN);

- la tecnica «GeoIP-fencing» permette di escludere intervalli IP indesiderati (ad es. singoli Paesi);

- dopo un errore di accesso l’IP dell’aggressore dovrebbe essere bloccato per un certo periodo di tempo o il tentativo di login rallentato;

- i siti Internet liberamente accessibili con una pagina di login dovrebbero essere protetti mediante la tecnica chiamata «captcha»: si chiede agli utenti di superare un semplice test in modo da provare che sono persone e non un computer.

Un consiglio sempre valido per i propri dati di accesso:

- in linea generale utilizzate una password diversa per ciascun servizio online;

- se possibile, utilizzate un’autenticazione a più fattori.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 26.07.2022