14.02.2023 - La semaine dernière, le NCSC a continué à recevoir de nombreuses annonces. Ces signalements ont notamment porté sur des attaques visant les comptes Microsoft Office 365. Ces derniers sont pourtant bien souvent sécurisés au moyen de deux facteurs d'authentification, ce qui rend leur piratage plus ardu. Au prix d'un effort supplémentaire, les cybercriminels tentent malgré tout d'accéder aux données de connexion en recourant à l'hameçonnage dit «en temps réel». Ils utilisent ensuite ces données dans le cadre d'autres tentatives d’hameçonnage par courriel ou de piratage de messageries professionnelles.

Tentatives d'hameçonnage en temps réel contre des comptes Microsoft Office 365

L'accès aux comptes Microsoft Office 365 est désormais presque systématiquement sécurisé au moyen de l'authentification à deux facteurs. Cela signifie qu'en plus de l'adresse électronique et du mot de passe, un second facteur, comme un code envoyé par SMS ou un jeton généré par une application, est requis pour se connecter. Les codes et jetons ont la particularité de n'être valides que pour une durée limitée. Pour parvenir à voler les données de connexion, les cybercriminels doivent donc agir dans un laps de temps restreint.

Pour comprendre plus en détail de quoi il retourne, voici un exemple récent, qu'une commune a signalé au NCSC la semaine dernière.

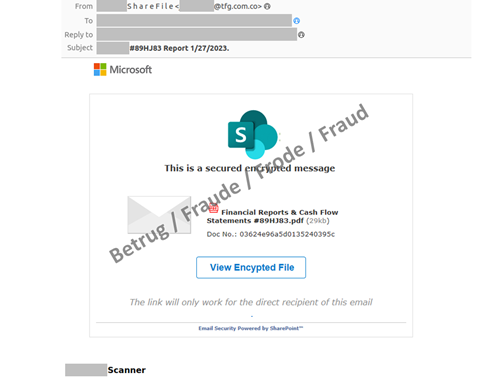

L'attaque a débuté par l'envoi d'un courriel prétendument constitué d'un document numérisé et enregistré sous forme cryptée, en l'occurrence un rapport financier.

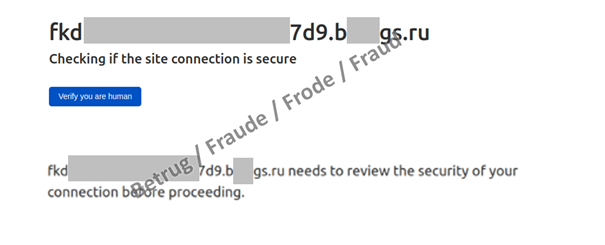

Comme il n'est pas possible de déterminer précisément à quel moment le destinataire d'un courriel l'ouvrira, ni quand il cliquera sur le lien d'hameçonnage, les cybercriminels gagnent du temps en réclamant d'abord la preuve que la demande d'accès à la page provient bien d'un être humain. Le processus de connexion est donc quelque peu prolongé lorsque la victime clique sur le lien, ce qui épargne aux escrocs de devoir réagir immédiatement.

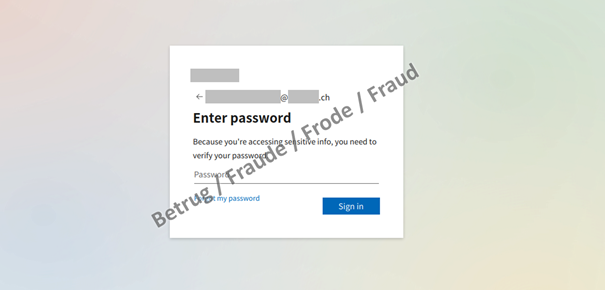

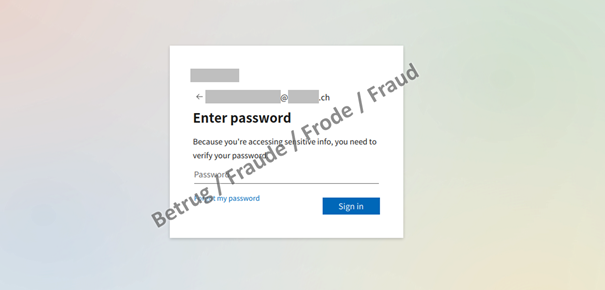

Dès que la victime clique sur le lien, une page d'hameçonnage générée dynamiquement s'ouvre. Celle-ci affiche le logo de l'entreprise ou, dans le cas présent, de la commune concernée, et l'adresse électronique de la victime. Une fois le nom d'utilisateur et le mot de passe correctement saisis, le deuxième facteur d'authentification est requis. En parallèle, les cybercriminels saisissent ces données sur la véritable page de connexion et déclenchent ainsi l'émission du SMS ou du jeton d'authentification. Ils ouvrent ensuite une nouvelle page frauduleuse, sur laquelle la victime peut saisir ce second facteur.

Quand la victime saisit ses données de connexion sur la page d'hameçonnage, le second facteur d'authentification est traité de manière automatique, de sorte que l'accès ainsi obtenu à l'environnement Office 365 soit exploité immédiatement.

C'est en raison de cette composante temporelle que l'on parle d'hameçonnage «en temps réel» pour désigner cette technique d'attaque. Les cybercriminels n'ont en effet pas le loisir de récolter les données pour les exploiter a posteriori, mais doivent agir immédiatement, en temps réel.

Dès qu'ils ont obtenu le second facteur d'authentification, les pirates sont en mesure de se connecter au compte et de s'en servir soit de manière automatisée, soit «manuellement». En l'occurrence, la gestion automatisée leur est très utile, puisque bien souvent, elle leur permet de transférer le courriel contenant le lien vers la page d'hameçonnage à tous les contacts, ce qui augmente la probabilité que d'autres personnes «mordent à l'hameçon».

Le piratage s'avère particulièrement fructueux dès lors que des informations de paiement ou des factures figurent dans les courriels du compte Office 365 concerné. Ces données permettent aux cybercriminels de mener une attaque appelée «piratage de messagerie professionnelle» (business e-mail compromise, BEC), qui consiste à modifier les informations de compte dans les factures émises. Par conséquent, la victime verse le montant sur le compte frauduleux, et non sur celui du destinataire légitime.

Les escrocs peuvent également envoyer des logiciels malveillants avec de plus grandes chances de succès, puisque les destinataires font facilement confiance à un expéditeur qu'ils connaissent et ne soupçonnent pas que le compte a été piraté.

La tentative d'hameçonnage signalée au NCSC a heureusement échoué, grâce à la circonspection du destinataire.

Recommandations:

- Ne saisissez jamais un mot de passe ou un numéro de carte de crédit sur une page à laquelle vous avez accédé via un lien reçu par courriel ou SMS, car il s'agit très probablement d'une tentative d'hameçonnage.

- Examinez avec la plus grande attention le site Web sur lequel vous devez saisir vos données de connexion. L'authentification à deux facteurs n'assure pas de protection contre l'hameçonnage en temps réel.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 14.02.2023