14.02.2023 - La scorsa settimana il numero di segnalazioni pervenute all’NCSC è rimasto elevato. Sono stati osservati soprattutto attacchi ad account di Microsoft Office 365. Questi account sono spesso protetti da un’autenticazione a due fattori e sono quindi più difficili da violare. Per ottenere comunque le credenziali di accesso, gli aggressori utilizzano il cosiddetto phishing «in tempo reale» (dall’inglese «real-time phishing»), il che richiede un certo dispendio di tempo da parte loro. Gli aggressori utilizzano quindi le credenziali rubate per inviare e-mail di phishing o per effettuare le cosiddette truffe BEC (Business E-Mail-Compromise).

Phishing «in tempo reale» negli account di Microsoft Office 365

Ormai l’accesso a Microsoft Office 365 è protetto quasi sistematicamente con un’autenticazione a due fattori. Oltre all’indirizzo e-mail e alla password, per autenticarsi è richiesto un secondo fattore, ovvero un codice inviato tramite SMS o un token generato mediante un’app. Tuttavia, questo secondo fattore è valido solo per un periodo di tempo limitato. Quindi, per riuscire a impossessarsi delle credenziali, gli aggressori devono agire entro un certo lasso di tempo.

Per spiegare più nei dettagli di cosa si tratta, qui di seguito viene descritto, a titolo d’esempio, un caso recente segnalato all’NCSC da un Comune la scorsa settimana.

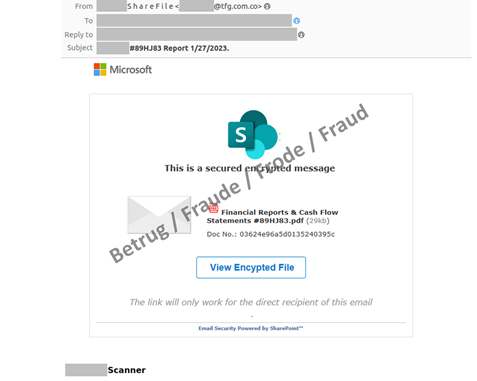

L’attacco è iniziato con un messaggio che conteneva apparentemente un documento scansionato, nello specifico un rapporto finanziario memorizzato sotto forma di file crittografato.

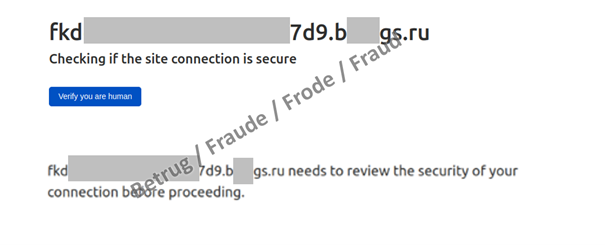

Gli hacker non possono determinare con esattezza quando il destinatario aprirà l’e-mail o cliccherà sul link di phishing. Pertanto, per guadagnare tempo quando la vittima clicca sul link, gli aggressori le chiedono prima di tutto di confermare di non essere un robot. Questo sistema ritarda un po’ il processo di accesso, il che permette agli aggressori di non dover reagire immediatamente.

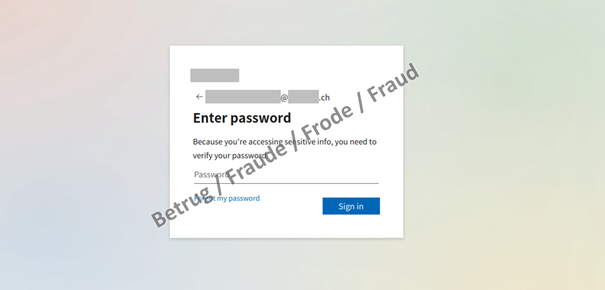

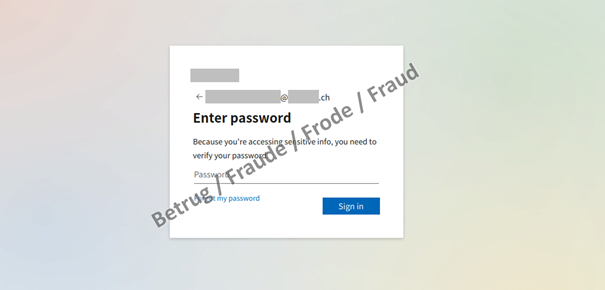

Non appena la vittima clicca sul link, viene visualizzata una pagina di phishing generata dinamicamente sulla quale figurano il logo dell’azienda – oppure, come in questo caso, del Comune – e l’indirizzo e-mail della vittima. Dopo aver inserito correttamente nome utente e password, viene richiesto il secondo fattore di autenticazione. A tale scopo, gli aggressori effettuano contemporaneamente il login sulla pagina reale consentendo alla vittima di ricevere l’SMS o il token di autenticazione. Mostrano poi un’altra pagina su cui la vittima stessa andrà a inserire questo secondo fattore.

Se la vittima inserisce i propri dati di accesso nella pagina di phishing, il secondo fattore di autenticazione viene elaborato automaticamente in modo da utilizzare immediatamente le credenziali ottenute per accedere all’ambiente di Office 365.

A causa del fattore temporale, questo metodo di attacco è chiamato phishing «in tempo reale». Gli aggressori, infatti, non possono raccogliere dati e utilizzarli in un secondo momento, ma devono agire immediatamente, in tempo reale.

Dopo che il secondo fattore è stato intercettato dagli aggressori, questi ultimi possono accedere autonomamente utilizzando l’account violato in maniera automatica oppure «manualmente». La gestione automatica dell’account risulta utile agli aggressori, in quanto consente di inoltrare frequentemente le e-mail e d’inviare il link di phishing a tutti i contatti della rubrica telefonica, aumentando così la probabilità che più persone «abbocchino».

Le cose si fanno interessanti quando tra le e-mail dell’account violato si trovano informazioni di pagamento o fatture. In questo modo gli aggressori possono effettuare una cosiddetta truffa BEC (Business E-Mail-Compromise) e modificare le informazioni sul conto contenute nelle fatture. Ciò significa che la vittima non paga l’importo della fattura al legittimo destinatario, ma lo deposita su un conto fraudolento.

Gli aggressori possono anche inviare malware con maggiori possibilità di successo, poiché i destinatari conoscono il mittente e non sospettano che l’account possa essere stato violato.

Il tentativo di phishing segnalato all’NCSC è fortunatamente fallito grazie all’attenzione del destinatario.

Raccomandazioni:

- Non inserite mai una password o un numero di carta di credito in una pagina ricevuta tramite un link in un messaggio: molto probabilmente si tratta di un tentativo di phishing.

- Controllate attentamente il sito web su cui inserite le vostre credenziali. Anche se è stata impostata un’autenticazione a due fattori, quest’ultima non protegge dal phishing in tempo reale.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 14.02.2023