30.01.2024 - Le phishing est désormais reconnu comme frauduleux par de nombreux internautes. Il est important de ne pas cliquer sur le lien, mais d’ignorer l’e-mail ou le message texte, voire de le supprimer. Malgré cela, beaucoup sont tentés de cliquer sur le lien et de saisir ensuite des noms inventés ou des combinaisons de lettres aléatoires pour tromper les escrocs. De telles données aléatoires et sans valeur pour l’escroc viennent ensuite s’intercaler entre les données saisies par les victimes réelles. De telles listes ne peuvent pas être revendues ou réutilisées telles quelles par les escrocs, mais doivent d’abord être nettoyées, ce qui prend beaucoup de temps. C’est pourquoi les escrocs trouvent toujours de nouvelles astuces pour garder les listes de mots de passe aussi propres que possible.

L’astuce de la double saisie

Si l’on saisit son login et son mot de passe sur un site d’hameçonnage, on est généralement redirigé vers la bonne page une fois la saisie terminée. La victime a alors l’impression que quelque chose s’est mal passé et se connecte à nouveau sur la bonne page. Ainsi, elle ne se doute de rien et n’a pas l’idée de changer immédiatement de mot de passe. De plus en plus souvent, le site d’hameçonnage lui-même invite l’utilisateur à saisir une seconde fois son mot de passe. Ce n’est qu’au deuxième ou parfois au troisième essai que l’on est redirigé. Qu’est-ce qui se cache derrière tout cela ? Le BACS part du principe qu’il s’agit d’une astuce de la part des escrocs pour distinguer les fausses entrées faites pour s’amuser des vraies. Les personnes qui reconnaissent la tentative d’hameçonnage comme telle et qui veulent tromper les escrocs avec de faux noms d’utilisateur et de faux mots de passe, ne saisissent parfois le mot de passe qu’une seule fois. Si elles le saisissent néanmoins une deuxième fois, il est peu probable qu’il s’agisse de la même chaîne de caractères, car dans de tels cas, des combinaisons de lettres aléatoires sont saisies à la va-vite.

En revanche, si une victime saisit deux fois le même nom d’utilisateur et le même mot de passe, le pirate part du principe que la victime n’a pas reconnu la fraude et que la combinaison nom d’utilisateur/mot de passe est correcte. Les fraudeurs distinguent ainsi de manière automatisée les plaisanteries des entrées potentiellement correctes.

L’astuce de la vérification de l’utilisateur

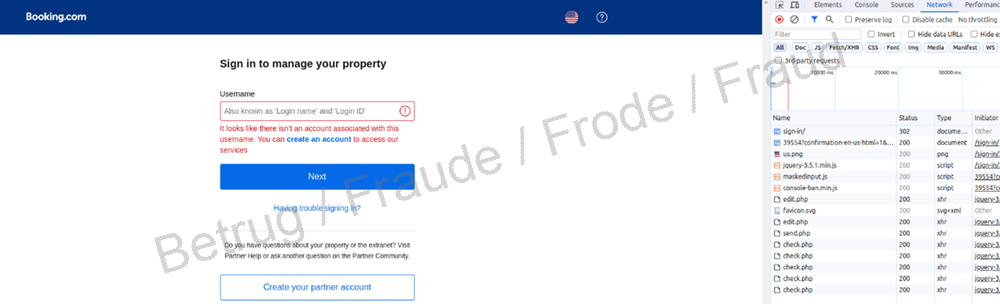

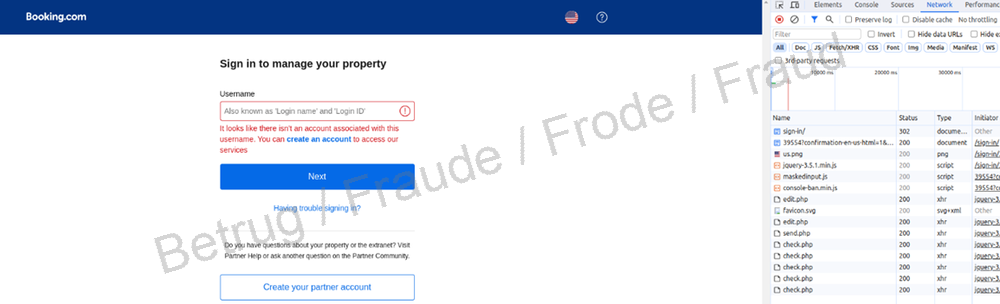

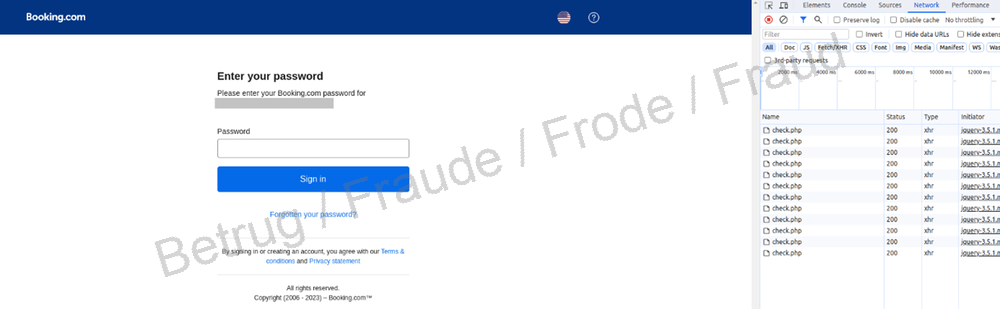

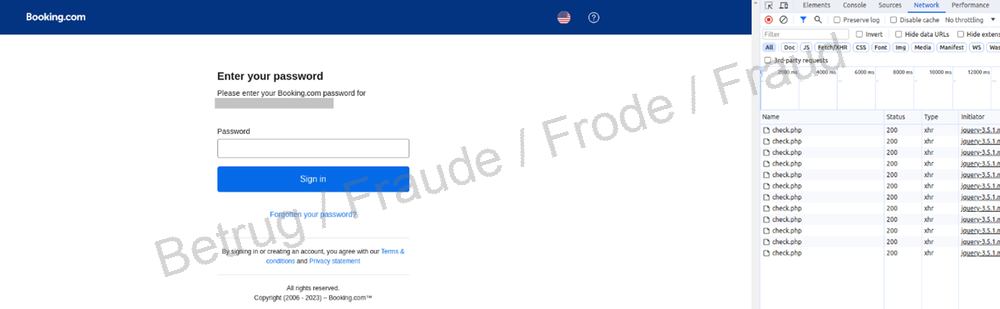

Dans une nouvelle variante de phishing visant les utilisateurs de « Booking.com », les escrocs vont encore plus loin. Si l’on indique sur le site d’hameçonnage un nom d’utilisateur qui n’est pas enregistré auprès de « Booking.com », aucune autre saisie n’est possible et il n’est pas non plus possible de saisir un mot de passe. Ce n’est que si le nom d’utilisateur est effectivement connu de « Booking.com » que l’on accède à la page de saisie du mot de passe.

En analysant la page web de plus près, on remarque que le site appelle à intervalles réguliers un fichier « Check ». Ce fichier de contrôle permet de vérifier en arrière-plan, sur la bonne page « Booking.com », si le nom d’utilisateur existe. Pour ce faire, le script tente de se connecter à la bonne page avec le nom d’utilisateur indiqué sur la page d’hameçonnage.

Cette méthode ne fonctionne toutefois que si la saisie du nom d’utilisateur et du mot de passe se fait de manière échelonnée, comme sur « Booking.com », et si le site web signale dès la première étape qu’un nom d’utilisateur n’existe pas. C’est pourquoi de nombreux services Internet ont décidé de ne plus procéder à une vérification échelonnée des utilisateurs. Le nom d’utilisateur et le mot de passe doivent être indiqués simultanément. En cas d’erreur, il n’est pas mentionné si le mot de passe, le nom d’utilisateur ou même les deux sont erronés. Le système indique seulement que la connexion a échoué. Ainsi, les escrocs n’ont aucune chance de savoir si le nom d’utilisateur existe sans avoir essayé eux-mêmes.

Recommandations

- Installez, si possible, une authentification à deux facteurs. Cela offre un niveau de protection supplémentaire pour éviter que votre compte ne soit piraté ;

- Aucune banque ni aucun établissement de cartes de crédit ne vous demandera jamais par e-mail de modifier vos mots de passe ou de vérifier vos données de carte de crédit ;

- Ne saisissez jamais d’informations personnelles telles que des mots de passe ou des données de carte de crédit sur une page web sur laquelle vous avez cliqué via un lien dans un e-mail ou un SMS ;

- N’oubliez pas que les expéditeurs d’e-mails peuvent facilement être falsifiés.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 30.01.2024