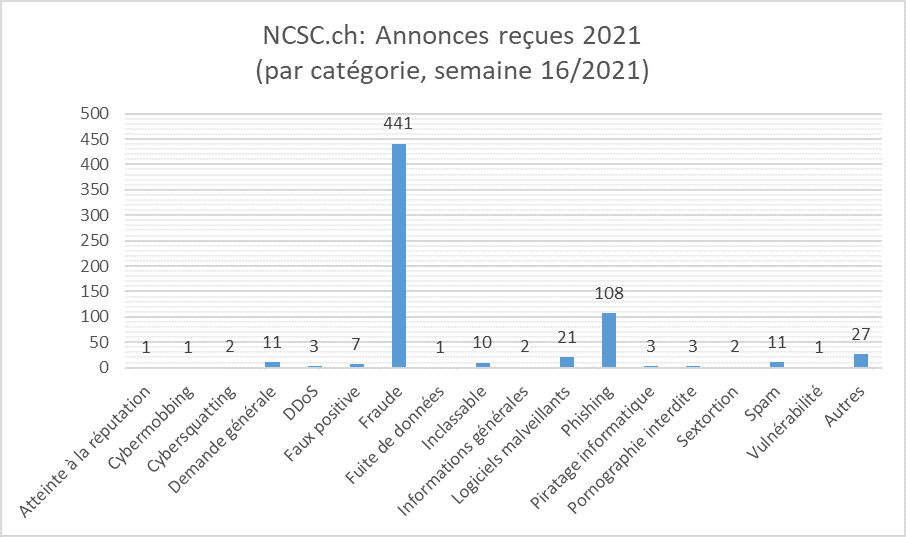

27.04.2021 - Le NCSC a reçu un nombre très important d'annonces la semaine dernière. Une grande partie concernait de faux messages de sextorsion. Le NCSC a en outre reçu des annonces relatives à des courriels menaçant les destinataires d'une attaque à l'acide. Par ailleurs, il reçoit de plus en plus d'annonces concernant les systèmes de stockage en réseau (Network Attached Storage, NAS) de la société QNAP.

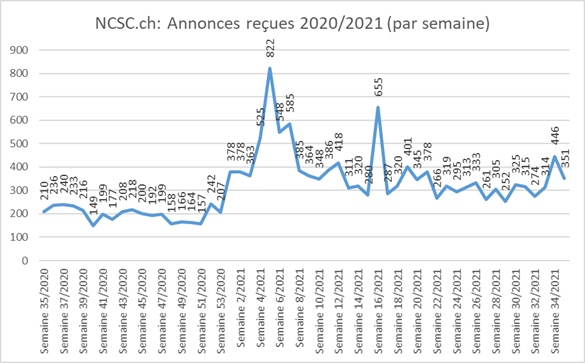

Statistiques actuelles

Faux messages de sextorsion – de l'art de soutirer de l'argent en proférant des menaces creuses

Après quelques jours de calme concernant les fausses sextorsions, de nombreux cas ont de nouveau été signalés en début de semaine dernière. Les courriels de ce genre ont inondé les boîtes de réception des clients de Swisscom/Bluewin en particulier. Les menaces qu'ils contiennent sont toujours les mêmes: l'expéditeur prétend s'être introduit dans l'ordinateur du destinataire et avoir surveillé pendant plusieurs mois la consommation de matériel pornographique de celui-ci. Il prétend également avoir pris le contrôle de la webcam et être ainsi en possession d'images compromettantes qu'il menace de rendre publiques si le destinataire ne verse pas une rançon.

À titre de preuve que le compte de messagerie a été piraté, l'attaquant allègue que le courriel de menace a été envoyé à partir de l'adresse électronique du destinataire. Dans les courriels en question, les adresses de l'expéditeur et du destinataire sont effectivement identiques. Les auteurs des courriels exploitent l'insécurité de leurs victimes, car très peu d'entre elles savent que la falsification de l'adresse de l'expéditeur est très simple et ne demande aucune connaissance spécialisée. On peut en effet définir cette adresse dans n’importe quel programme de messagerie. En réalité, les attaquants n'ont pas accès au compte de messagerie dans ce cas et recourent à des menaces creuses incitant la victime à payer une rançon.

Courriels menaçant les destinataires d'une attaque à l'acide

Dans un autre genre de courriels d'intimidation, les agresseurs ont menacé les destinataires d'une attaque à l'acide. Le message envoyé prétend qu'un criminel a été chargé par une connaissance du destinataire de jeter de l'acide sulfurique au visage de ce dernier. Pour prouver que la menace est sérieuse, l'expéditeur indique l'adresse de domicile du destinataire. Il suffirait d'envoyer 550 euros à une adresse bitcoin pour annuler l'attaque. L'adresse bitcoin utilisée est toujours la même et a déjà été employée dans d'autres affaires de chantage. Dans le cas présent, il s'agit de mensonges.

Le site https://www.bitcoinabuse.com vous permet de vérifier si l'adresse bitcoin a déjà été utilisée pour d'autres escroqueries.

https://www.bitcoinabuse.com/

Rançongiciels ciblant les systèmes de stockage en réseau (Network Attached Storage, NAS) de la société QNAP

La semaine dernière, le NCSC a reçu un nombre croissant d'annonces selon lesquelles des systèmes de stockage en réseau (Network Attached Storage, NAS) de la société QNAP font l'objet d'attaques par chiffrement, puis de demandes de rançon. Ces attaques exploitent vraisemblablement la faille de sécurité CVE-2020-36195. Le 16 avril 2021, QNAP a fourni une mise à jour pour combler cette faille. Le NCSC recommande de mettre à jour sans tarder les applications QTS, Multimedia Console, Media Streaming Add-on et Hybrid Backup Sync, et, d'une manière générale, de maintenir à jour les systèmes de tous les appareils.

Entre-temps, le fournisseur QNAP a réagi à ces incidents et publié un article conseillant aux utilisateurs d'installer la dernière version du programme de protection contre les logiciels malveillants et d'effectuer une recherche afin de détecter si de tels logiciels sont présents dans les NAS de QNAP.

Si des données de l'utilisateur ont été ou sont chiffrées, le fournisseur recommande de ne pas éteindre les NAS, mais de lancer immédiatement une recherche de logiciels malveillants avec la dernière version du programme de protection, puis de contacter l'assistance technique de QNAP:

https://service.qnap.com/.

En effet, il est possible de récupérer le mot de passe à partir du fichier «7z.log», si l'appareil sur lequel QNAP est utilisé n'a pas été redémarré à l'issue de l'attaque de chiffrement.

En général, il est recommandé de ne rendre les systèmes de stockage en réseau directement accessibles sur Internet que si cela est absolument nécessaire. En outre, QNAP recommande de modifier le port réseau par défaut 8080 pour accéder à l'interface utilisateur des NAS.

Vous trouverez de plus amples informations sur la page suivante du site de QNAP:

https://www.qnap.com

Dernière modification 27.04.2021