22.08.2023 - L’attaque par interception est une méthode de plus en plus employée pour les tentatives d’hameçonnage via Office 365. Les cybercriminels s’infiltrent incognito entre deux interlocuteurs et parviennent ainsi à modifier le contenu d’une connexion réseau protégée. Les variantes actuelles sont particulièrement vicieuses, car le navigateur affiche le certificat valide des pirates, rendant l’attaque presque indétectable.

Le NCSC a déjà signalé à plusieurs reprises des attaques par hameçonnage visant les comptes Office 365. Au début, les cybercriminels se limitaient à récupérer les noms d’utilisateurs et les mots de passe. Or suite à la popularisation de l’authentification à deux facteurs, ils se sont attelés à déjouer cette sécurité également. Ils obtiennent d’abord les noms d’utilisateurs et les mots de passe, qu’ils saisissent sur la vraie page web, et accèdent ainsi à la deuxième étape de vérification. À ce moment, les pirates s’immiscent dans la communication entre l’utilisateur et le fournisseur de services en intercalant un site web conçu par leurs soins, sur lequel l’utilisateur saisit son deuxième facteur (hameçonnage en temps réel, voir la rétrospective «Semaine 6: comptes Office 365 sécurisés visés par des tentatives d’hameçonnage en temps réel»). Les pirates doivent ensuite saisir les entrées de l’utilisateur en temps réel sur la vraie page de connexion, ce qui nécessite une intervention humaine et, par conséquent, rend la méthode plus complexe. Celle-ci se nomme «attaque par interception» (man in the middle).

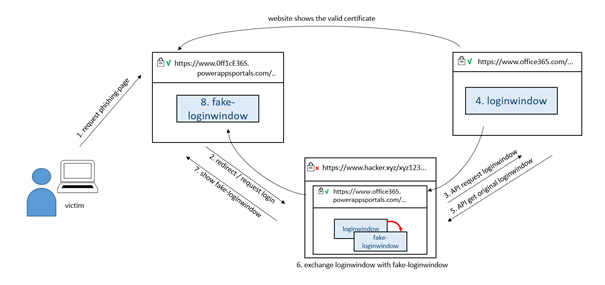

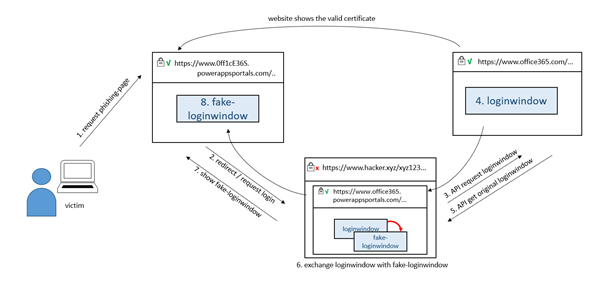

Afin de simplifier cette attaque, les cybercriminels essaient d’automatiser le processus. La variante classique consiste à installer un serveur, appelé proxy, entre eux et la victime. Alors que celle-ci pense communiquer directement avec Microsoft, le proxy intercepte les données, les déchiffre, puis les transmet. La demande relative au deuxième facteur est ensuite communiquée à la victime, dont la réponse est de nouveau interceptée par le proxy. Les cybercriminels peuvent dès lors prendre le contrôle de la session. Cette méthode présente toutefois un inconvénient majeur: certes, la barre d’adresse affiche la bonne URL, mais la victime communique avec le mauvais serveur, ce qui conduit inévitablement à une erreur de certificat.

Les certificats des pages web ont permis jusqu’à maintenant de démasquer ces attaques facilement; les navigateurs affichaient eux-mêmes un avertissement ou bloquaient totalement l’accès à la page.

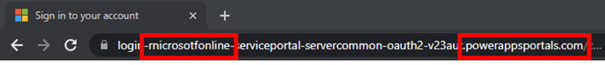

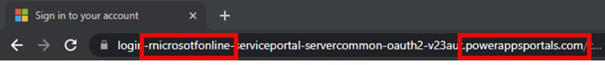

Or dernièrement, les signalements concernant ce type d’attaques que le NCSC a reçus faisaient état de certificats Microsoft légitimes et valides, qui ne déclenchent donc aucun message d’avertissement.

La page web «powerappsportals.com» dispose d’un certificat valide, décerné par Microsoft, et permet aux développeurs de programmer leurs propres solutions d’automatisation. Cette possibilité concerne entre autres l’accès direct à la procédure de connexion à Office 365, au moyen d’une interface API mise à disposition par Microsoft. Cette interface permet notamment de remplacer automatiquement la fenêtre de connexion originelle par une réplique que les cybercriminels ont créée. Ainsi, ceux-ci peuvent obtenir les informations saisies sur la page de connexion (nom d’utilisateur, mot de passe, jeton à usage unique), sans que le certificat de la page soit reconnu comme étant non valable.

Une telle attaque est tout sauf simple et requiert une certaine connaissance de la technologie employée. Apparemment, les accès ainsi obtenus sont suffisamment précieux pour que cela en vaille la peine.

Recommandations:

- Ne saisissez jamais un mot de passe ou un numéro de carte de crédit sur une page à laquelle vous avez accédé via un lien reçu par courriel ou SMS, car il s’agit très probablement d’une tentative d’hameçonnage.

- Examinez avec la plus grande attention le site web sur lequel vous devez saisir vos données de connexion. L’authentification à deux facteurs n’assure pas de protection contre l’hameçonnage en temps réel.

Statistiques et chiffres actuels

Les annonces de la dernière semaine selon les catégories sont publiées sous:

Dernière modification 22.08.2023