22.08.2023 - Gli attacchi di phishing contro Office 365 sono compiuti sempre più spesso con lo stratagemma «man in the middle». Gli aggressori si intrufolano inosservati nella comunicazione tra due interlocutori e riescono così a modificare i contenuti di quella che in realtà è una connessione di rete protetta. Le varianti attuali sono particolarmente insidiose perché nel browser viene visualizzato il certificato valido degli aggressori e, dunque, gli attacchi non possono praticamente essere individuati.

L’NCSC ha già segnalato più volte gli attacchi di phishing contro account di Office 365. Inizialmente con attacchi di questo tipo venivano trafugati soltanto i nomi utente e le password. Poi si è diffusa l’autenticazione a due fattori e gli aggressori hanno iniziato ad aggirare anche questo metodo. Nella prima fase del phishing ottengono i nomi utente e le password, che immettono sulla pagina web corretta accedendo alla seconda tappa della verifica. A questo punto gli aggressori si inseriscono nella comunicazione l’utente e il fornitore con una pagina web preparata in precedenza, dove l’utente immetterà il secondo fattore (attacchi di phishing in tempo reale, vedi Settimana 6: attacchi di phishing in tempo reale ai danni di account protetti di Office 365. A tal fine gli aggressori devono inserire i dati tempestivamente e sulla pagina corretta, il che richiede un’interazione umana e quindi un notevole dispendio di tempo. Questo modus operandi è chiamato «man in the middle».

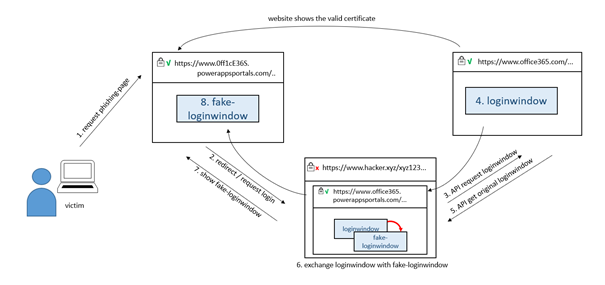

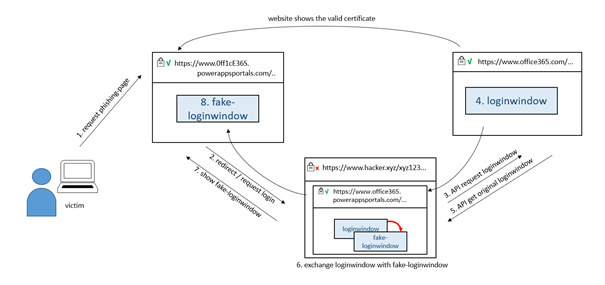

Per ridurre i loro sforzi, gli aggressori cercano di automatizzare il processo. Nella variante classica interpongono un server, un cosiddetto «proxy», tra loro e la vittima. Mentre quest’ultima crede di comunicare direttamente con Microsoft, il server intercetta i dati, li decritta e li inoltra a Microsoft. La domanda per il secondo fattore può di nuovo essere inviata alla vittima. La risposta inviata a quest’ultima viene intercettata dal server e gli aggressori possono prendere il controllo della sessione. Questo tipo di attacco ha però un grande svantaggio. Poiché nella barra degli indirizzi figura l’URL corretto, ma la vittima sta comunicando con il server sbagliato (proxy), si verifica inevitabilmente un errore di certificato.

Finora l’utilizzo di certificati SSL ha consentito di individuare facilmente questi attacchi; i browser stessi visualizzavano un avviso o bloccavano completamente l’accesso alla pagina.

Attualmente all’NCSC è stato segnalato più volte che in questi attacchi di phishing i certificati Microsoft sono legittimi e validi e che quindi non viene più visualizzato alcun messaggio di avviso.

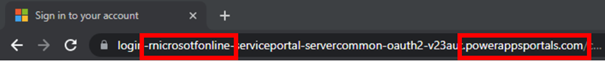

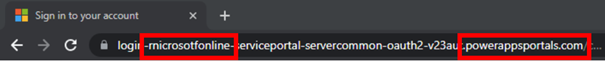

Il sito web «powerappsportals.com» possiede un certificato valido messo a disposizione da Microsoft e consente agli sviluppatori di creare le proprie soluzioni automatizzate. Vi rientra anche l’accesso diretto alla procedura di registrazione a Office365, tramite un’interfaccia messa a disposizione da Microsoft («interfaccia API»). Con questa interfaccia, ad esempio, gli hacker possono sostituire automaticamente la finestra originale di login con un’altra creata da loro. Questo scambio permette all’aggressore di leggere i contenuti (nome utente, password, OTP token) senza che, contrariamente a quanto avviene con la variante proxy, i certificati vengano identificati come non validi.

La realizzazione di un attacco di questo tipo è complessa e richiede una certa conoscenza della tecnologia impiegata. Evidentemente gli accessi ottenuti in tal modo hanno un valore tale da giustificare lo sforzo.

Raccomandazioni:

- Non inserite mai una password o un numero di carta di credito in una pagina ricevuta tramite un link in un messaggio: molto probabilmente si tratta di un tentativo di phishing.

- Controllate attentamente il sito web su cui inserite le vostre credenziali. Anche se è stata impostata un’autenticazione a due fattori, quest’ultima non protegge dal phishing in tempo reale.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 22.08.2023