14.03.2022 - Gli scambi di e-mail rubati utilizzati per veicolare e diffondere malware sono di nuovo in aumento. Le vittime di attacchi ransomware sono soprattutto le imprese i cui collaboratori vengono contattati direttamente e quindi sfruttati come vettore d'entrata. Questa ondata di spam QakBot non è legata alla situazione in Ucraina.

Da alcuni giorni l'NCSC registra numerose attività del malware QakBot (anche noto come QakBot o Qbot) in Svizzera. Si tratta di un malware che viene diffuso tramite e-mail. A tale scopo i cibercriminali sfruttano spesso scambi di e-mail reali (ad es. con fornitori o clienti), sottratti in occasione di precedenti attacchi, come vettore d'entrata nelle reti aziendali per infiltrare trojan di crittografia (o «ransomware»). Dopo un'infezione con Qakbot, spesso gli aggressori criptano i dati aziendali e chiedono un riscatto. L'NCSC raccomanda di ignorare sistematicamente le richieste di riscatto e di sporgere immediatamente denuncia alle autorità di perseguimento penale.

Ecco come si infiltra un malware in una rete aziendale

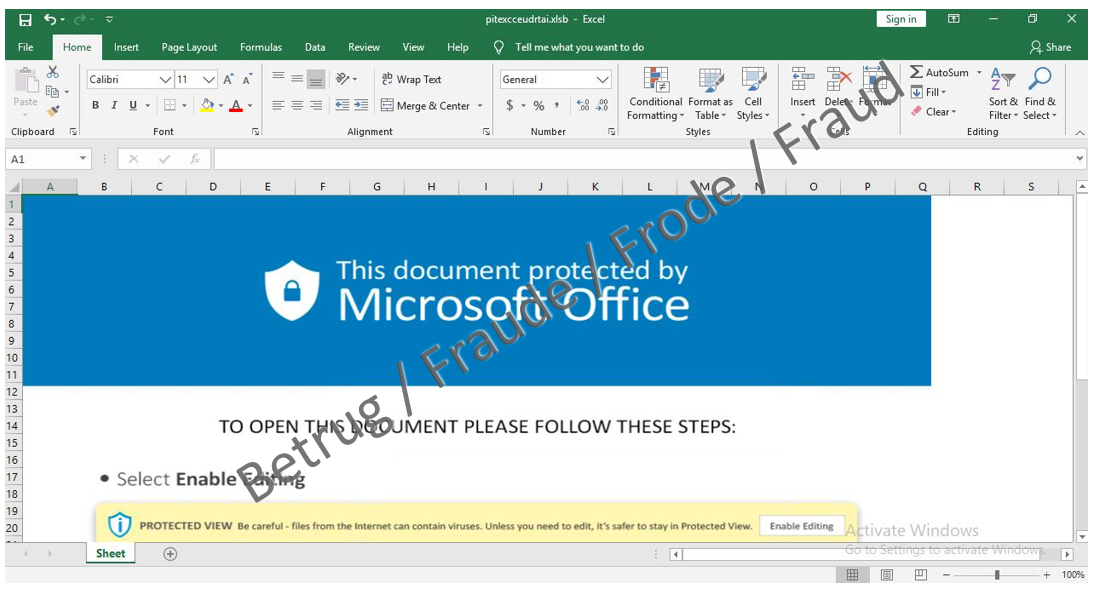

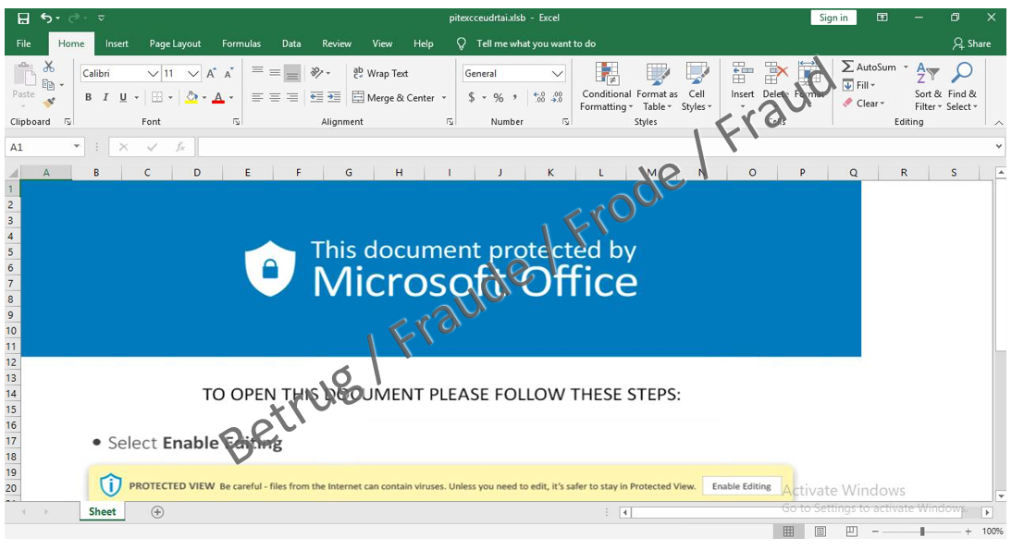

Questa ondata di spam QakBot non è legata alla situazione in Ucraina. Quale pretesto per incitare la vittima a cliccare sul link (ingegneria sociale), i cibercriminali sfruttano scambi di e-mail plausibili già effettuati che contengono altri temi. I link contenuti nelle e-mail non destano sospetti perché rimandano effettivamente a OneDrive, l'app per accedere al cloud di Microsoft. Dopo aver cliccato sul link, alla vittima viene però chiesto di aprire un file zip protetto da password. Il file zip contiene un file Excel che, una volta attivate le macro, infetta il computer della vittima con il malware Qakbot.

Ormai conosciamo bene il modus operandi. Nel mese di dicembre 2021 l'NCSC ha già segnalato attacchi simili con il malware Emotet. Invece di trasmettere il malware tramite allegato alle e-mail, nell'attuale ondata di spam gli aggressori lo diffondono esclusivamente mediante l'app OneDrive di Microsoft. Così facendo è possibile aggirare quasi tutti i filtri antispam e antivirus, esponendo le imprese a un rischio di attacco più elevato.

Consigli per proteggersi dai malware

- Siate particolarmente cauti nell'aprire allegati alle e-mail anche se sembrano essere stati inviati da fonti affidabili;

- siate prudenti nell'utilizzare l'app OneDrive, in particolare con file zip protetti da password; non aprite link verso OneDrive, anche se sembrano provenire da fonti affidabili;

- quando aprite un documento (Word, Excel) non attivate in nessun caso le macro («Abilita contenuto»). In caso di dubbi telefonate all'autore del documento e chiedete conferma dell'invio.

L’NCSC consiglia alle imprese di prendere le seguenti misure:

- bloccate gli allegati pericolosi sul gateway della posta in entrata, compresi i documenti Office contenenti macro. Un elenco degli allegati da bloccare si trova sotto: https://www.govcert.ch/downloads/blocked-filetypes.txt;

- se all'interno dell'impresa l'app OneDrive di Microsoft non è utilizzata a scopi aziendali, raccomandiamo di bloccarne, perlomeno temporaneamente, l'accesso (onedrive.live.com) dal perimetro di sicurezza (ad es. Firewall, Web-Proxy, ecc.);

- bloccate l'accesso al noto server QakBot Botnet C&C dal perimetro di sicurezza in base alla «Feodo Tracker Blocklist»:

https://feodotracker.abuse.ch/downloads/ipblocklist_recommended.txt; - bloccate l'accesso dal perimetro di sicurezza a siti web che attualmente vengono sfruttati per diffondere malware. Sul sito URLhaus è disponibile un elenco in diversi formati https://urlhaus.abuse.ch/api/.

Segnalate le e-mail sospette

Segnalate le e-mail sospette (phishing o malware) all'NCSC su: antiphishing.ch.

Se non sapete esattamente con cosa avete a che fare o desiderate un feedback, utilizzate il Modulo di segnalazione dell’NCSC.

La vostra segnalazione permette all'NCSC di avere un quadro della situazione più chiaro e, se necessario, di adottare misure preventive adeguate.

Notizie precedenti:

Ultima modifica 14.03.2022