14.03.2022 - Ces derniers jours, des cybercriminels ont de nouveau de plus en plus recours à des échanges de courriels volés pour disséminer des maliciels. Leurs victimes sont principalement des entreprises. Des courriels sont envoyés directement aux collaborateurs et servent de porte d'entrée pour une attaque au rançongiciel. La vague d'attaques par Qakbot n'est pas liée à la crise en Ukraine.

Depuis quelques jours, le NCSC constate une recrudescence des cas d'attaques au moyen de Qakbot (aussi connu sous le nom de QuakBot ou Qbot) en Suisse. Il s'agit d'un maliciel (ou malware) transmis par courriel. Les cybercriminels exploitent pour ce faire fréquemment des échanges de courriels existants, par exemple entre une entreprise et un fournisseur ou un client, obtenus lors d'une précédente attaque. L'échange de courriels est alors utilisé comme porte d'entrée pour accéder subrepticement au réseau de l'entreprise et y installer un cheval de Troie qui verrouille les données de l'ordinateur (ransomware). À la suite d'une infection par Qakbot, les données de l'entreprise sont le plus souvent rendues inaccessibles, et les malfaiteurs exigent le versement d'une rançon en échange de leur décryptage. Le NCSC recommande toutefois vivement d'ignorer toute demande d'argent et de porter plainte immédiatement auprès des autorités de poursuite pénale.

Voici comment les cybercriminels introduisent un maliciel dans le réseau d'une entreprise

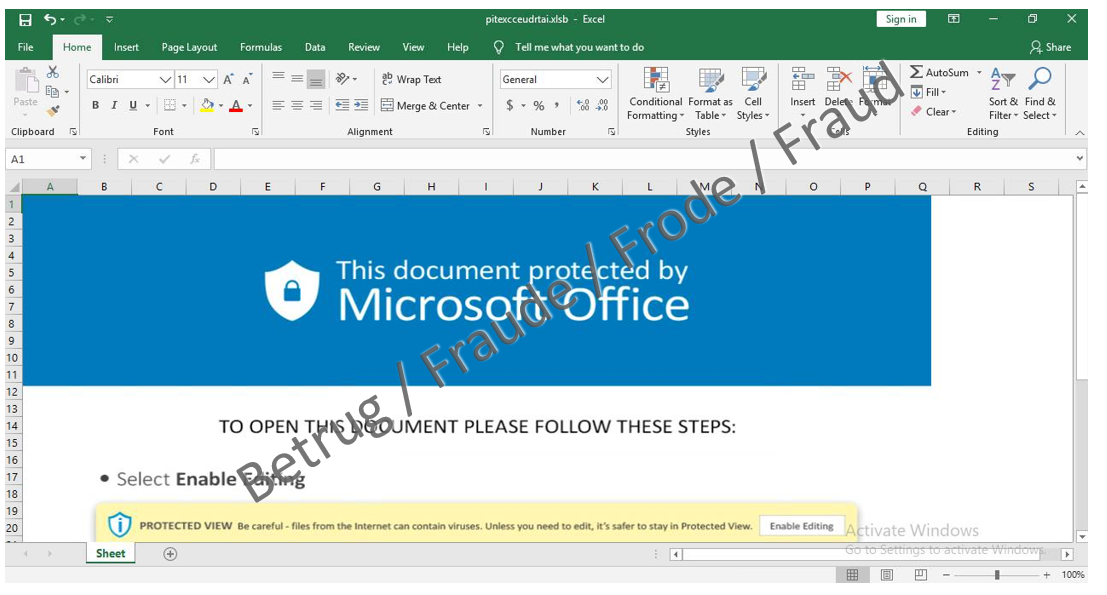

La vague d'attaques par Qakbot qui touche actuellement les entreprises suisses n'est pas liée à la crise en Ukraine. En effet, les cybercriminels exploitent des échanges de courriels authentiques ayant trait à d'autres sujets pour tromper leurs cibles et les inciter à cliquer sur un lien, une technique de manipulation appelée «ingénierie sociale». Les liens insérés dans les courriels ont l'air inoffensifs, car ils mènent véritablement à OneDrive, la plateforme en nuage de Microsoft. Si la cible ouvre le lien, elle accède à une page OneDrive qui lui demande un mot de passe pour ouvrir un fichier d'archive zip. C'est là que se cache un fichier Excel pourvu de macros qui, lors de leur exécution, infectent l'ordinateur de la victime avec Qakbot.

Ce mode opératoire n'a rien de nouveau. En décembre 2021, le NCSC avait déjà attiré l'attention du public sur des attaques du même genre menées à l'aide du maliciel Emotet. La vague de spam actuelle ne semble toutefois pas concerner des fichiers joints, mais exclusivement des liens vers la plateforme Microsoft OneDrive. De cette manière, les escrocs éludent de nombreux filtres anti-spam et anti-virus, ce qui accroît la vulnérabilité des entreprises face aux maliciels.

Quelques conseils pour se protéger des maliciels

- Faites preuve de prudence lorsque vous ouvrez une pièce jointe, même si le courriel en question provient d'une source d'apparence sûre.

- Méfiez-vous des fichiers sauvegardés sur Microsoft OneDrive, notamment si l'on vous demande d'ouvrir une archive zip protégée par un mot de passe. Ne cliquez jamais sur un lien vers OneDrive, même lorsque celui-ci vous a été envoyé par une source qui semble digne de confiance.

- Lorsque vous ouvrez un document (Word, Excel), n'activez en aucun cas les macros («Activer le contenu»), même si l'on vous le demande. En cas de doute, demandez confirmation à l'auteur du document par téléphone.

Le NCSC recommande en outre les mesures suivantes aux entreprises:

- Bloquez la réception des pièces jointes dangereuses sur votre messagerie, y compris les documents Office avec macros. Vous trouverez la liste des pièces jointes qu'il est recommandé de bloquer ici: https://www.govcert.ch/downloads/blocked-filetypes.txt.

- Si votre entreprise n'utilise pas Microsoft OneDrive à des fins professionnelles, nous vous recommandons de bloquer l'accès à la plateforme (onedrive.live.com), temporairement au moins, à l'aide de vos outils de sécurité (pare-feu, proxy web, etc.).

- De même, bloquez l'accès aux serveurs QakBot Botnet C&C connus à l'aide de vos outils de sécurité (pare-feu, proxy web, etc.). Vous trouverez la liste des serveurs à bloquer sur Feodo Tracker à l'adresse suivante:

https://feodotracker.abuse.ch/downloads/ipblocklist_recommended.txt. - Interdisez l'accès aux sites web utilisés pour disséminer des maliciels à l'aide de vos outils de sécurité (pare-feu, proxy web, etc.). Pour ce faire, des listes utiles sont disponibles dans plusieurs formats sur le site suivant: https://urlhaus.abuse.ch/api/.

Signalez les courriels suspects

Signalez au NCSC les courriels suspects (potentielles tentatives d'hameçonnage ou d'introduction de maliciels) sur le site antiphishing.ch.

En cas de doute ou si vous désirez un retour de la part du NCSC, utilisez le formulaire d'annonce.

Votre annonce contribue entre autres à mieux évaluer la situation dans le cyberespace et permet au NCSC, si nécessaire, de prendre les mesures de défense qui s'imposent.

Autres articles:

Dernière modification 14.03.2022