25.01.2022 - Anche la scorsa settimana il numero di segnalazioni pervenute all’NCSC è stato elevato. Nella maggior parte dei casi (oltre il 35 %) si è trattato di false lettere minatorie apparentemente inviate da autorità di perseguimento penale. Sono in circolazione anche e-mail di phishing che sembrano inviate a destinatari precisi. La truffa del CEO è sempre più personalizzata e una campagna «give away» apparentemente organizzata dalla NASA promette di raddoppiare immediatamente l’importo versato.

Phishing mirato?

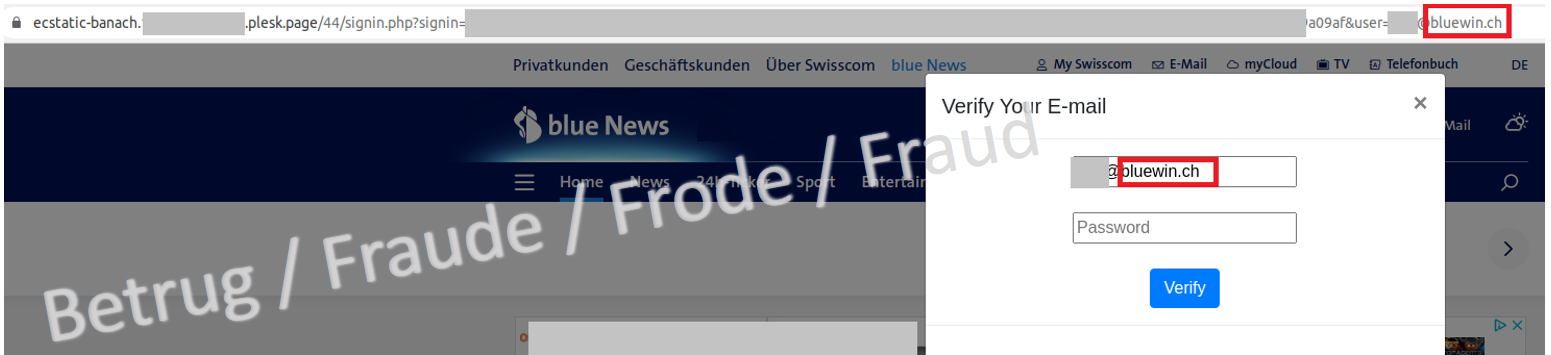

La scorsa settimana un’azienda ha segnalato all’NCSC un tentativo di phishing a prima vista molto mirato. L’obiettivo degli aggressori era ottenere i dati per accedere all’e-mail di un collaboratore. Cliccando sul link contenuto nell’e-mail fraudolenta l’utente è reindirizzato verso un sito Internet. In una finestra pop-up figura già il suo indirizzo di posta elettronica e la vittima è invitata a immettere la password. Sullo sfondo compare la pagina web dell’azienda. L’azione, che sembrava prendere di mira esplicitamente l’azienda, ha fatto scattare un campanello d’allarme perché generalmente i tentativi di phishing sono un’operazione di massa.

Tuttavia, è bastato poco per notare che nel link di phishing figurava anche l’indirizzo e-mail. Sostituendo l’indirizzo ad esempio con quello di un provider di posta elettronica, cambiava anche la pagina sullo sfondo e compariva la pagina iniziale del provider. Pertanto, l’attacco non era mirato, ma un piccolo script che riconosce il dominio dell’indirizzo e-mail e carica sullo sfondo la pagina di questo dominio. Benché gli aggressori inviino l’e-mail in massa, la pagina di phishing sembra molto specifica.

Gli account di posta elettronica sono particolarmente lucrativi per gli aggressori, perché gli indirizzi e-mail sono utilizzati per accedere a molti servizi Internet. La maggior parte di questi servizi permette ad esempio agli utenti di ripristinare la password inviando un link al loro indirizzo e-mail. L’aggressore utilizza il link per carpire l’accesso al servizio e, una volta in possesso dei dati di login dell’account e-mail, può accedere indirettamente anche ad altri servizi. Quindi non stupisce che questi dati siano particolarmente popolari tra gli aggressori.

- Se possibile impostate sempre un secondo fattore di autenticazione. Ciò garantisce un maggiore livello di protezione per impedire che il vostro account venga violato. In particolare se gli aggressori hanno accesso al vostro account e-mail.

- Non inserite mai dati personali come password o dati della carta di credito su un sito Internet aperto tramite un link ricevuto via e-mail o SMS.

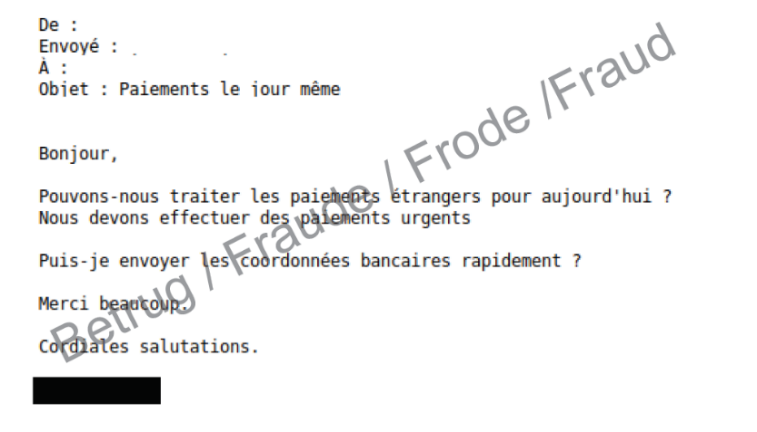

Truffa del CEO mirata via WhatsApp con immagine del profilo

Le truffe del CEO vengono segnalate spesso all’NCSC. Di solito gli aggressori setacciano sistematicamente i siti pubblici delle aziende alla ricerca di nomi e indirizzi e-mail dei direttori generali e dei responsabili della divisione finanziaria. Se li trovano, gli aggressori inviano alla divisione finanziaria un’e-mail fasulla a nome del CEO in cui viene ordinato di effettuare un pagamento urgente. I testi utilizzati sono generalmente molto vaghi e identici tra loro. Finora i truffatori non hanno investito molte risorse per rispondere alla vittima e personalizzare le richieste.

In due casi segnalati all’NCSC la scorsa settimana sono stati profusi molti più sforzi e gli attacchi erano adattati alle vittime. In un caso i truffatori hanno prima creato un falso profilo di WhatsApp del direttore generale. La foto del profilo è stata presa da un filmato pubblicitario dell’azienda.

Nell’altro caso, che invece prendeva di mira un’associazione sportiva, il finto presidente ha chiesto al tesoriere di pagare una fattura per delle scarpe sportive. Anche in questa occasione i truffatori hanno raccolto informazioni sull’associazione per adattare la truffa alla vittima.

- Sensibilizzate tutti i collaboratori sulla truffa del CEO! Informate in particolare i collaboratori delle divisioni finanziarie e quelli che occupano posizioni chiave.

- Nelle associazioni devono essere istruiti tutti i membri che svolgono la funzione di presidente o tesoriere.

Una campagna «give away» della NASA

L’NCSC ha già riferito di campagne «give away» simili lo scorso anno (v. retrospettiva della settimana 33). Le offerte sembrano molto allettanti: versando un importo all’indirizzo wallet di una criptovaluta, in un secondo momento si riceve l’importo raddoppiato. Le potenziali vittime vengono messe sotto pressione da un timer che indica il tempo mancante allo scadere dell’offerta o all’esaurimento della somma a disposizione. La scorsa settimana è stata nuovamente segnalata una campagna di questo tipo. Questa volta la Terra non è bastata per dare sembianze più convincenti all’offerta e le vittime sono state indotte a credere che dietro a quest’azione si celasse la NASA. Per ispirare ancora più fiducia nelle vittime i truffatori hanno sfruttato il nome dell’ex astronauta Bill Nelson.

Da qualche tempo per questo genere di truffe vengono inventate anche altre storielle. In un’altra versione dell’offerta di raddoppio della somma versata viene menzionato Elon Musk.

- Ignorate le offerte di questo tipo: in generale, maggiore è il rendimento promesso e maggiore è il rischio.

- Non lasciatevi mai mettere sotto pressione.

Numeri e statistiche attuali

Segnalazioni della scorsa settimana per categoria:

Ultima modifica 25.01.2022