31.08.2021 - La scorsa settimana il numero di segnalazioni pervenute all’NCSC è nuovamente aumentato. Sono ancora numerosi i casi riguardanti le pagine contraffatte di Postfinance che vengono aperte tramite gli annunci su Google. Il modus operandi ricorda quello delle telefonate di falsa assistenza tecnica. Inoltre, le vittime delle cosiddette «truffe del CEO» non vengono più contattate soltanto per e-mail, ma anche al telefono. È emerso altresì che a volte i collaboratori hanno difficoltà a riconoscere le e-mail di phishing in Office 365.

I finti collaboratori del servizio di assistenza di Microsoft passano alle truffe legate all’e-banking

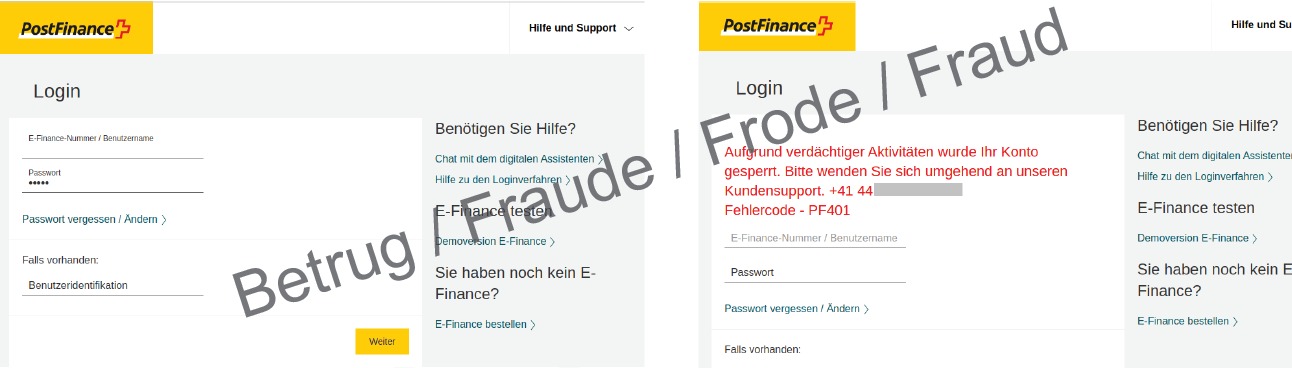

L’NCSC ha già riferito due settimane fa (La settimana 32 in retrospettiva) dell’esistenza di pagine contraffatte di Postfinance: utilizzando le chiavi di ricerca «Postfinance» e «Login» in Google viene visualizzato un annuncio che a prima vista sembra provenire da Postfinance. I truffatori approfittano del fatto che molti aprono ogni volta la pagina di login della banca tramite una ricerca su Google invece di inserire l’URL direttamente nella barra degli indirizzi o di accedervi tramite i preferiti.

Cliccando su questo annuncio si apre la pagina iniziale di un portale di e-banking contraffatto di Postfinance. Tuttavia, inserendo il nome utente e la password viene visualizzato un messaggio di errore che invita a chiamare un numero di telefono svizzero.

Se si chiama questo numero, risponde una presunta ditta di assistenza con sede a Vienna che sostiene di essere partner di Postfinance. I collaboratori del presunto servizio di assistenza affermano di dover verificare il conto e chiedono alla vittima di fornire una copia fronte/retro della carta d’identità e di installare un software per l’accesso remoto, in modo da poter accedere al computer e risolvere il «problema». Una volta collegati al computer della vittima, i collaboratori la invitano a effettuare una transazione di prova di 2000 franchi. La vittima deve accedere al conto di e-banking inserendo nome utente, password e il secondo fattore di autenticazione. Il collaboratore del servizio di assistenza, che ha accesso completo al computer grazie al software installato in precedenza, può ora effettuare a distanza qualsiasi «pagamento di prova» su un conto qualunque.

Gli aggressori investono molto tempo in questi tentativi di attacco, che possono durare fino a 20 minuti. Colpisce il fatto che in alcuni casi i presunti collaboratori parlino con un accento indiano. Questo particolare ricorda le chiamate di falsa assistenza tecnica di Microsoft, durante le quali viene chiesto ugualmente di installare uno strumento per l’accesso remoto. Anche in questo caso, infatti, i truffattori parlano con un accento indiano. Sembrerebbe quindi che questi finti collaboratori dei servizi di assistenza stiano cercando nuovi campi in cui operare.

- Inserite l’URL della vostra banca sempre manualmente nella barra degli indirizzi oppure aprite il sito dai preferiti.

- Nessuna banca e nessun emittente di carte di credito vi chiederà mai di modificare la password o di verificare i dati della carta di credito via e-mail.

Truffa del CEO ora anche al telefono

Le cosiddette «truffe del CEO» vengono segnalate spesso all’NCSC. In tale contesto gli aggressori setacciano sistematicamente i siti pubblici delle aziende alla ricerca di nomi e indirizzi e-mail dei CEO e dei responsabili della divisione finanziaria. Se li trovano, gli aggressori inviano alla divisione in questione un’e-mail fasulla – dove il CEO figura come mittente – in cui viene ordinato un pagamento urgente. Normalmente gli aggressori evitano il contatto telefonico e scrivono quindi esplicitamente nelle e-mail che non è possibile ottenere chiarimenti in questo modo. Una telefonata smaschererebbe rapidamente la truffa perché gli impostori hanno un proprio accento e la vittima riconoscerebbe rapidamente che la persona all’altro capo del telefono non è il proprio superiore.

È interessante notare che in un caso riportato all’NCSC la scorsa settimana, è stata scelta proprio questa modalità. Una persona ha finto di essere il CEO e ha chiesto al collaboratore della divisione finanziaria di effettuare un pagamento urgente. Tuttavia, questa nuova variante potrebbe funzionare soltanto nelle grandi aziende internazionali, dove la lingua di lavoro è l’inglese e i collaboratori non riconoscono la voce del capo.

- Sensibilizzate tutti i collaboratori in merito alle truffe del CEO! Occorre informare di questi tentativi di raggiro in particolare i collaboratori delle divisioni finanziarie e quelli che occupano posizioni chiave.

- Nelle associazioni devono essere istruiti tutti i membri che svolgono la funzione di presidente o tesoriere.

Phishing in Office 365 – Impostate sempre, se possibile, un secondo fattore di autenticazione

L’NCSC riceve regolarmente segnalazioni riguardanti il cosiddetto «Business E-Mail Compromise» (BEC), ovvero la compromissione della posta elettronica aziendale. In questa forma di frode si fa sempre riferimento a una comunicazione per e-mail reale contenente un ordine di pagamento o una fattura. In seguito si modifica il numero IBAN sul quale si deve pagare l’importo. Per poter comunicare via e-mail, gli aggressori devono avere accesso all’account del mittente o del destinatario.

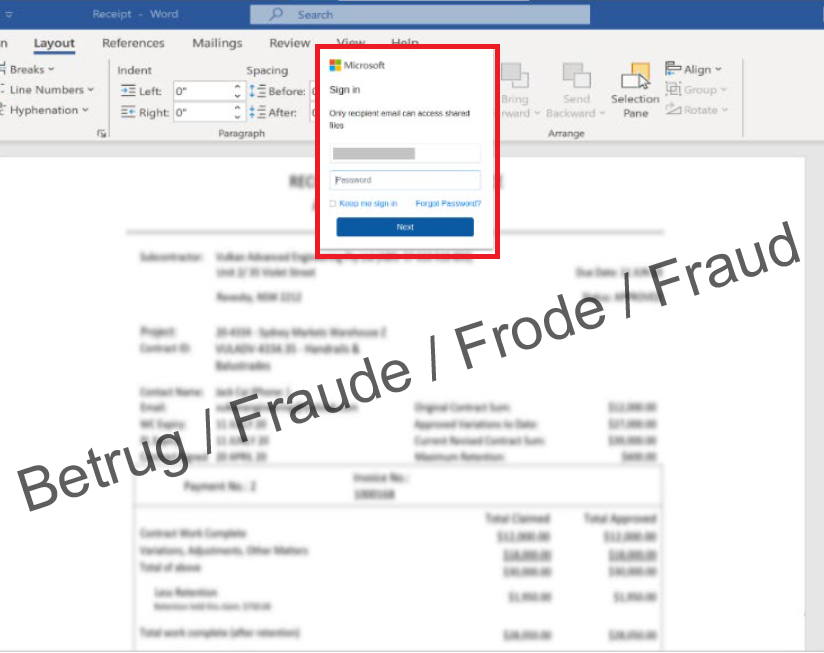

Di solito, ai dipendenti dell’azienda viene prima inviata un’e-mail di phishing finalizzata a carpire le informazioni necessarie per l’accesso. La scorsa settimana, all’NCSC è stata riportata una variante difficile da identificare. Un collaboratore riceve un’e-mail con una presunta proposta di progetto da scaricare da un server. Cliccando su un link nell’e-mail si apre una pagina che sullo sfondo mostra effettivamente un documento sfocato.

Tuttavia, per aprire questo documento occorre prima inserire la password di Office 365. Grazie ai dati di accesso, gli aggressori hanno accesso completo all’account di posta elettronica del collaboratore.

- Impostate sempre, se possibile, un secondo fattore di autenticazione. Ciò garantisce un maggiore livello di protezione per impedire che il vostro account venga violato.

- Non inserite mai dati personali come password o dati della carta di credito su un sito Internet aperto tramite un link ricevuto via e-mail o SMS.

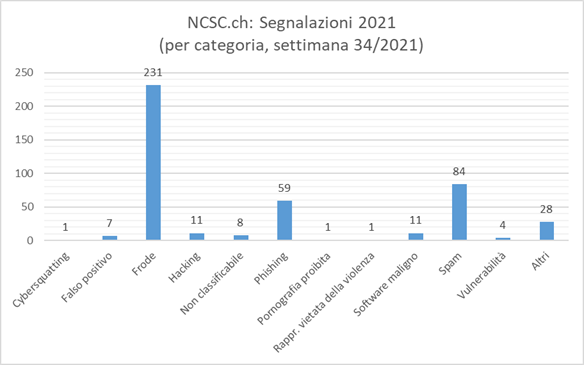

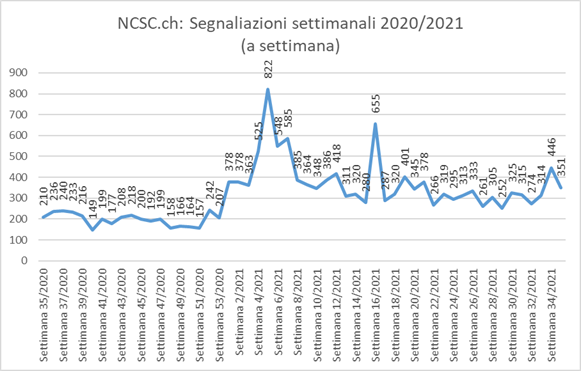

Statistiche attuali

Ultima modifica 31.08.2021