Il cellulare ci accompagna ormai ovunque. Questo dispositivo piccolo e compatto contiene un numero sempre maggiore di dati personali, come foto, contatti, e-mail o messaggi di testo. Una perdita o un furto di dati può quindi avere rapidamente gravi conseguenze. In generale, valgono le stesse norme di sicurezza previste per un PC o un notebook, con la differenza che un cellulare può essere rubato o perso più facilmente a causa delle sue dimensioni. L'UFCS ha redatto nove consigli pratici per rendere più sicuro il vostro dispositivo. L’attenzione è rivolta alla gestione delle reti wireless pubbliche.

Nove consigli pratici per un utilizzo sicuro del cellulare

- 1. Bloccare sempre il cellulare

- 2. Utilizzare con cautela le reti wireless pubbliche

- 3. Utilizzare lo store di applicazioni riconosciuto ufficialmente

- 4. Installare un antivirus

- 5. Eseguire gli aggiornamenti

- 6. Salvare regolarmente i dati

- 7. Attivare la crittografia del dispositivo

- 8. Attivare il servizio «Find My …» e accedere alla cancellazione da remoto

- 9. Prestare attenzione quando si utilizzano le stazioni di ricarica pubbliche

1. Bloccare sempre il cellulare

I dispositivi mobili ci accompagnano ovunque. Può quindi succedere che vengano dimenticati da qualche parte, ad esempio durante la pausa pranzo, in palestra o sul treno.

In tal caso è importante impedire ad estranei di accedere al contenuto del dispositivo. Se informazioni come le e-mail professionali e personali, le foto o i numeri di telefono dovessero finire nelle mani sbagliate, potrebbero danneggiare voi stessi, ma anche altri.

A seconda della marca e del modello di dispositivo che utilizzate, potete ricorrere alle seguenti soluzioni:

- impronta digitale;

- riconoscimento facciale;

- riconoscimento dell’iride;

- password o codice PIN.

Ricordatevi di attivare questi metodi di autenticazione. Assicuratevi che il blocco schermo del cellulare si attivi il più rapidamente possibile dopo un certo periodo di inattività (30 secondi). Scegliete un codice PIN abbastanza lungo e casuale. Non optate per semplici sequenze di numeri come 123456 o 234567 né per codici che possono essere ricondotti a voi (ad es. data di nascita, numero di avviamento postale, targa dell’auto ecc.).

2. Utilizzare con cautela le reti wireless pubbliche

Gli accessi pubblici a Internet (hotspot) si possono trovare nelle stazioni ferroviarie, negli aeroporti, negli hotel, nelle vicinanze di luoghi pubblici o in bar e ristoranti. Nella maggior parte dei casi il nome della rete wireless (SSID o Service set identifier) termina con *_free, *_open o *_guest.

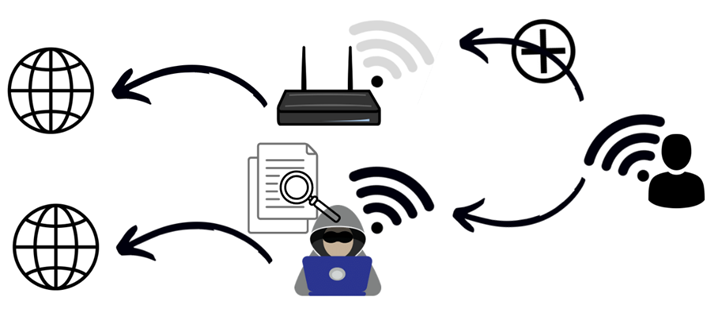

Uno dei maggiori rischi connesso all’uso di hotspot dipende direttamente dal loro funzionamento. Chiunque infatti può attribuire un nome qualsiasi alla propria rete wireless. Immaginate, ad esempio, di trovarvi nel terminal di un aeroporto mentre aspettate di imbarcarvi sul vostro volo. Cercherete la rete wireless installata dal gestore dell’aeroporto, che permette ai passeggeri di accedere a Internet.

Aprirete quindi l’elenco delle reti wireless disponibili e presto troverete una rete denominata «WLAN_airport_free».

Sembrerebbe una rete wireless pubblica che l’aeroporto mette a disposizione dei passeggeri in transito.

Una volta effettuato l’accesso a questo hotspot ufficiale, si attivano dei meccanismi di sicurezza che permettono ai singoli utenti di essere protetti l’uno dall’altro, in modo che il traffico di rete non possa essere intercettato da terzi. Tuttavia, nessuno può garantire che un simile meccanismo sia realmente attivo. Se non lo fosse, i cibercriminali potrebbero visualizzare tutti i dati consultati su Internet, comprese le password, a condizione che questi si trovino sulla stessa rete e che non siano crittografati. In ogni caso, i truffatori potrebbero vedere quali domini state visitando in quel momento.

Dietro al nome «WLAN_airport_free» potrebbe però non esserci l’hotsport ufficiale dell’aeroporto. Potrebbe anche trattarsi di una rete che finge di essere quella predisposta dal gestore dell’aeroporto. Ad esempio, i criminali potrebbero usare uno smartphone per creare un hotspot con lo stesso nome dell’hotspot ufficiale dell’aeroporto. In linea di massima, i dispositivi si connettono prioritariamente alla rete wireless con il segnale più potente. Poiché il truffatore si troverebbe a pochi metri da voi e il segnale della sua rete sarebbe più forte, il vostro dispositivo si connetterebbe a questa rete.

Oltre alle reti pubbliche, esistono anche servizi wireless a pagamento. Questo tipo di servizio è offerto soprattutto nei centri delle città più turistiche, ossia dove la domanda è maggiore. Quando si accede a una rete di questo tipo è necessario effettuare un pagamento, di solito con carta di credito. I truffatori sfruttano questa circostanza fornendo falsi hotspot con lo stesso nome o con un nome simile e chiedendo i dati della carta di credito della vittima quando questa si connette.

Raccomandazioni

La connessione a una rete wireless sconosciuta comporta sempre un certo rischio, perché non si può mai essere sicuri al 100 per cento di chi si cela dietro tale rete. Il rischio sussiste dal momento in cui si stabilisce la connessione con la rete wireless. Già in questa fase l’aggressore potrebbe installare un malware sul vostro dispositivo, con il quale potrebbe accedere a tutti i dati presenti sullo stesso.

Un altro rischio consiste nella possibilità per la persona che ha creato la rete wireless abusiva di visualizzare tutte le informazioni che fornite navigando in Internet. È quindi importante che la connessione ai siti web visitati sia crittografata. Quando vi connettete a un hotspot pubblico non inserite mai i dati di login a siti Internet che non sono crittografati. A tal fine, assicuratevi che l’URL sia preceduta da «https» o che nella barra degli indirizzi sia presente il simbolo della chiave. In generale si deve evitare di utilizzare servizi sensibili come l’e-banking o di leggere le e-mail quando si è connessi a un hotspot pubblico.

In caso di dubbio, per lo scambio di dati utilizzate la rete mobile – all’estero tramite la funzione di roaming.

Si raccomanda di utilizzare un servizio VPN. In questo modo tutte le comunicazioni vengono «nascoste» e l’aggressore non ha più la possibilità di visualizzare la cronologia e i dati di navigazione. Soprattutto per le applicazioni aziendali (ad es. e-mail aziendali), una connessione VPN è assolutamente necessaria.

Disattivate il Wi-Fi e il Bluetooth quando non vi servono. In questo moto potete contrastare i metodi di attacco che i cibercriminali utilizzano per accedere a vostra insaputa al dispositivo. Inoltre, potrete ridurre il consumo di batteria.

3. Utilizzare lo store di applicazioni riconosciuto ufficialmente

Uno dei principali vettori di attacco dei dispositivi mobili è l’installazione di app dannose. In media, ogni giorno sui dispositivi mobili vengono installate circa 200 milioni di app, da quelle di e-banking a quelle per gestire la lista della spesa. Non tutte le app però sono ugualmente sicure, e ciò vale soprattutto anche per gli store da cui si acquistano e installano le app.

Oltre agli app store preinstallati dai produttori di cellulari (ad es. Google Play, Apple App Store), ne esistono anche altri (store o market alternativi). Mentre negli app store ufficiali gli offerenti sottopongono le app a verifiche approfondite, ciò non avviene o avviene solo in parte in alcuni degli store alternativi. L'UFCS raccomanda pertanto di scaricare le app soltanto dagli store ufficiali. Utilizzate app store alternativi soltanto se siete consapevoli dei potenziali problemi di sicurezza e avete piena fiducia nella fonte.

Leggete le recensioni di altri utenti e le condizioni generali di utilizzo dell’app.

Un altro rischio che si corre nell’installazione delle app è legato ai diritti di accesso che vengono richiesti. Evitate le app che richiedono troppi diritti di accesso. Consentite a un’app di accedere unicamente ai contenuti necessari per il suo scopo effettivo.

- Un’app per le previsioni meteo non ha bisogno di accedere all’elenco dei contatti.

- Un’app per la lista della spesa non ha bisogno di accedere alla galleria delle foto.

4. Installare un antivirus

Oltre ai virus che attaccano il PC, esistono anche virus che colpiscono i cellulari. Per questo motivo si dovrebbe installare un antivirus anche sul dispositivo mobile.

5. Eseguire gli aggiornamenti

Gli aggiornamenti pubblicati dai produttori e dagli sviluppatori non solo forniscono nuove funzioni, ma servono anche a eliminare eventuali falle nella sicurezza e a evitare errori di programmazione. È quindi importante mantenere aggiornato il dispositivo e tutte le app installate su di esso.

6. Salvare regolarmente i dati

L'UFCS raccomanda di salvare regolarmente i dati presenti sul dispositivo tramite un servizio cloud, una sincronizzazione sul PC o direttamente su un dispositivo di archiviazione esterno.

Un incidente, una perdita di dati o un furto possono capitare a chiunque!

7. Attivare la crittografia del dispositivo

In caso di furto o smarrimento, la crittografia assicura che i dati confidenziali presenti sul dispositivo non siano accessibili a terzi non autorizzati. Su molti dispositivi la crittografia si attiva automaticamente se il cellulare è protetto da un codice PIN, da TouchID o da FaceID. Soprattutto nel caso dei dispositivi più vecchi, tuttavia, vale la pena controllare che la crittografia sia attivata.

8. Attivare il servizio «Find My …» e accedere alla cancellazione da remoto

All’improvviso ci si accorge di aver dimenticato il cellulare da qualche parte. Per risolvere questo problema, molte marche di cellulari offrono un servizio di tracciabilità e localizzazione da remoto.

- Su Android il servizio si chiama «Trova il mio dispositivo» e può essere scaricato direttamente dallo store ufficiale «Play Store». Per maggiori informazioni sull'attivazione e il funzionamento: Guida di Account Google

- Nel caso di Apple si trattava della funzione «Find My Iphone» che ora si chiama «Dov'è». Questa funzione è installata per default su tutti i dispositivi Apple, ma deve essere attivata manualmente. Per maggiori informazioni sull'attivazione e il funzionamento: Manuale utente di iCloud

- Nel caso di Samsung la funzione si chiama «Trova dispositivo personale». Anche questa funzione è installata per default sul cellulare, ma deve essere attivata manualmente. Per maggiori informazioni sull'attivazione e il funzionamento: Find my mobile

Generalmente, queste funzioni di tracciabilità e localizzazione dello smartphone richiedono che il dispositivo sia acceso, connesso a Internet tramite una rete Wi-Fi o dati mobili e che i servizi di localizzazione siano attivati. Solo così il dispositivo sarà in grado di trasmettere la sua posizione esatta e di ricevere istruzioni per cancellare i dati, attivare la suoneria ecc.

Inoltre, alcuni modelli possono essere configurati affinché i dati vengano cancellati automaticamente dopo un certo numero di inserimenti errati della password.

9. Prestare attenzione quando si utilizzano le stazioni di ricarica pubbliche

Quando si collega un dispositivo a una qualsiasi presa USB per caricarlo, può accadere che i dati vengano letti. Infatti, durante la ricarica, è possibile che vengano visualizzate informazioni sul tipo, sulla marca e sul modello del dispositivo. Tuttavia, può anche capitare che si infiltrino software dannosi.

Il modo migliore per proteggersi da questi attacchi è utilizzare sempre e solo il cavo di alimentazione fornito insieme al dispositivo quando lo si ricarica in luoghi pubblici.

Anche utilizzare una batteria esterna (power bank) è una buona soluzione. Potete così ricaricare la batteria esterna nella stazione di ricarica pubblica e poi ricaricare il cellulare usando questa batteria. In tal modo il cellulare non è mai collegato direttamente alla stazione di ricarica pubblica.

Ultima modifica 17.03.2025